EIM

IBM i propose un Single Signon basé sur Kerberos avec EIM.

KERBEROS est un protocole d'authentification, qui utilise les concepts suivants :

- TGT ou Ticket Granting Ticket, ticket prouvant l'authentification de

l'utilisateur, contenant sa clé, cryptée

- TS ou Ticket Service, ticket (basé sur le TGT) prouvant le droit

d'utiliser un service particulier, à présenter au fournisseur du service

- KDC ou Key Distribution Center

Serveur habilité à livrer des tickets (TGT ou TS) pour un Domaine,

souvent Windows 2000 (ou plus) avec Active Directory, sinon serveur Unix (possible sur IBM i sous PASE).

- realm ou Domaine

Domaine administratif

d'autorité d'un KDC, par tradition, le realm est donné en majuscules.

- chaque

élément du DOMAINE (stations,

serveurs) doit avoir un nom unique nommé Principal noté nom-de-machine@DOMAINE-ou-REALM

Le dialogue se passe de la manière suivante :

=> demande au serveur d'authentification (probablement Windows) d'un TGT

<= réception du TGT si l'authentification est valide

=> je fournit mon TGT au KDC (toujours Windows) afin d'obtenir un TS pour un service donné

<= obtention du TS si TGT valide

=> présentation du TS auprès du fournisseur de service (probablement le System i)

<= accord de ce dernier si le TS est jugé valide, qui présente en échange la preuve qu'il

est bien le service attendu.

|

EIM est une architecture

et un jeu d'API d'origine IBM complétant

Kerberos dans la mise en place du SSO (Single SignOn)

Elle permet d'établir une relation entre

une personne

physique (identifiant

EIM)

et l'ID (le profil) qui identifie cette personne sur chaque serveur.

(donc le nom d'utilisateur peut être différent sur Windows et IBM i)

Cette

correspondance

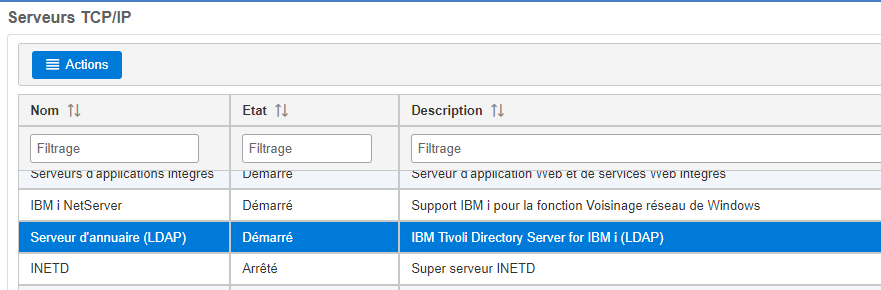

est enregistrée dans le serveur LDAP de l'IBM i,

qui doit être configuré et démarré.

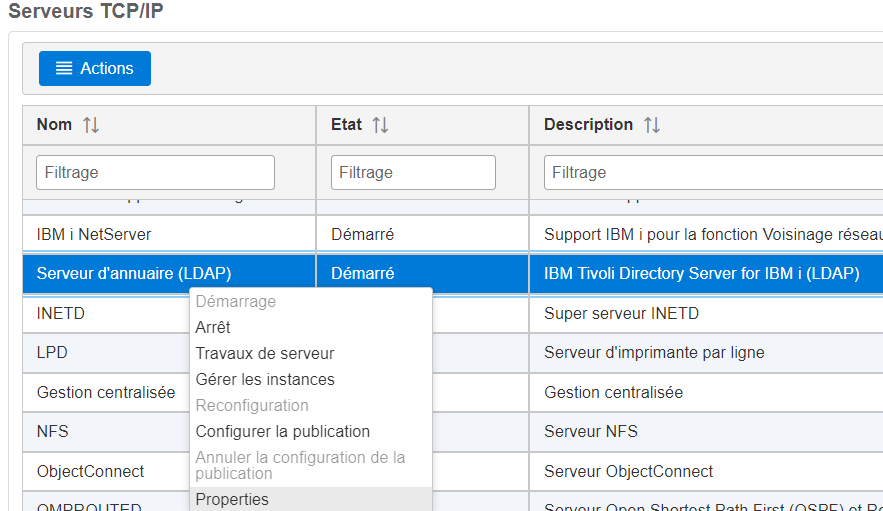

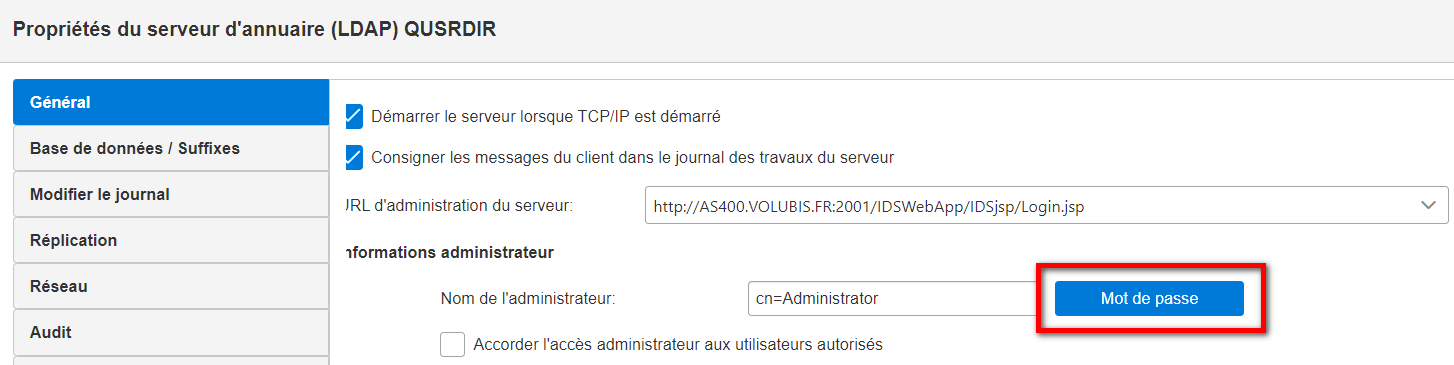

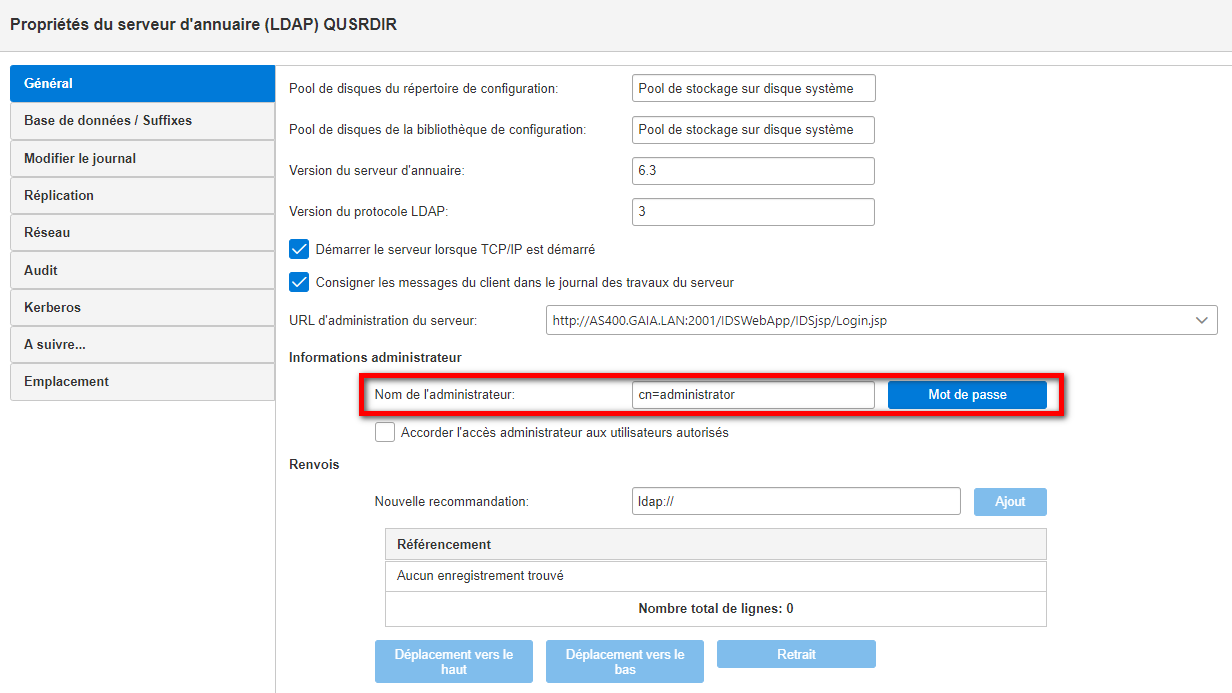

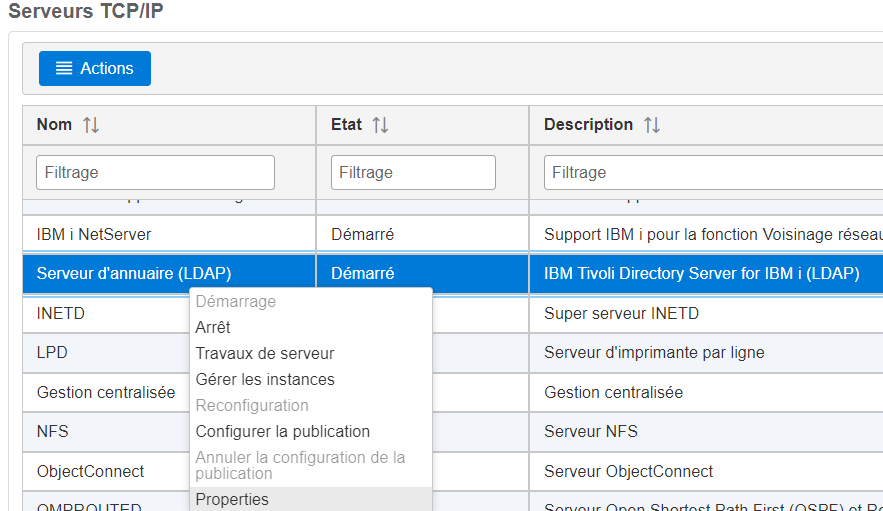

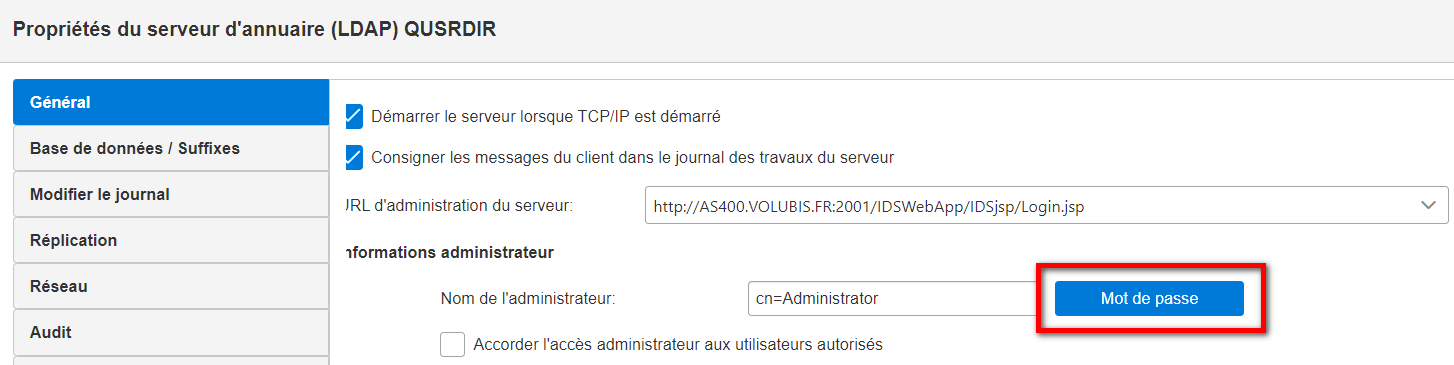

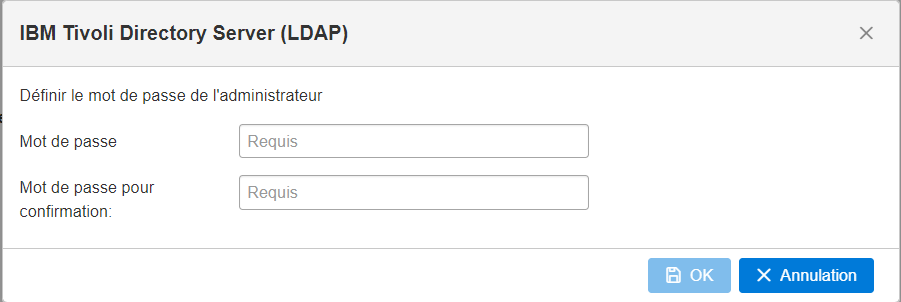

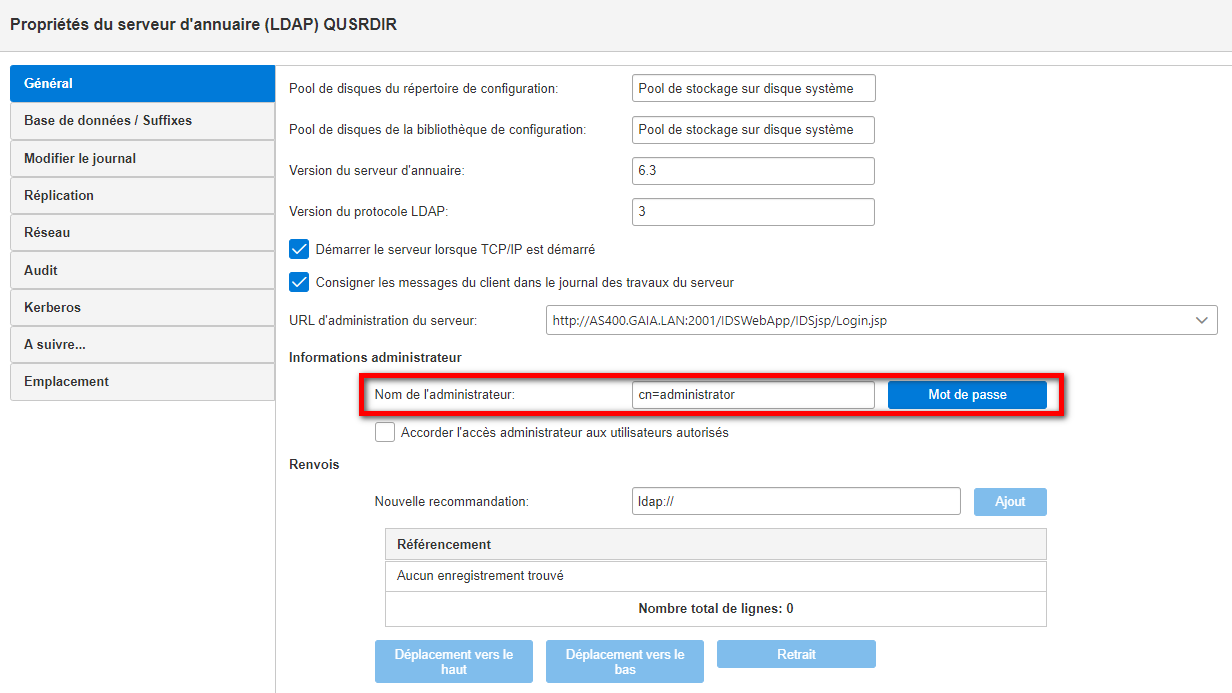

IBM Tivoli Directory Serveur

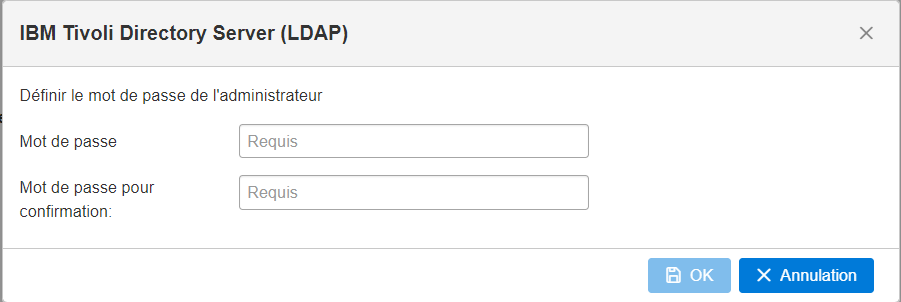

S'il est démarré et que vous n'avez plus le mot de passe de connexion, modifiez le (propriétés)

Bouton "Mot de passe"

Vérifiez que vous avez installé les logiciels suivants

- i5/OS Host Servers (57xx-SS1 Option 12)

- PASE (57xx Option 33)

- QSHELL (57xx option 30)

- Network Authentification Enablement (57xxNAE)

- les derniers correctifs sur HTTP (57xxDG1)

ATTENTION :

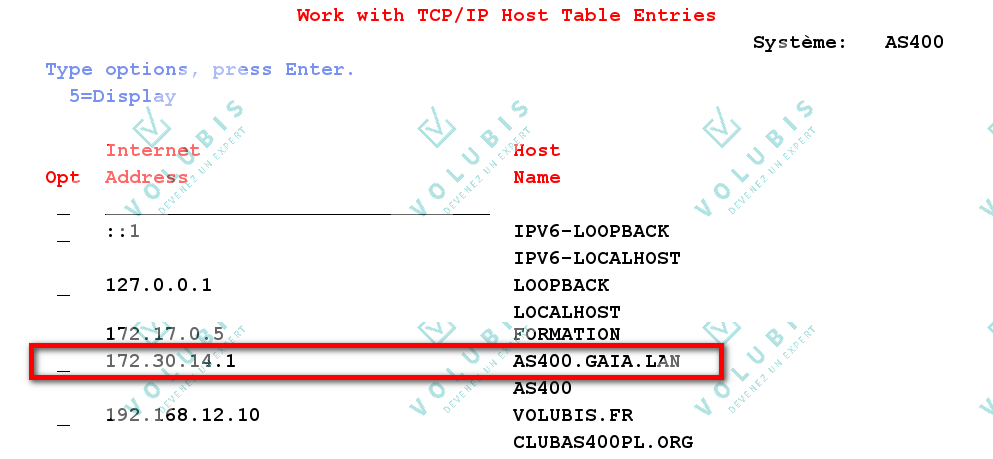

vos serveurs DNS doivent être correctement renseigné, particulièrement il doit y avoir correspondance entre

- le nom de la machine (CFGTCP/option 12)

- le nom du serveur pour le PC.

- le nom retourné par une recherche inverse (ping -a) sur l'adresse IP

|

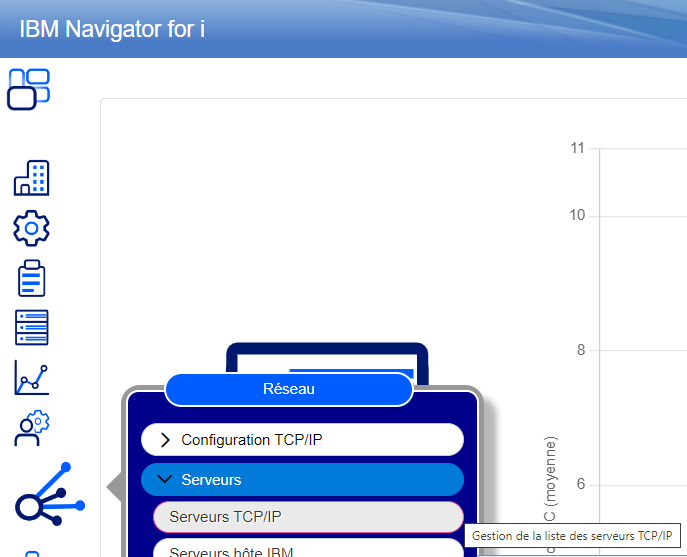

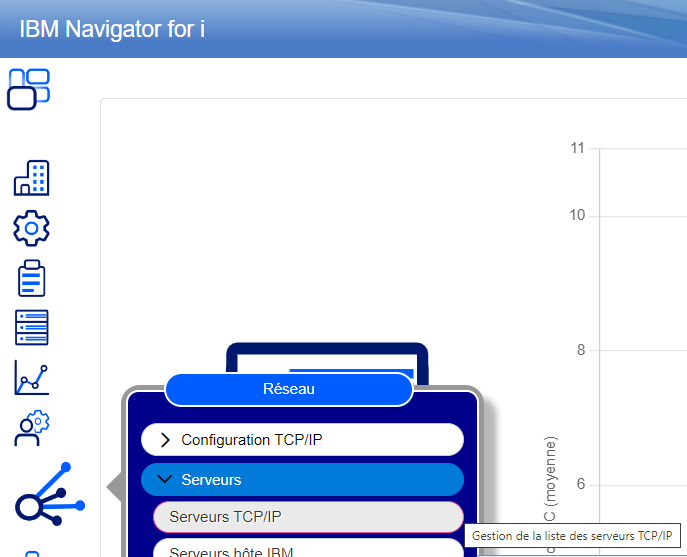

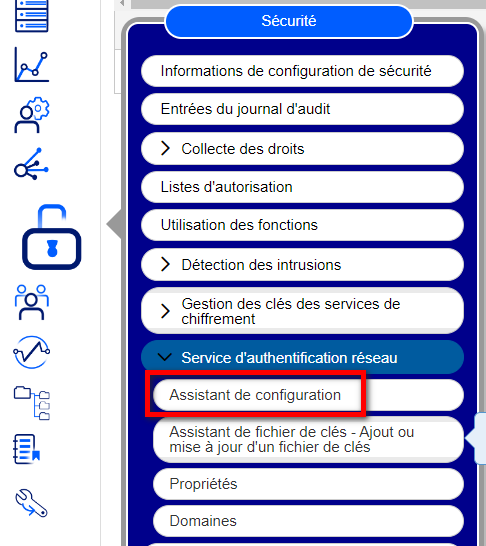

Mise en place avec Navigator for i

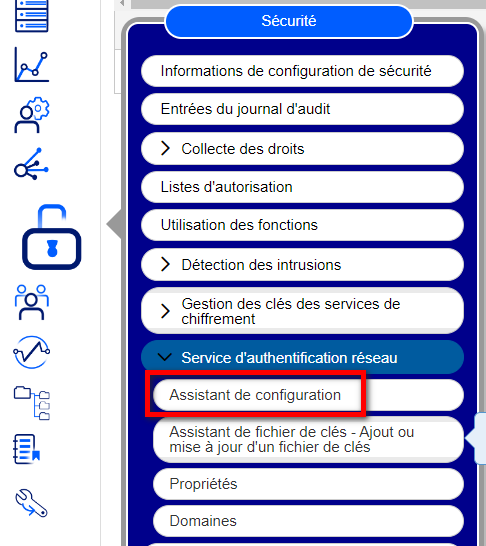

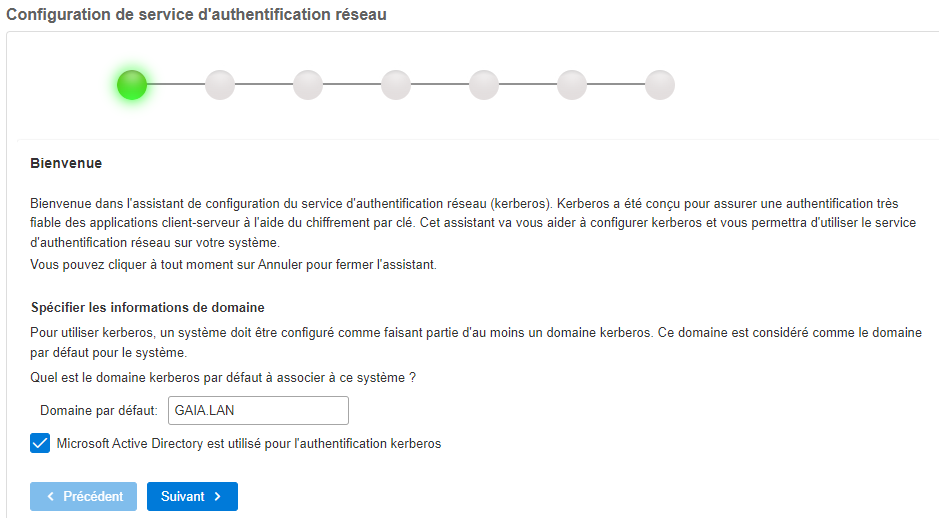

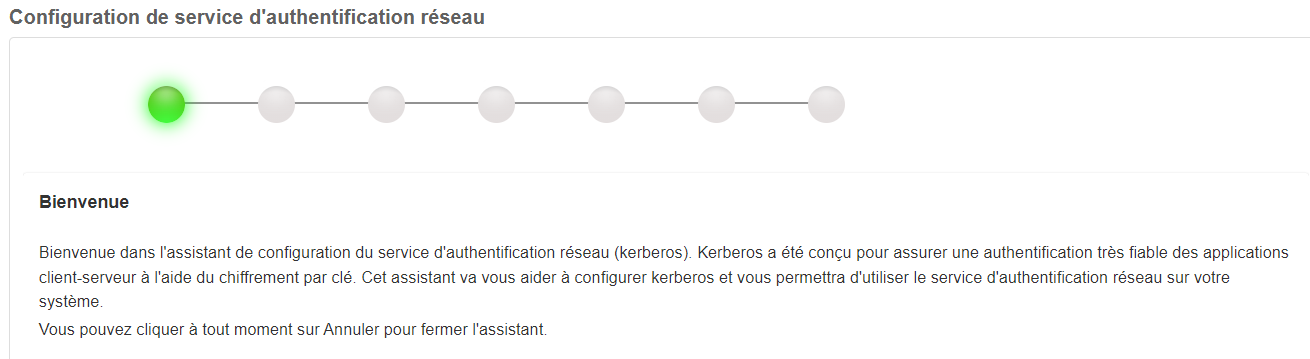

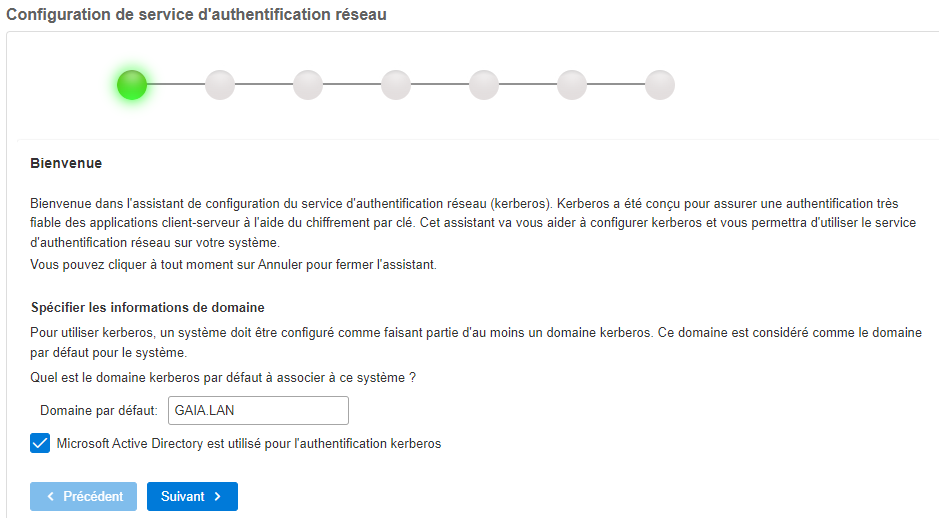

1/ Configurez le serveur d'authentification (kerberos)

Sécurité/Toutes les tâches/Service d'authentification réseau (NAS)

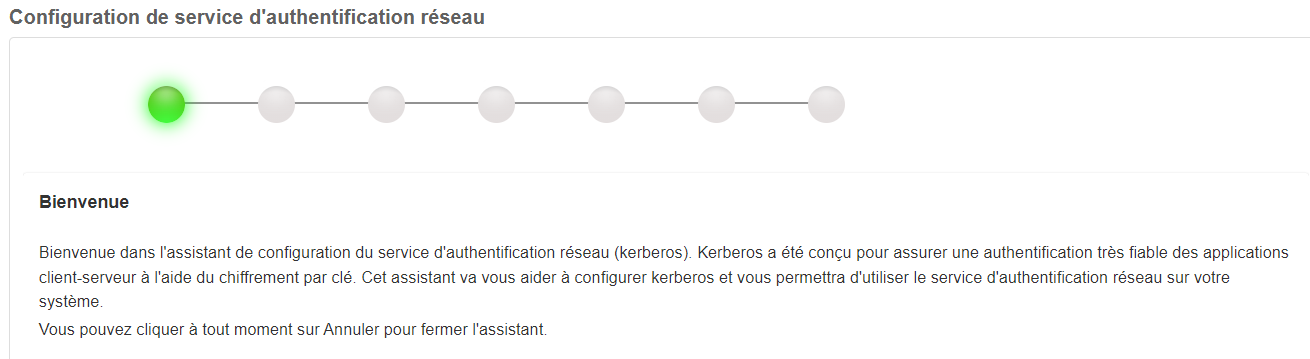

Un assistant est lancé

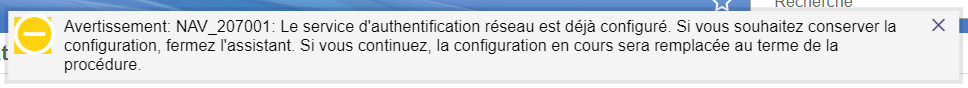

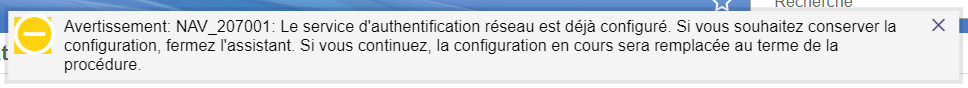

Si le service d'authentification réseau est déjà configuré, vous avez ce message d'avertissement :

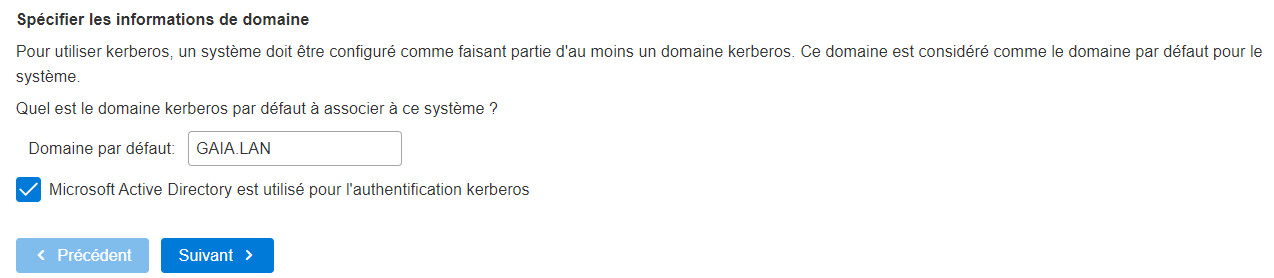

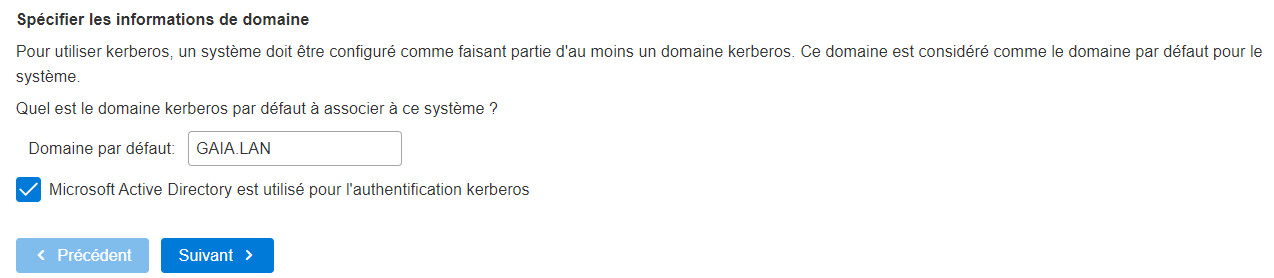

indiquez ici si vous utilisez un serveur Windows, comme centre Kerberos.

-> si vous utilisez Windows (cas le plus simple et le plus répandu) entrez

le nom de domaine

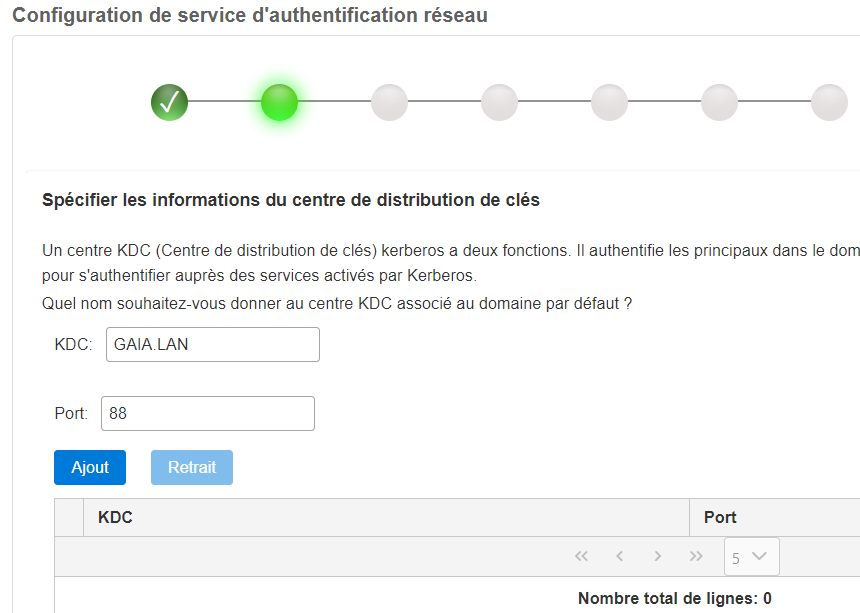

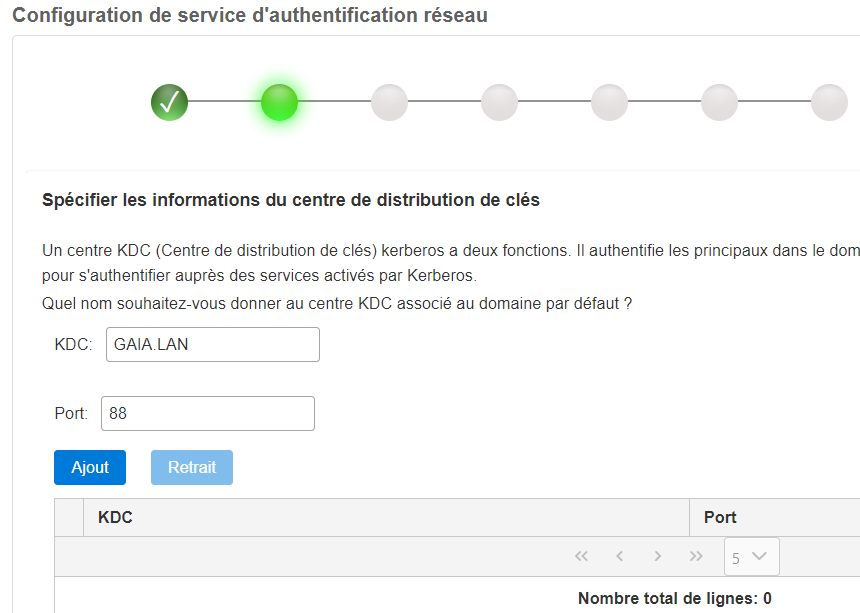

Puis les coordonnées du serveur kerberos

Cliquer sur "Ajout" poiur prise en compte dans la liste

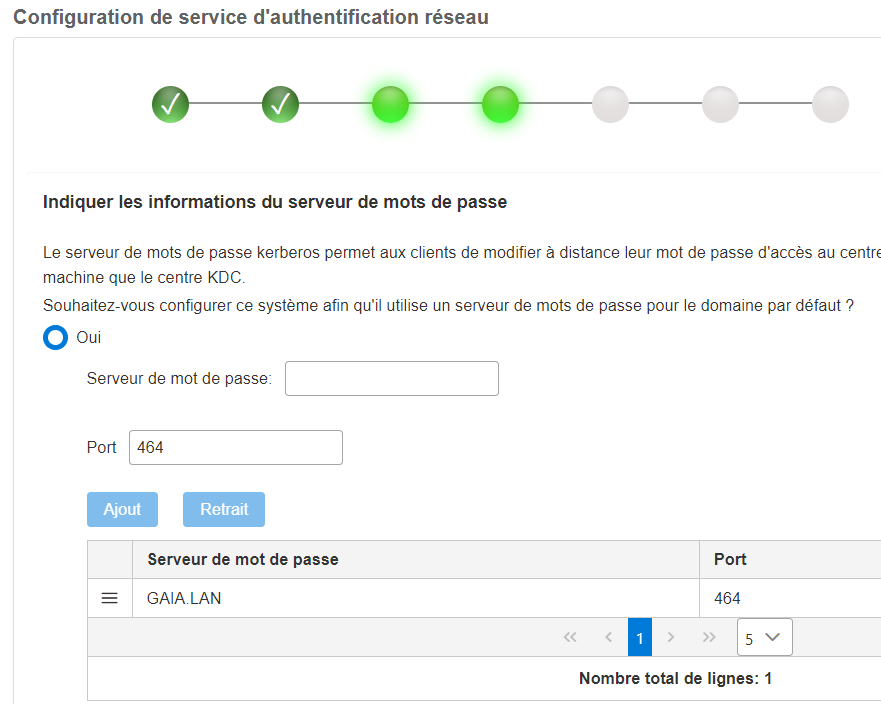

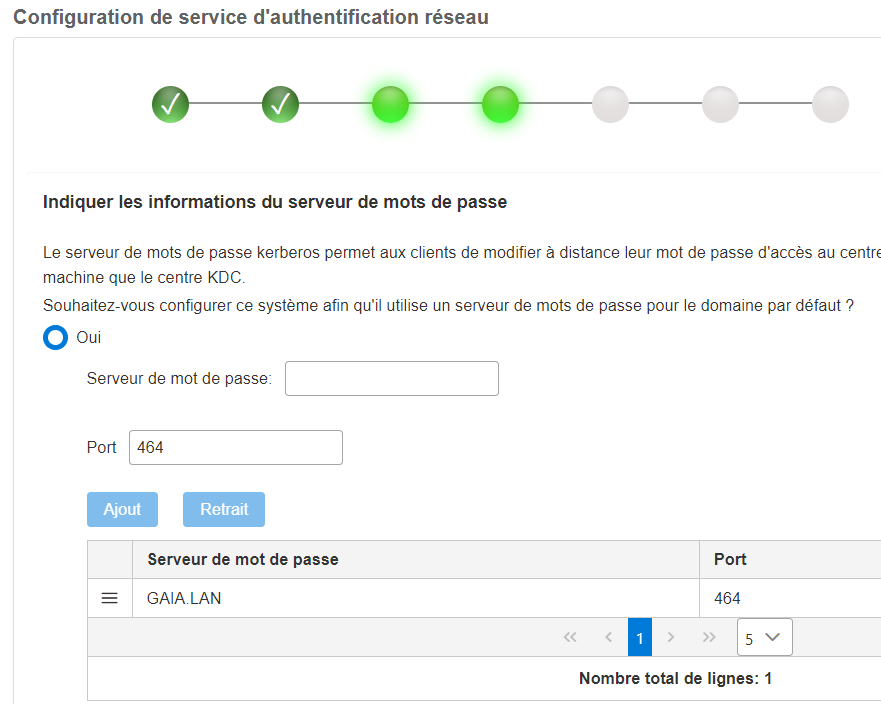

Puis le serveur de mot de passe (normalement le même) : proposé par défaut sur le port 464.

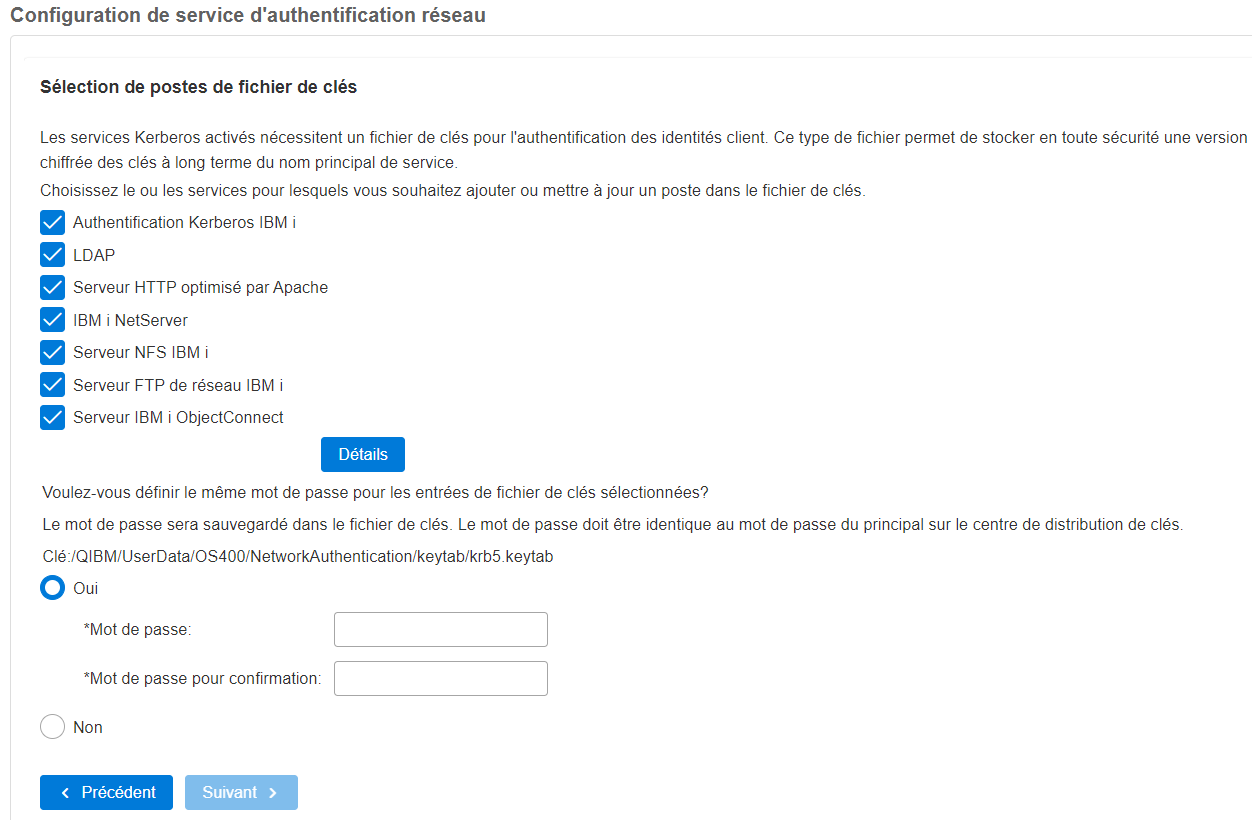

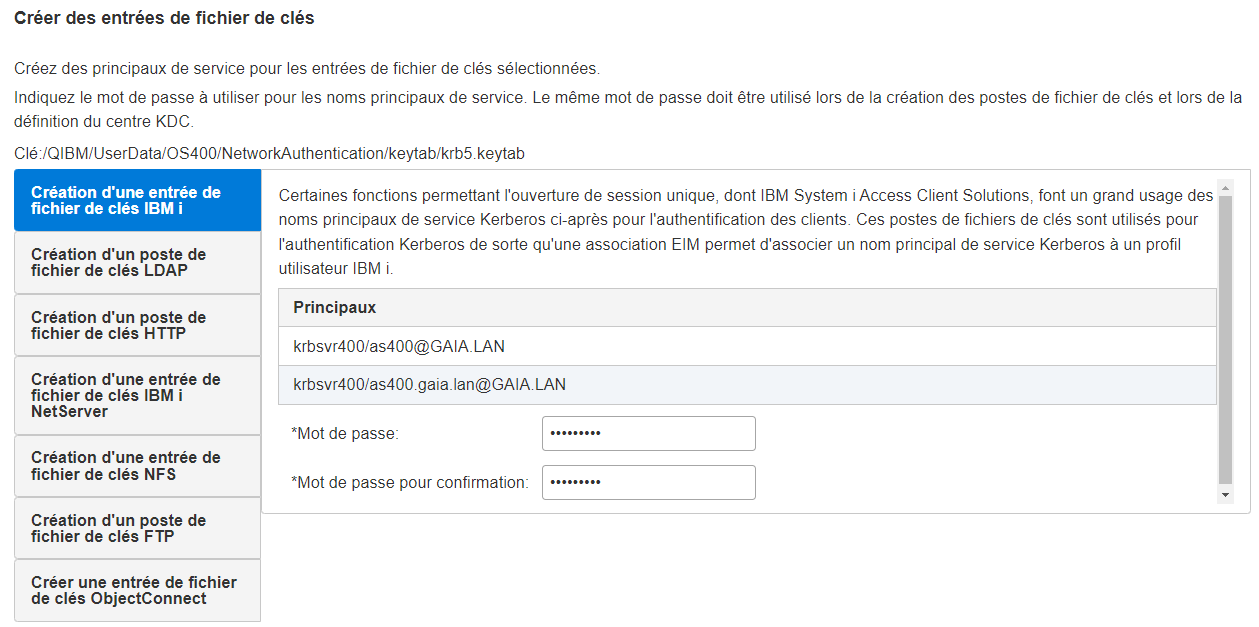

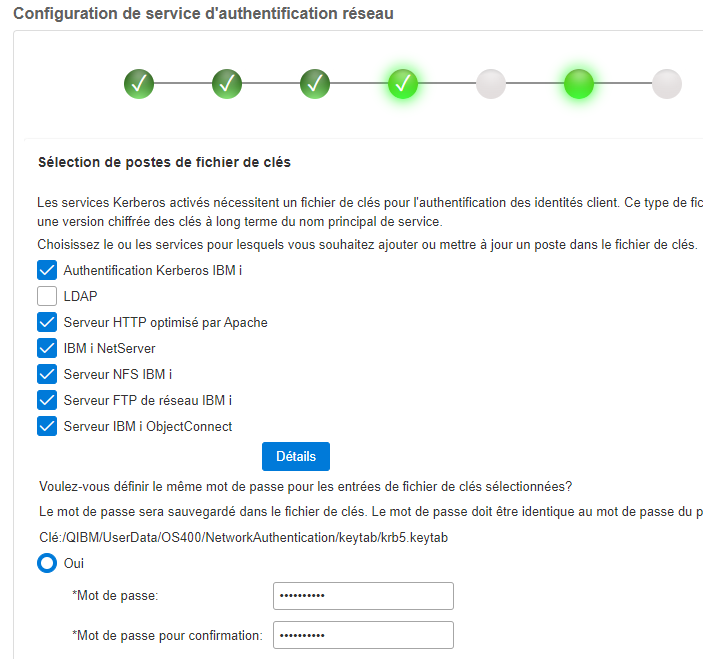

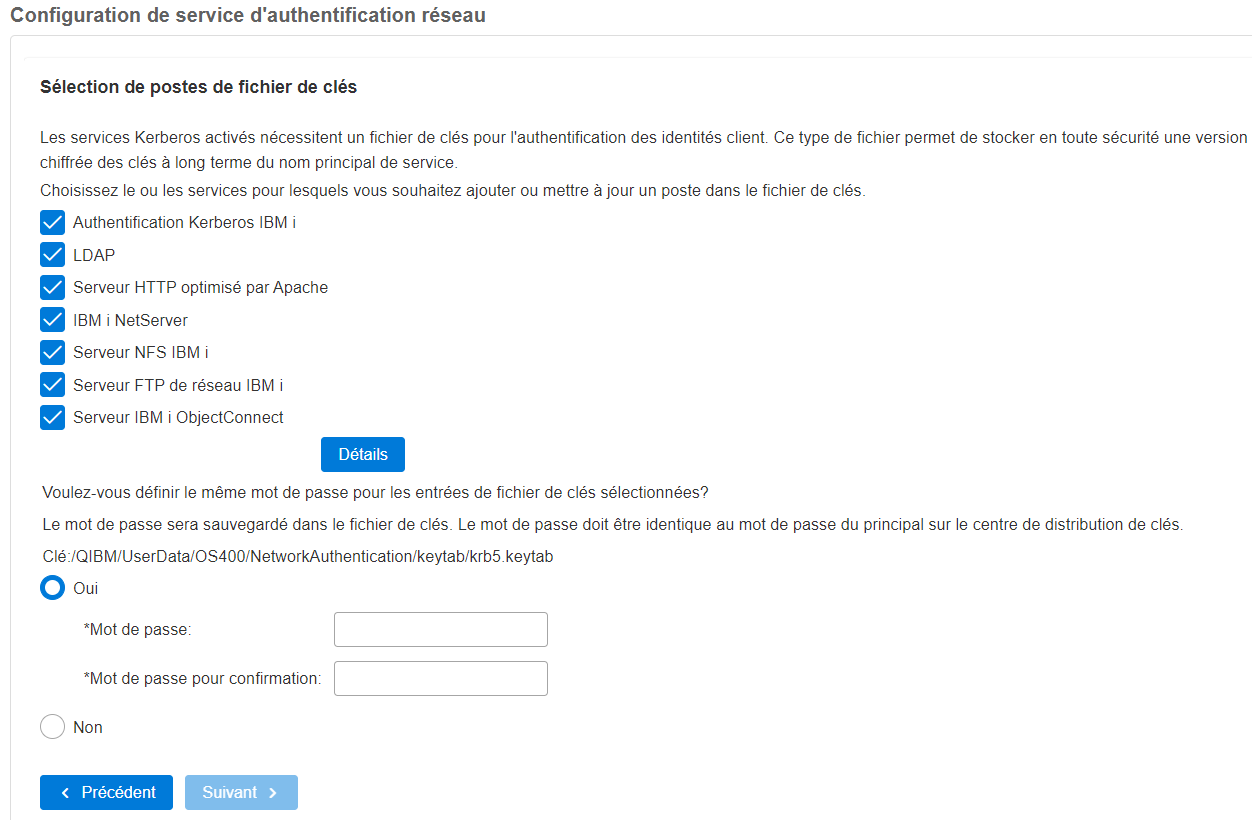

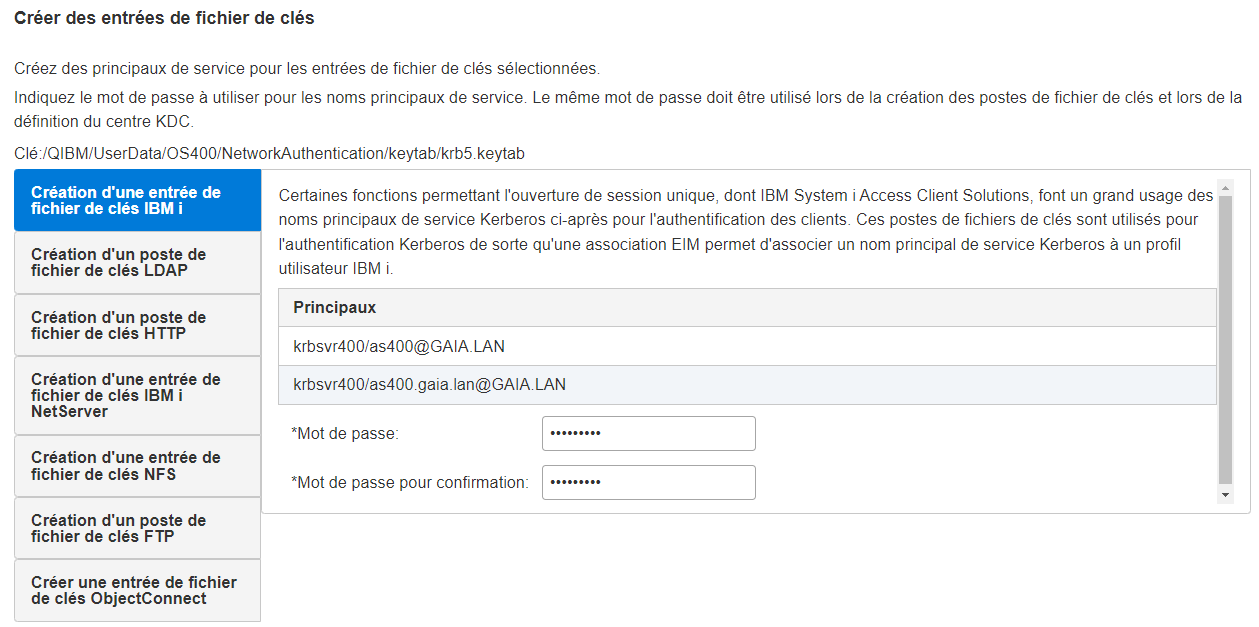

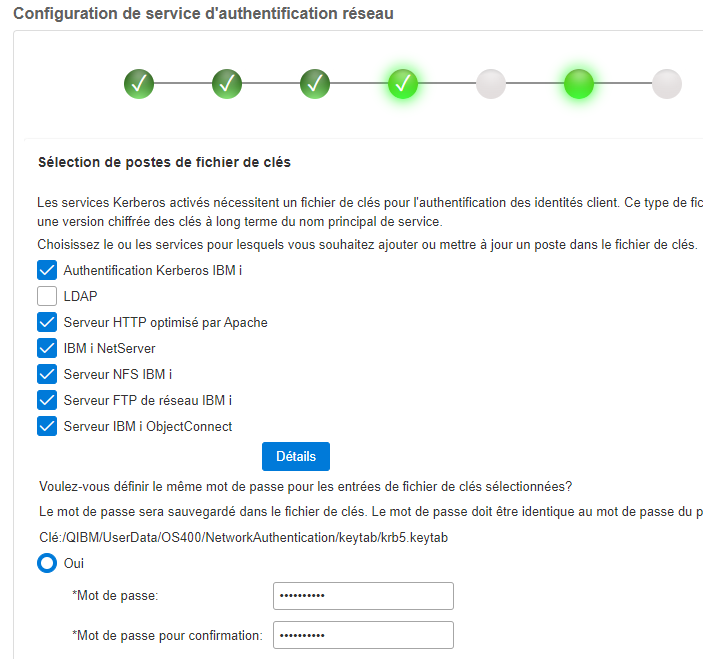

Ensuite, indiquez les services qui vont utiliser EIM (il faut générer des services avec mot de passe dans l'AD) :

Indiquez les services utilisant le SSO (ceux pour lesquels il faudra un TS)

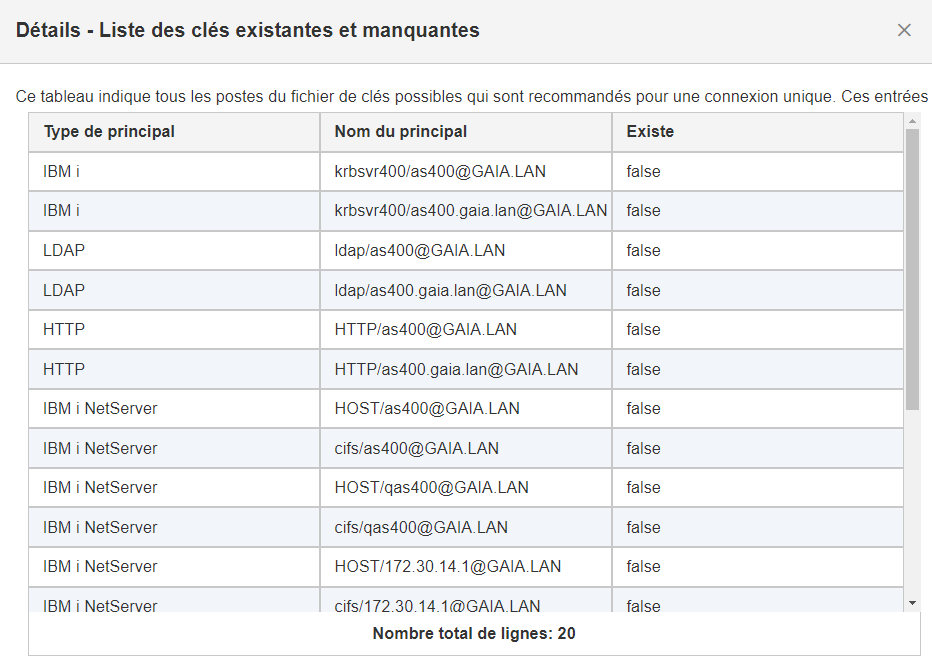

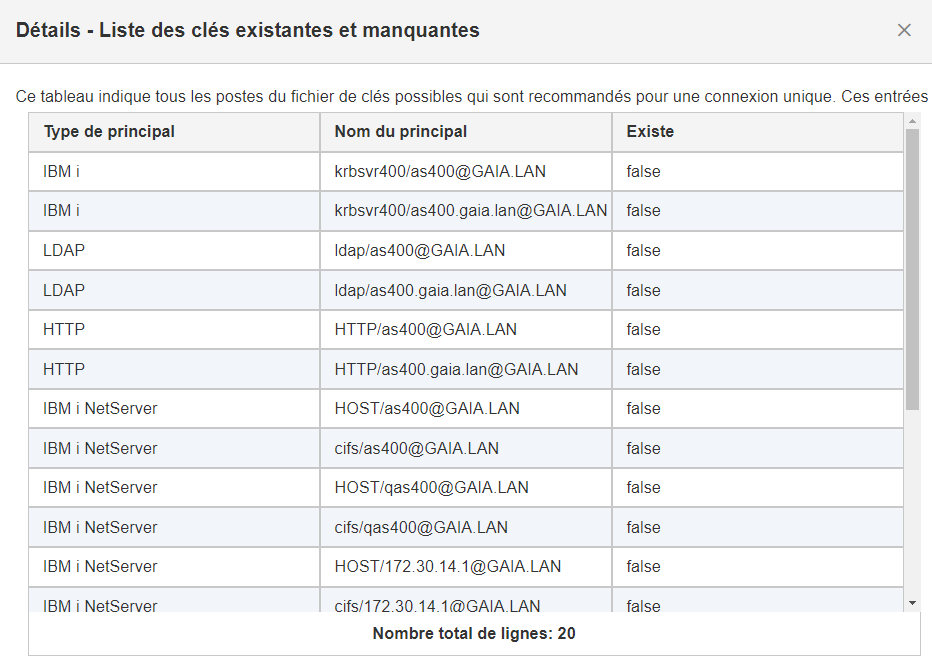

Le bouton "Détails" indique les clés déjà existentes sur le système si le service a déjà été configuré :

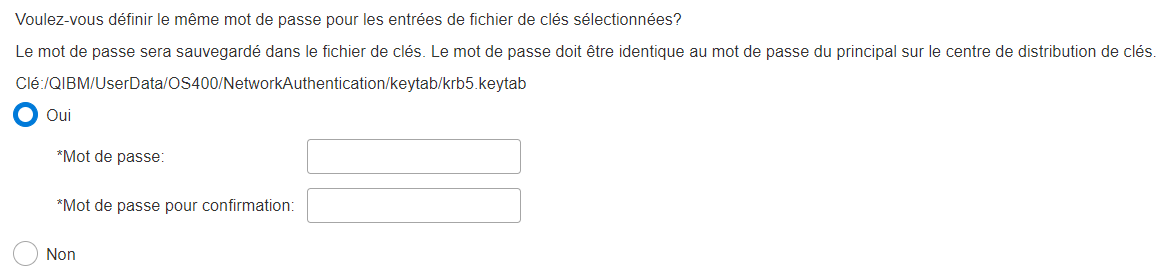

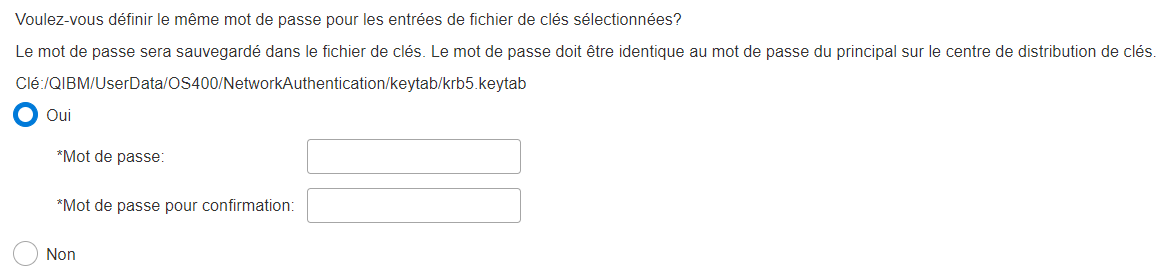

Vous pouvez choisir d'indiquer un mot de passe unique pour l'ensemble des comptes de service, ou un mot de passe distinct par compte (tout ce qui est connexion système, Telnet, etc...)

krbsvr400/as400.gaia.lan@GAIA.LAN

ATTENTION, cela va aussi générer un fichier .bat de création d'utilisateurs sur Active Directory si votre KDC est un serveur WINDOWS

la clé saisie ici, sera le mot de passe attribué à l'utilisateur sur l'AD, il doit donc respecter les stratégies imposées par ce dernier (longueur mini par exemple)

IBM i

krbsvr400/as400.gaia.lan@GAIA.LAN

LDAP

ldap/as400.gaia.lan@GAIA.LAN

Apache

HTTP/as400.gaia.lan@GAIA.LAN

NFS

nfs/as400.gaia.lan@GAIA.LAN

FTP

ftp/as400.gaia.lan@GAIA.LAN

ObjectConnect

objectconnect/as400.gaia.lan@GAIA.LAN

Netserver

HOST/as400.gaia.lan@GAIA.LAN (nom complet)

cifs/as400.gaia.lan@GAIA.LAN

HOST/as400@GAIA.LAN (nom court)

cifs/as400@GAIA.LAN

HOST/qas400@GAIA.LAN (nom netserver)

cifs/qas400@GAIA.LAN

HOST/172.30.14.1@GAIA.LAN (adresse IP)

cifs/172.30.14.1@GAIA.LAN

Les lignes HOST/ sont pour les PC avant XP, les lignes cifs/ pour les PC en XP, Seven et suivant...

Si vous avez choisi un mot de passe par service :

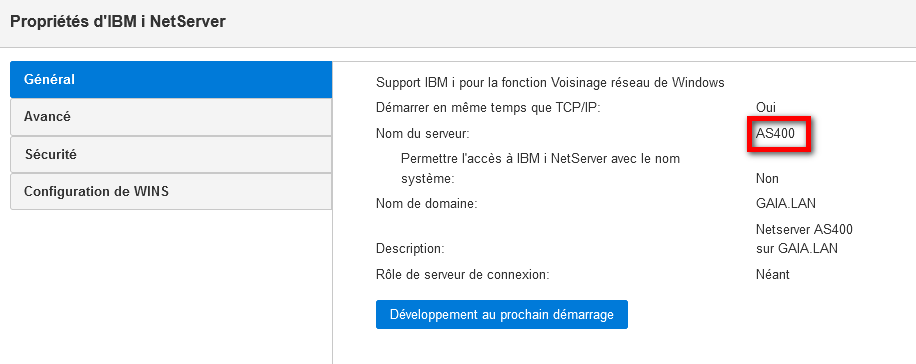

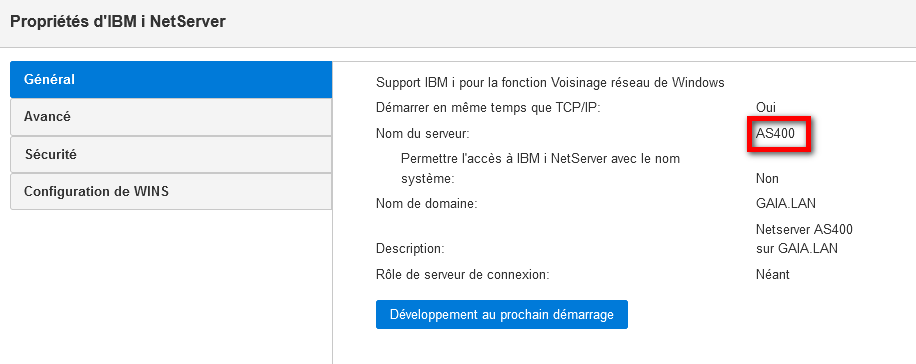

Pour NetServer, vous devez retrouver :

- Le nom de système (long et court)

- L'adresse IP

- le nom Netbios indiqué ici :

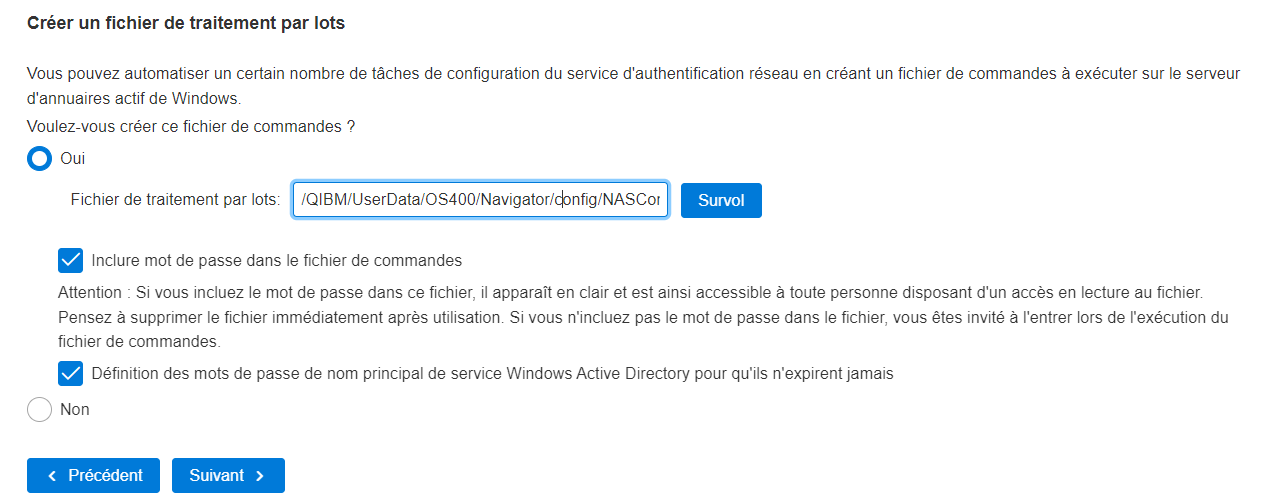

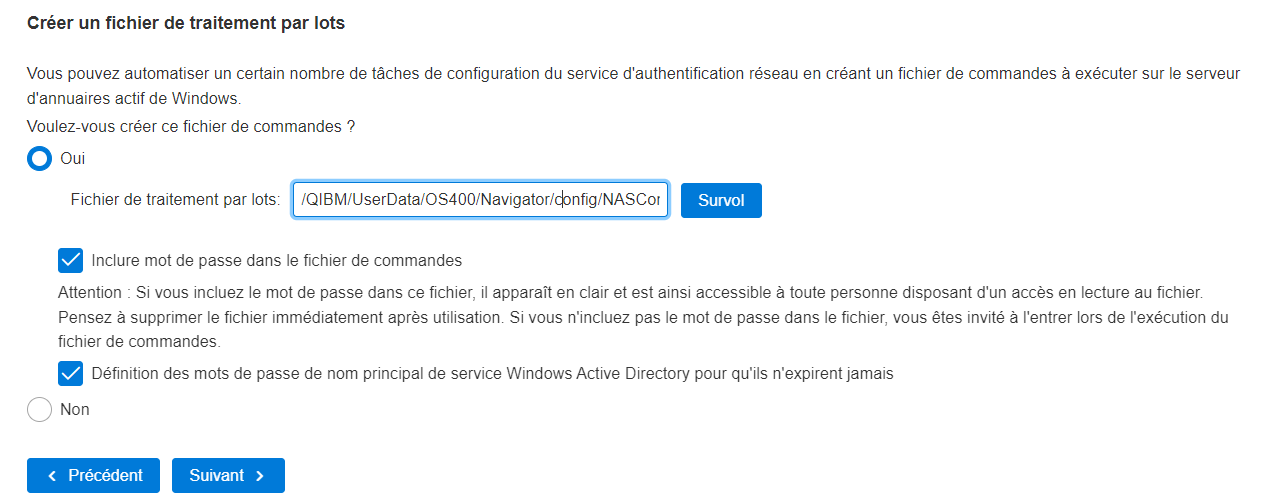

Puis indiquez (conseillé) si vous souhaitez

que l'assistant génère le fichier .bat à lancer sur votre serveur Windows, comme vu plus haut.

Par défaut le fichier est généré ici : /QIBM/UserData/OS400/Navigator/config/NASConfig_as400.bat

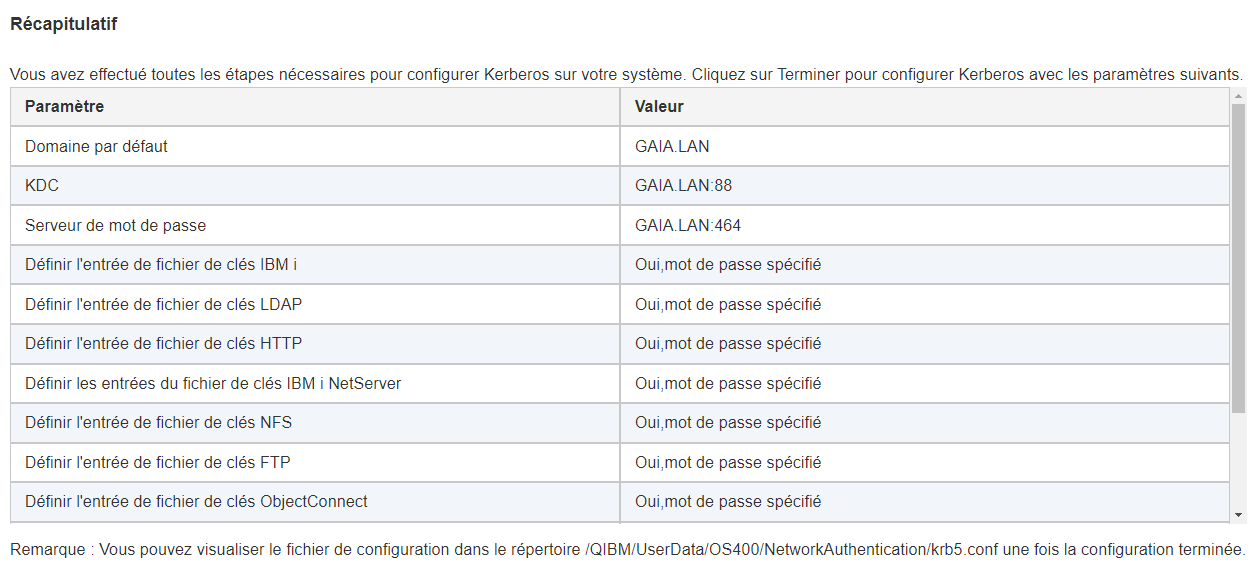

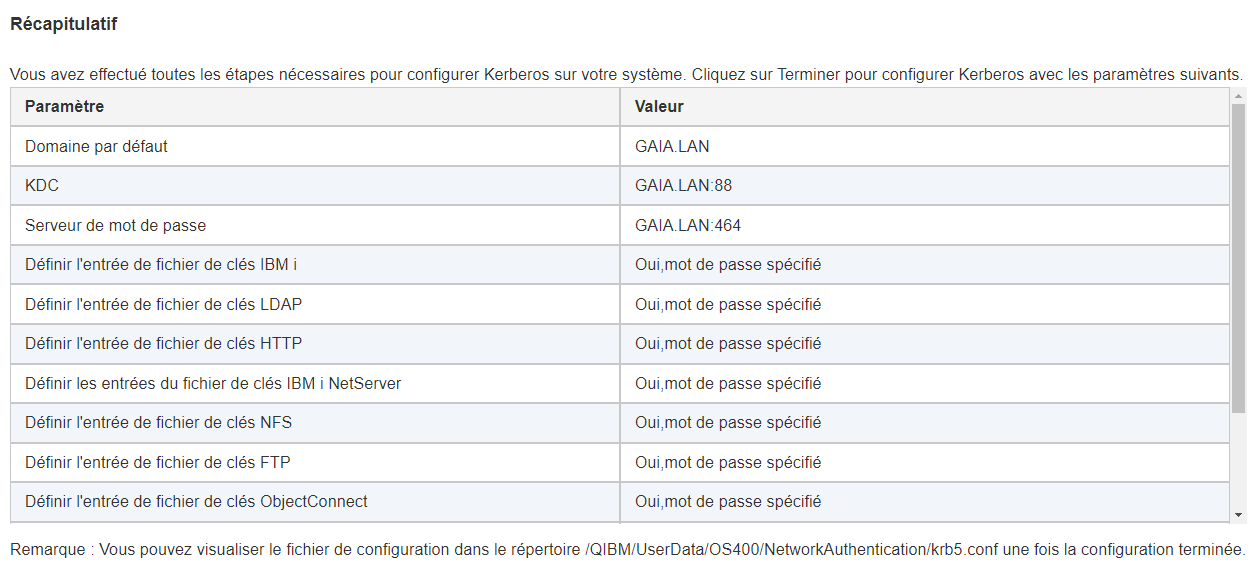

Enfin, confirmez cet écran récapitulatif.

Le fichier de configuration correspondant est ici : /QIBM/UserData/OS400/NetworkAuthentication/krb5.conf

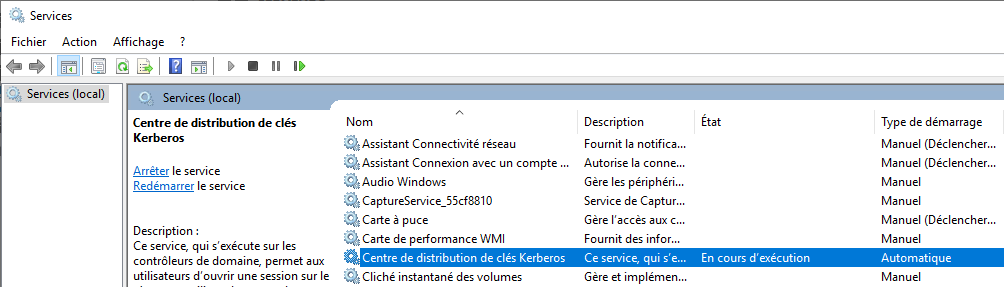

Ensuite, configurez votre serveur Windows (enregistrement des services)

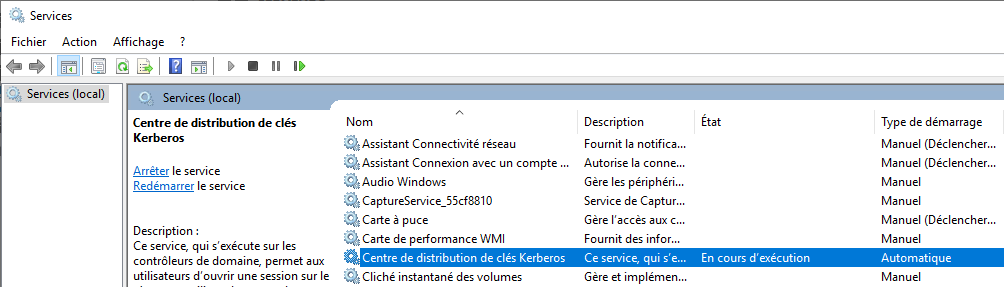

- Vérifiez que vous avez bien configuré Active Directory et

que le service Kerberos est actif.

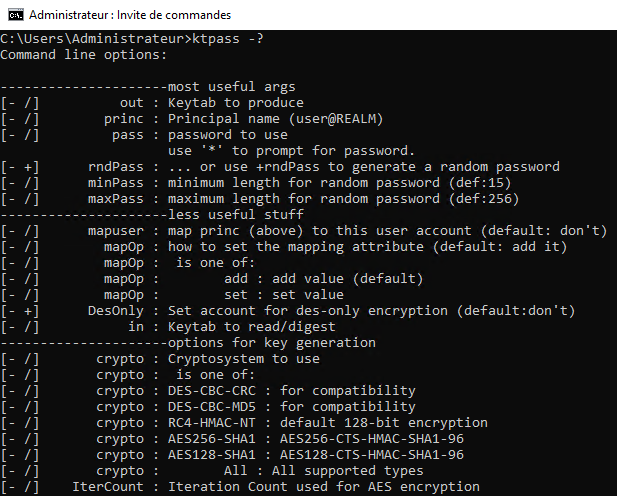

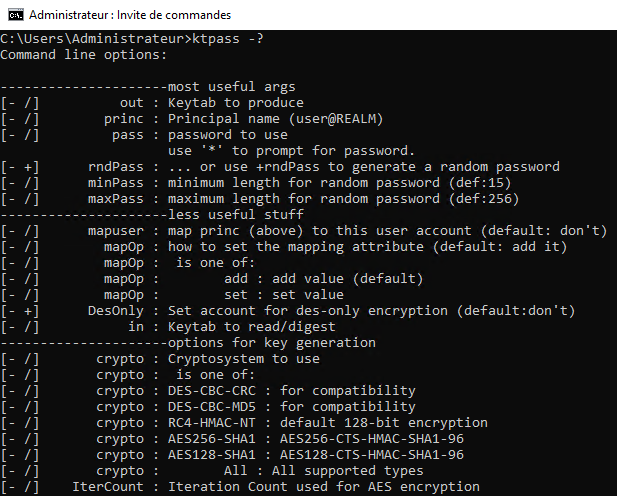

- Vérifiez que vous possédez les outils liés à kerberos,

en recherchant un exécutable nommé "ktpass"

- s'il n'est pas présent, installez le depuis les options windows.

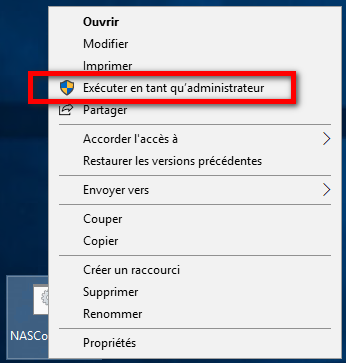

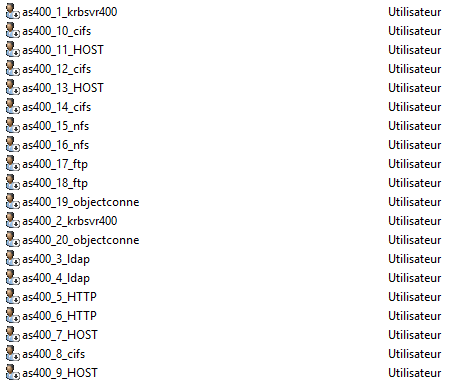

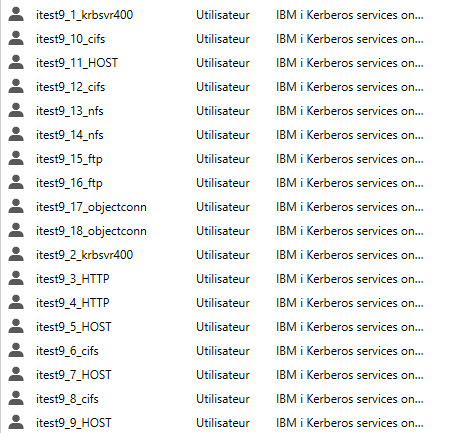

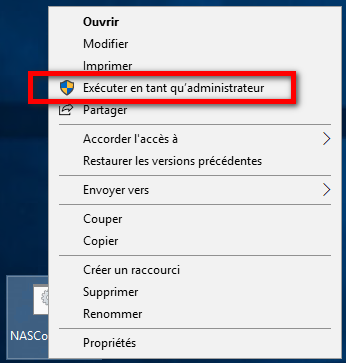

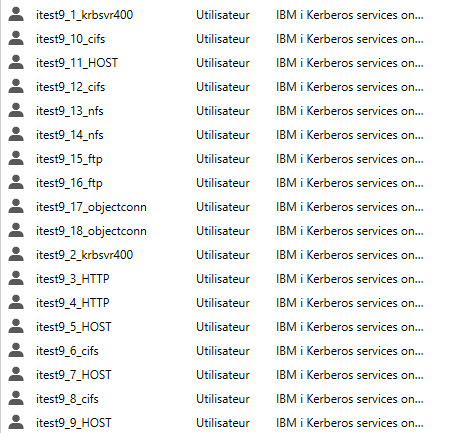

Lancez NASConfig_AS400.bat en tant qu'administrateur (remplacez AS400 par le nom de votre serveur), qui doit lancer une série de commandes comme celles-ci :

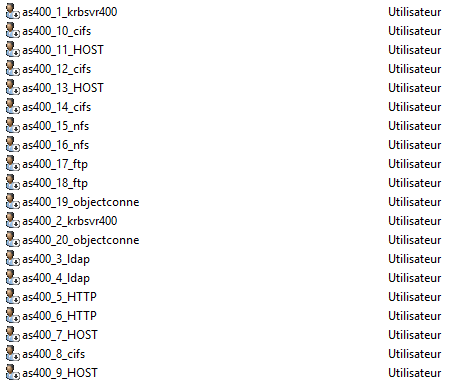

DSADD user "cn=as400_1_krbsvr400,cn=users,dc=GAIA,DC=LAN" -pwd XXXXX -display as400_1_krbsvr400

-pwdneverexpires=yes -desc "IBM i Kerberos principal on system AS400"

KTPASS -MAPUSER as400_1_krbsvr400 -princ krbsvr400/as400.gaia.lan@GAIA.LAN -pass XXXXX -mapOp set -crypto All -ptype KRB5_NT_PRINCIPAL

avant 2003 :

NET USER as400_1_krbsvr400 XXXXX /ADD /workstations:none /DOMAIN

KTPASS -MAPUSER as400_1_krbsvr400 -princ krbsvr400/as400.gaia.lan@GAIA.LAN -pass XXXXX -mapOp set

où XXXXX est le mot de passe enregistré par l'assistant et -mapOp indique un remplacement si l'entrée existe déjà.

DSADD ou NET USER créé l'utilisateur dans Active Directory

KTPASS lui associe le principal fourni en paramètre

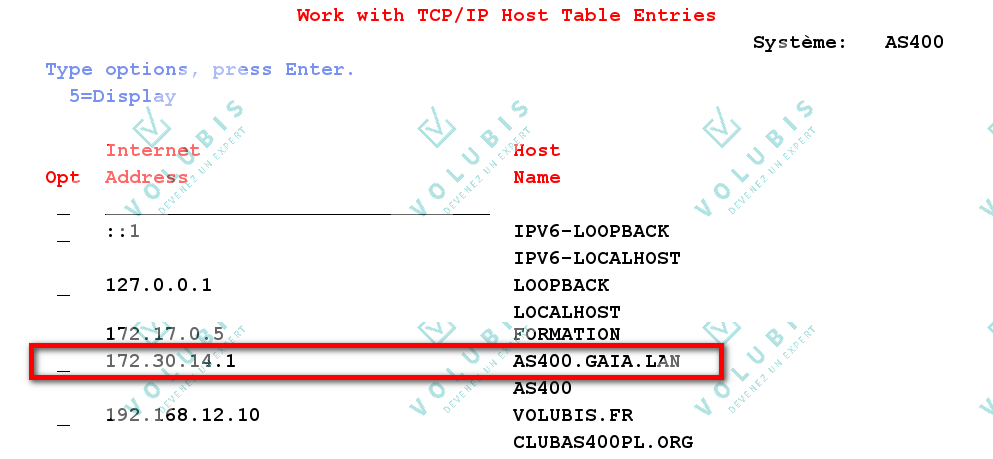

la commande KTPASS attribue comme nom de principal , krbsvr400 / "le nom retourné par une recherche DNS inverse" (DNS ou fichier HOST)

si vous avez configuré CHGTCPDMN HOSTSCHPTY(*LOCAL) et qu'on utilise le fichier host, la première ligne sera utilisée

C'est ce nom qu'il faudra utiliser lors desconnexions, donc la configuration d'ACS.

Si vous souhaitez utiliser indifféremment nom long/nom court, ajouter une entrée comme celle ci :

- coté AD par :

DSADD user "cn=as400_10_krbsvr400,cn=users,dc=GAIA,DC=LAN" -pwd XXXXX -display as400_10_krbsvr400

KTPASS -MAPUSER as400_10_krbsvr400 -princ krbsvr400/as400@GAIA.LAN -pass XXXXX -mapOp set -crypto All -ptype KRB5_NT_PRINCIPAL

- coté IBM i par

keytab add krbsvr400/as400@GAIA.LAN -p XXXXX

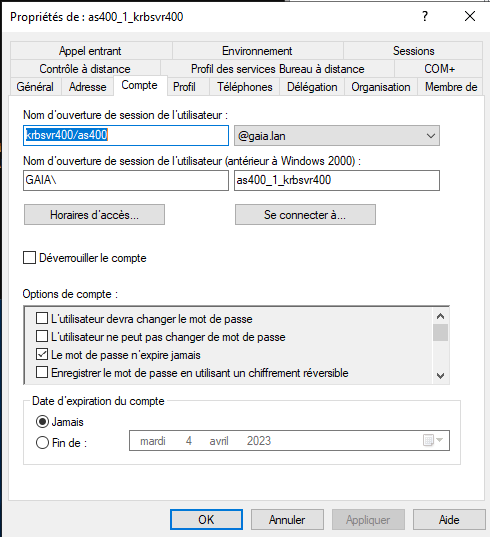

- Dans l'AD, cela doit créer les utilisateurs suivants :

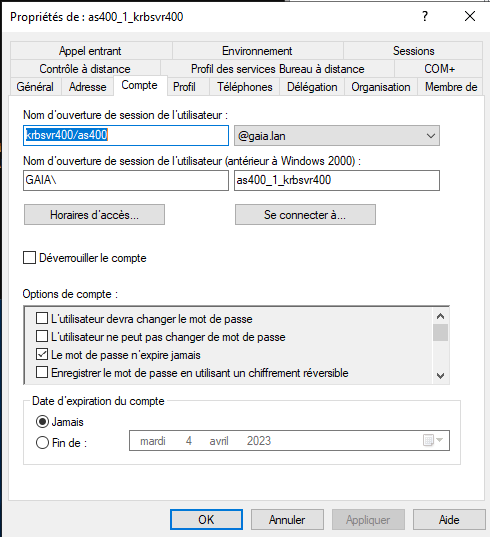

Avec ce paramétrage :

Attention, vous remarquerez la case "Utiliser les types de cryptage DES pour ce compte" cochée, c'est obligatoire.

EIM utilisant ce type de cryptage et non le RC4-HMAC de Windows 2003/2008.

Pour les versions > 7.2 de l'IBM i et > 2008 d'AD, ce n'est plus nécessaire.

Ceci est géré automatiquement par l'ajout de +DesOnly à la commande ktpass générée dans le fichier .bat par l'assistant

A partr de Windows 7 et 2008 n'utilisent plus par défaut le chiffrement DES-CBC-MD5 utilisé par EIM.

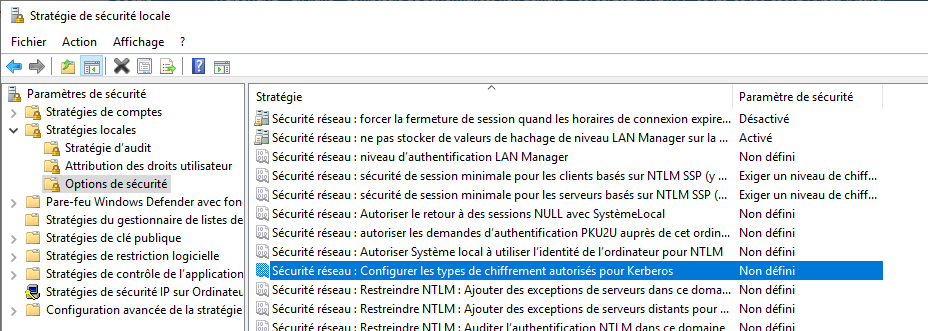

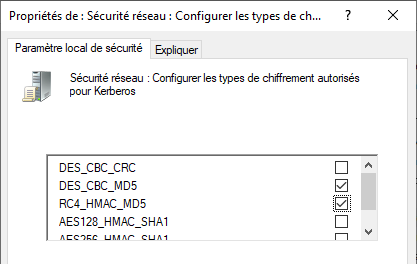

Sous Windows server 2019 par exemple : aller sur le gestionnaire de serveur / Outils / Stratégie de sécurité locale / Stratégies locales/ Options de sécurité

Dans la panneau de droite, Double-cliquer sur l'option "Sécurité réseau : configurer les types de chiffrement autorisés pour Kerberos"

Cocher les cases "DES-CBC-MD5". Valider. Fermer la console.

- Soit il faut installer les PTF suivantes

- V7R10 : SI42219,SI45846,SI43918

- V6R10 : SI42957,SI45582,SI43919

- V5R40 : SI43034,SI45840,SI43920

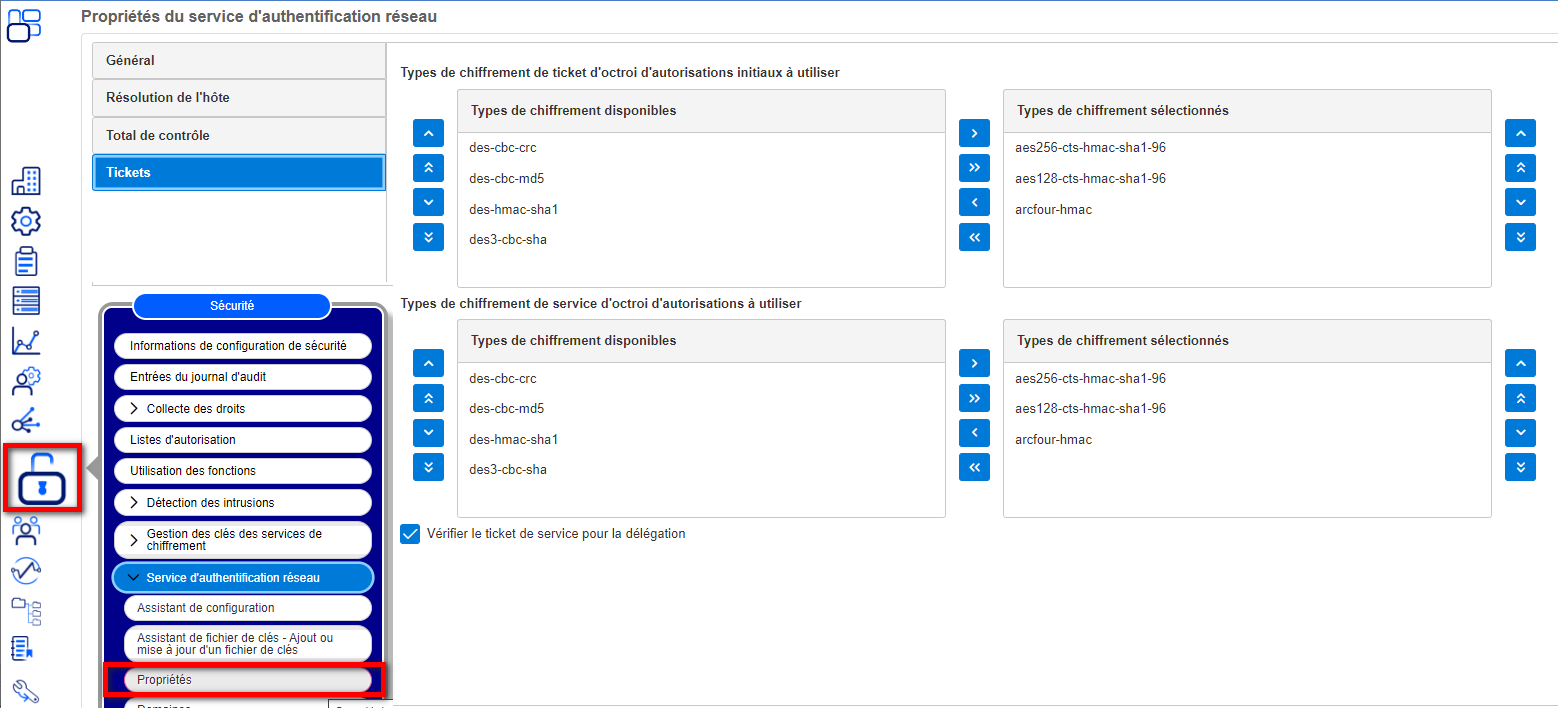

Vérifiez que vous avez dans le fichier

/QIBM/ProdData/OS400/NetworkAuthentication/krb5.conf

les deux lignes (dans la section [libdefaults] )

default_tkt_enctypes = aes256-cts-hmac-sha1-96,aes128-cts-hmac-sha1-96,arcfour-hmac

default_tgs_enctypes = aes256-cts-hmac-sha1-96,aes128-cts-hmac-sha1-96,arcfour-hmac

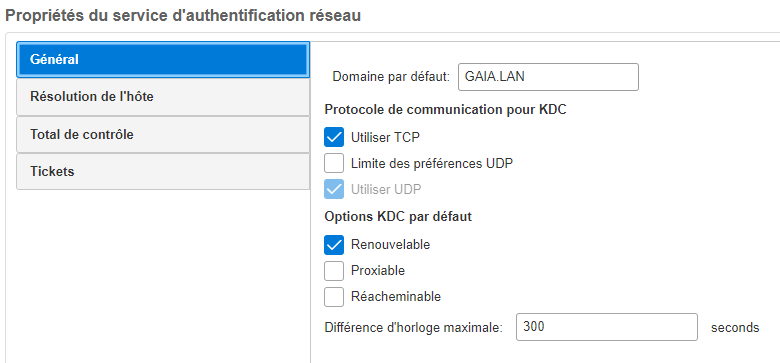

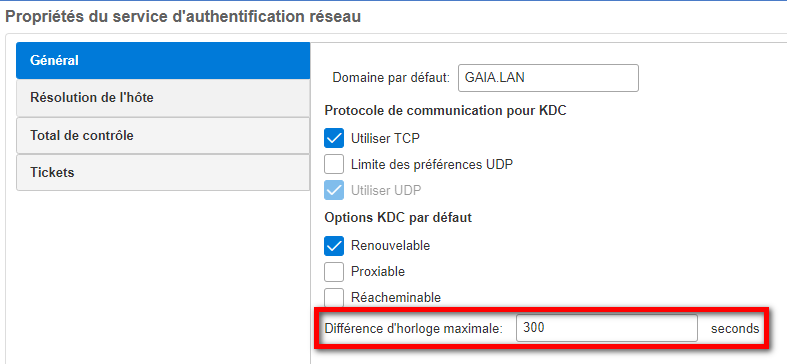

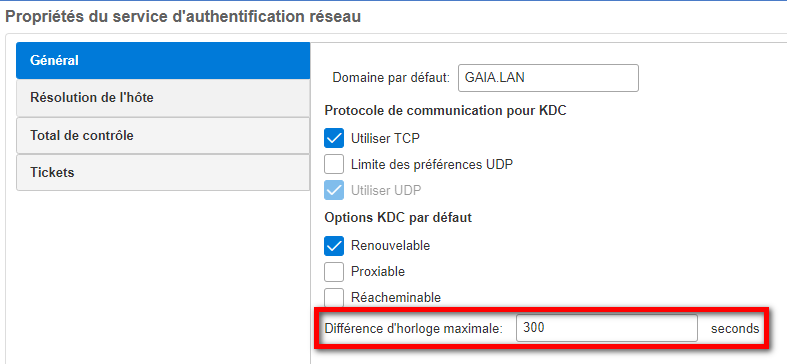

Qui doivent apparaitre comme ceci quand vous demandez les propriétés du service d'authentification

- Modifiez le principal sur votre serveur Windows

- Sur Windows 2003 enlevez le cryptage DES

- Sur Windows 2008, enlevez DES et Cochez AES 128 et 256 bits

Si vous devez utiliser ktpass, remplacez +DesOnly par /crypto All sur Windows 2008

|

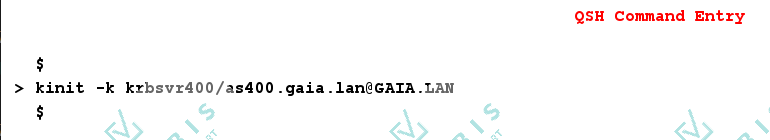

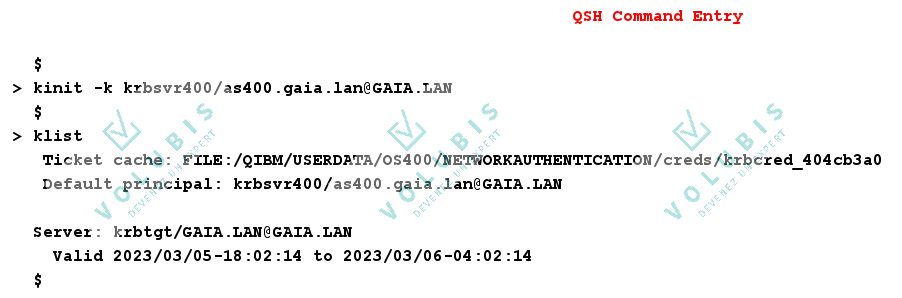

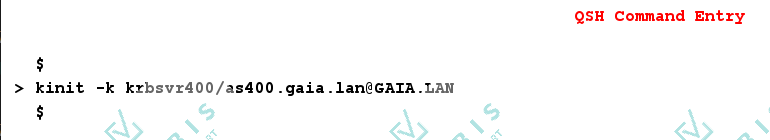

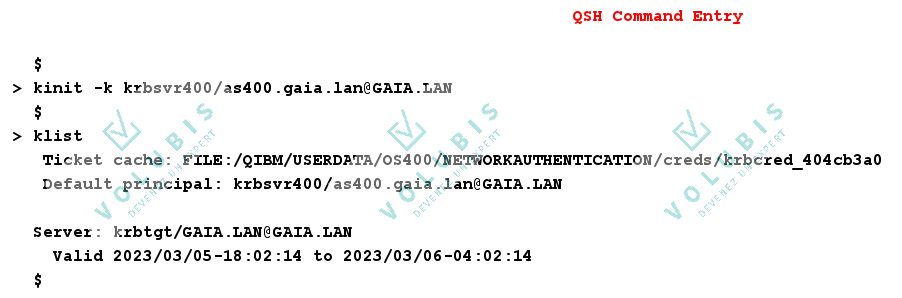

Pour continuer, retournons sur le System i, lancez QSH depuis une session 5250

puis tapez kinit -k krbsvr400/as400.gaia.lan@GAIA.LAN (en remplaçant par vos valeurs)

Vous devez obtenir :

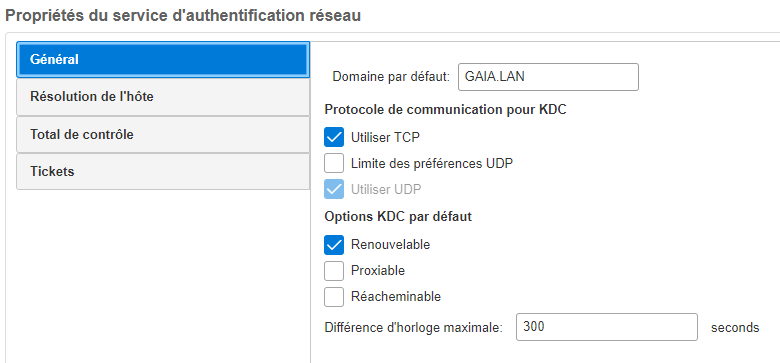

Si vous voyez le message suivant : "Response too large for datagram"

retournez sur Navigator for i, demandez les propriétés du service d'authentification

(clic droit)

et cochez "Utiliser TCP"

- si vous recevez l'erreur EUVF06007E, la home directory de l'utilisateur avec lequel vous passez la commande n'existe pas

- si vous recevez l'erreur EUVF06014E / Time differential exceeds maximum clock skew, synchronisez vos heures (Windows et System i).

- si vous recevez l'erreur EUVF06014E / Unable to locate security server, vérifiez la casse du nom de domaine (volubis.intra à la place de VOLUBIS.INTRA)

- si vous recevez l'erreur EUVF06014E / Client principal is not found in security registry, vérifiez le nom de principal (krbsrv400 à la place de krbsvr400, par ex.)

- si vous recevez l'erreur EUVF06014E / security server is not defined for requested realm, vérifiez le nom du KDC (serveur à l'écoute sur 88) et la résolution DNS

- si vous recevez l'erreur EUVF06014E / Unable to obtain initial credentail. Status 0x96c73a17 - Password is expired, cochez sur l'AD "le mot de passe n'expire jamais"

- si vous recevez l'erreur EUVF06014E / Unable to obtain initial credentials. Status 0x96c73a12 - Client account is revoked, le compte AD est désactivé, réactivez le

- si vous recevez l'erreur EUVF06014E / Encryption type not supported,, voyez la problématique DES ci-dessus, réglée par correctifs.

- si vous recevez l'erreur EUVF06016E / password is nor correct for krbsvr400/xxxxx@XXXX, le mot de passe sur l'AD et le mot de passe enregistré dans krb5.keytab ne concordent pas.

Essayez kinit (sans le -k) avec les mêmes paramètres, il vous sera demandé un mot de passe et vous pourrez vérifier le mot de passe sur l'AD.

Pour modifier le fichier des clés (/QIBM/UserData/OS400/NetworkAuthentication/keytbab/krb5.keytab), utiliser Navigator for i

Sécurité/Service d'authentification réseau/Assistant de fichier de clés - Ajout ou mise à jour d'un fichier de clés -> l'assistant permet de redéfinir les clés sans refaire la configuration.

Vous pouvez aussi le faire en mode commande, voyez Managing keytab files

Par exemple :

keytab delete krbsvr400/as400.gaia.lan@GAIA.LAN

keytab add krbsvr400/as400.gaia.lan@GAIA.LAN

-p "MonmotDEpasse" |

si tout marche bien , vous devez voir le prompt ($), vous pouvez vérifier ensuite par klist

keytab list, vous montre la liste détaillée.

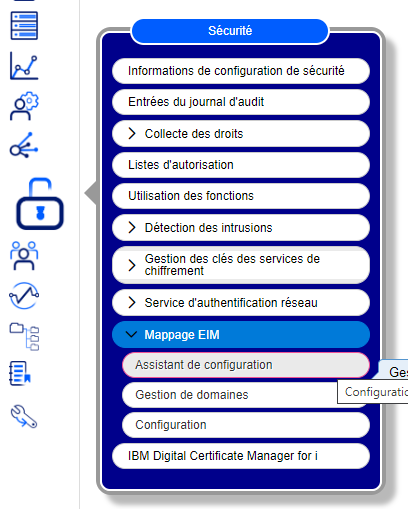

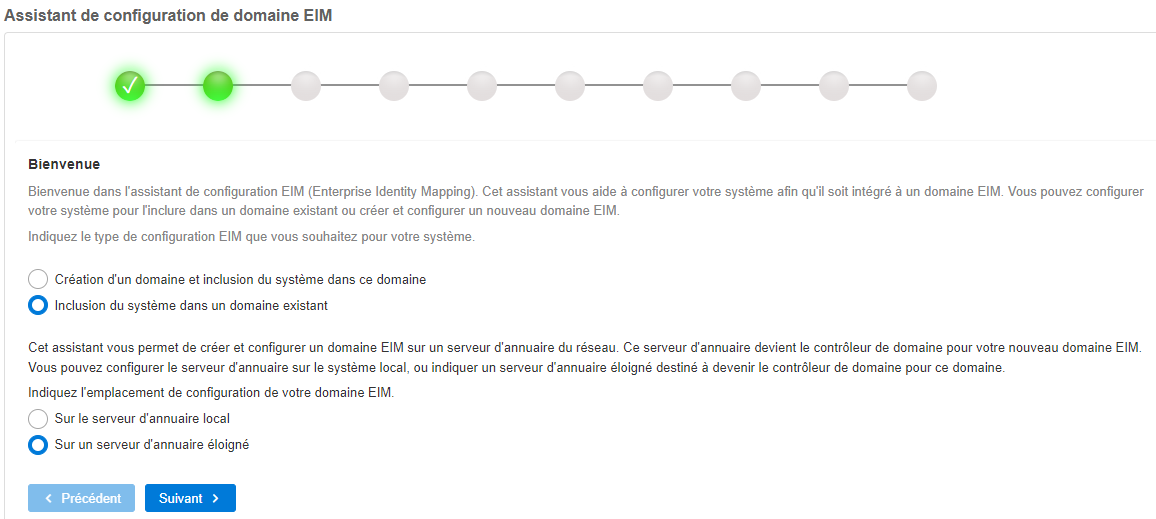

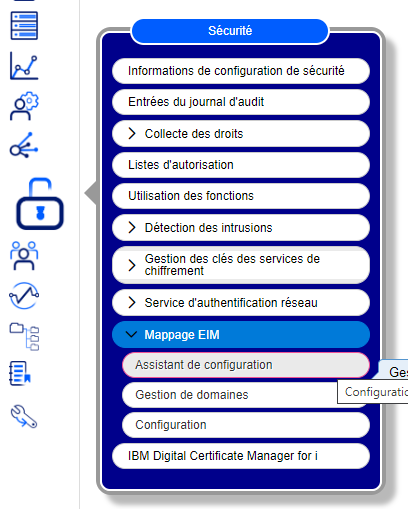

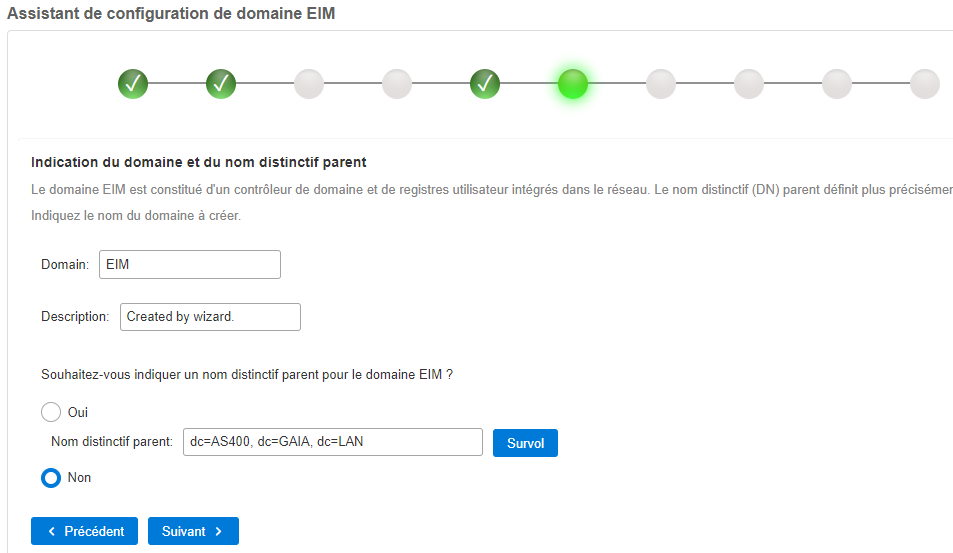

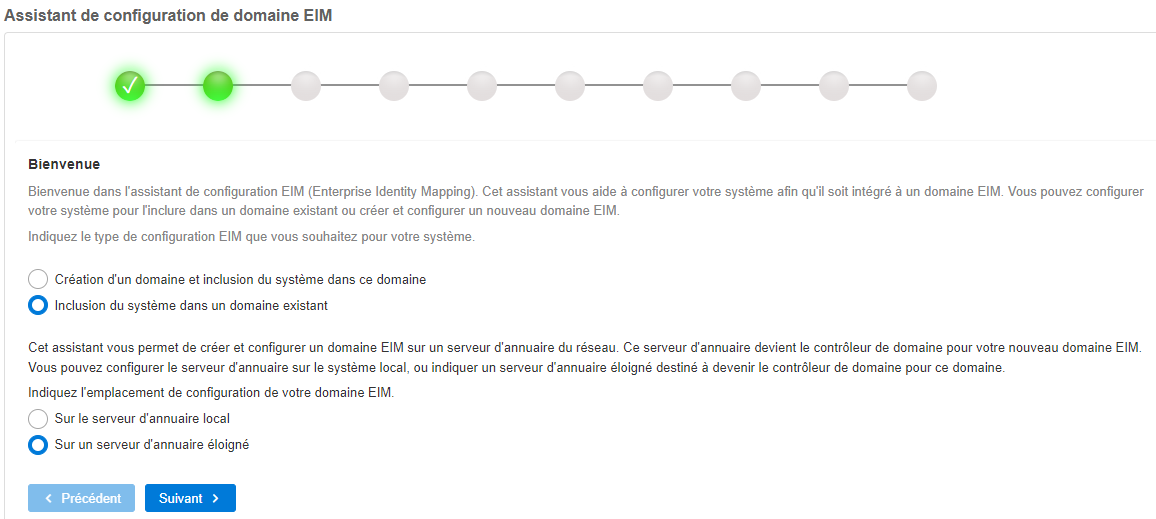

2/ Configurez EIM

Sécurité/Mappage EIM/Assistant de configuration

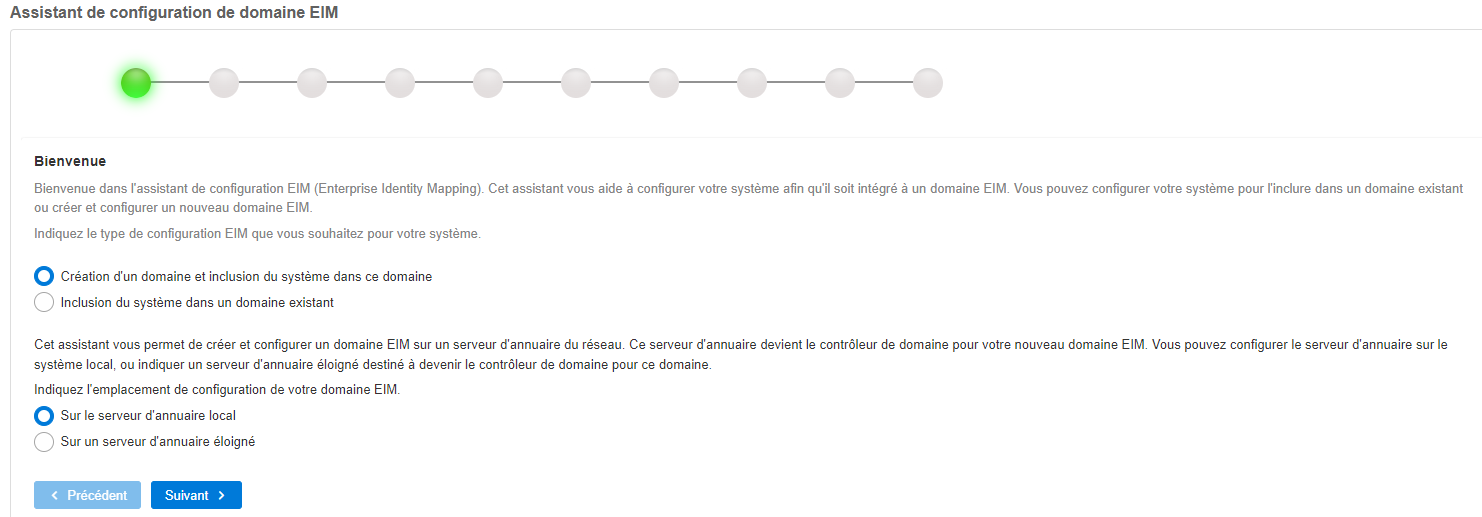

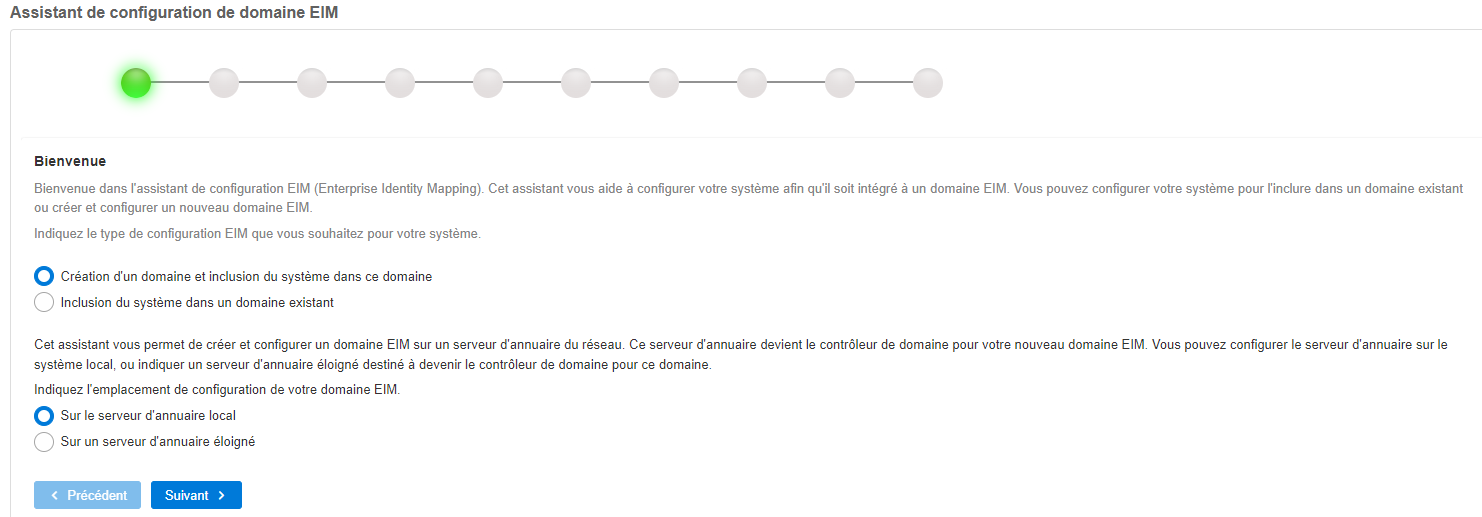

Création d'un domaine EIM

Indiquez

- Création d'un domaine et inclusion du système dans ce domaine,

sur votre première machine

- Inclusion du système dans un domaine existant pour les autres.

Sur le serveur LDAP local

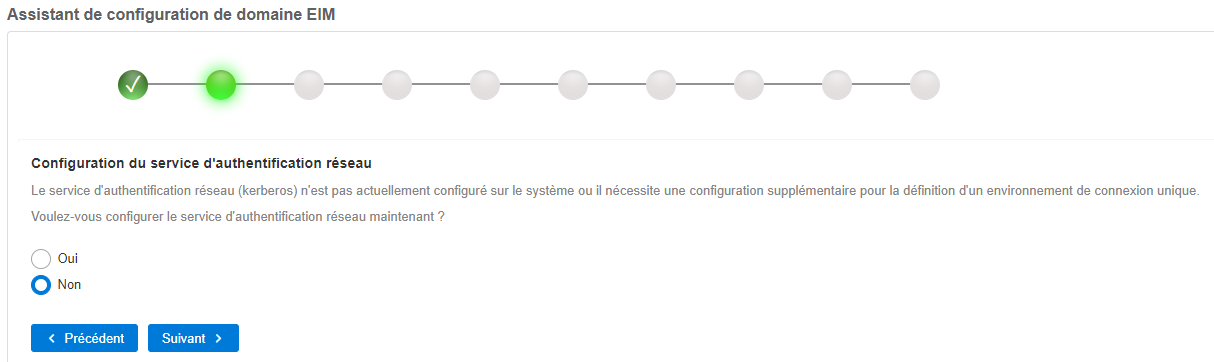

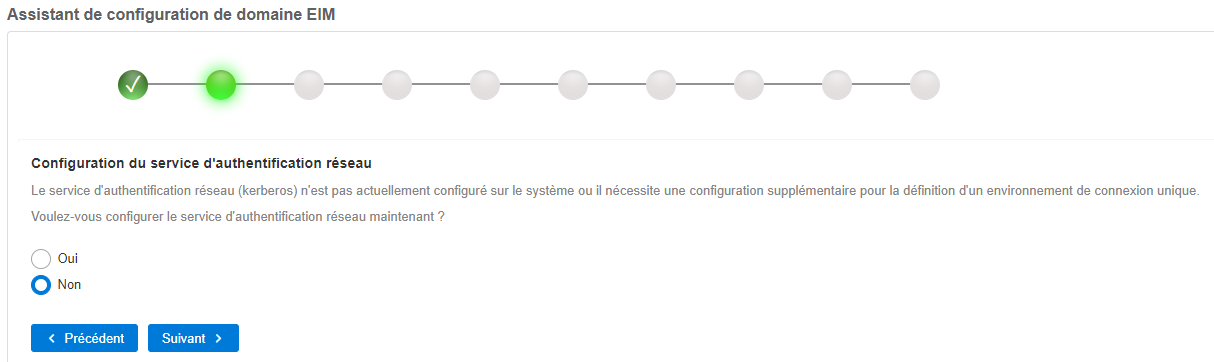

Cette page vous propose de configurer NAS (C'est déjà fait)

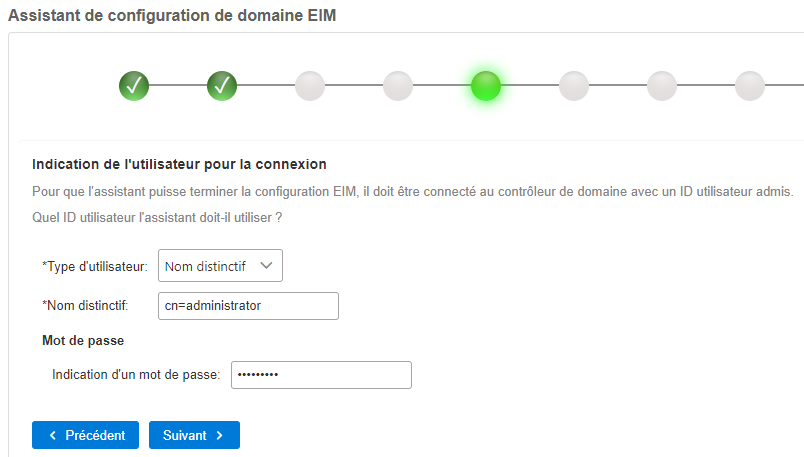

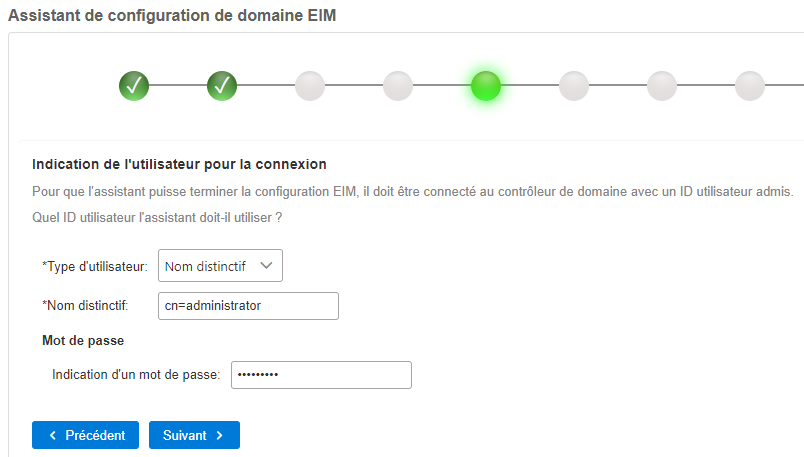

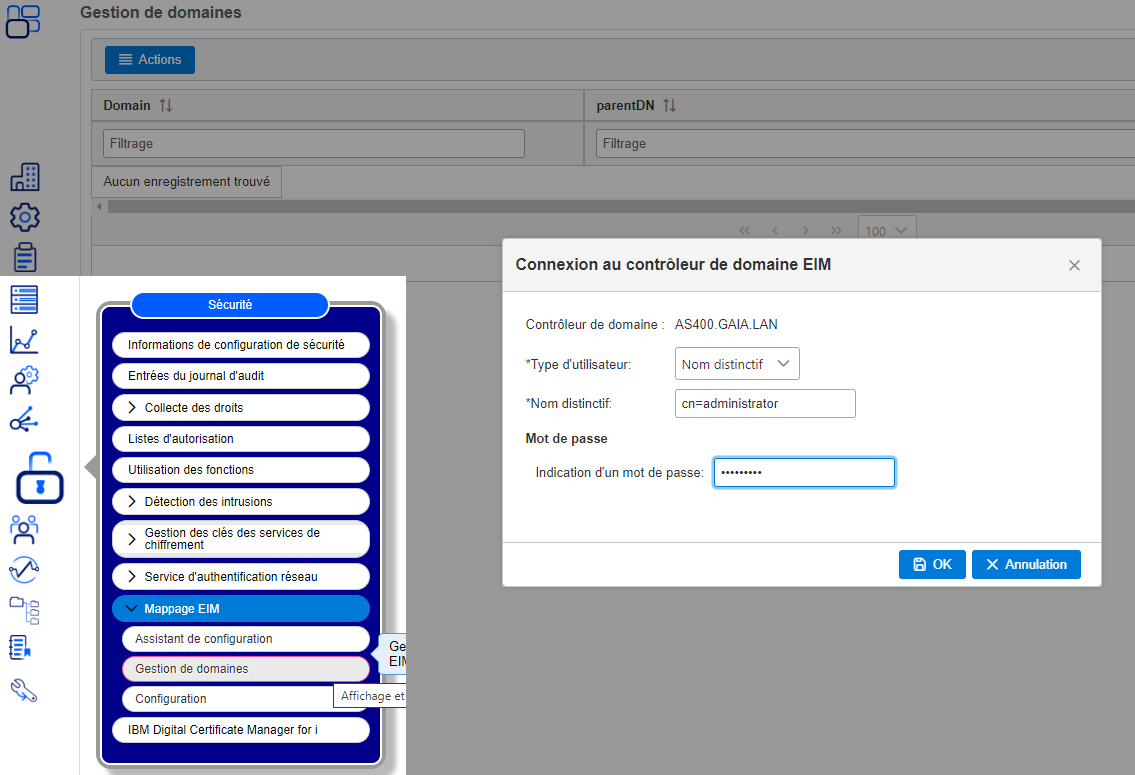

Indiquez le mot de passe pour se connecter au serveur LDAP (et donc stocker vos informations)

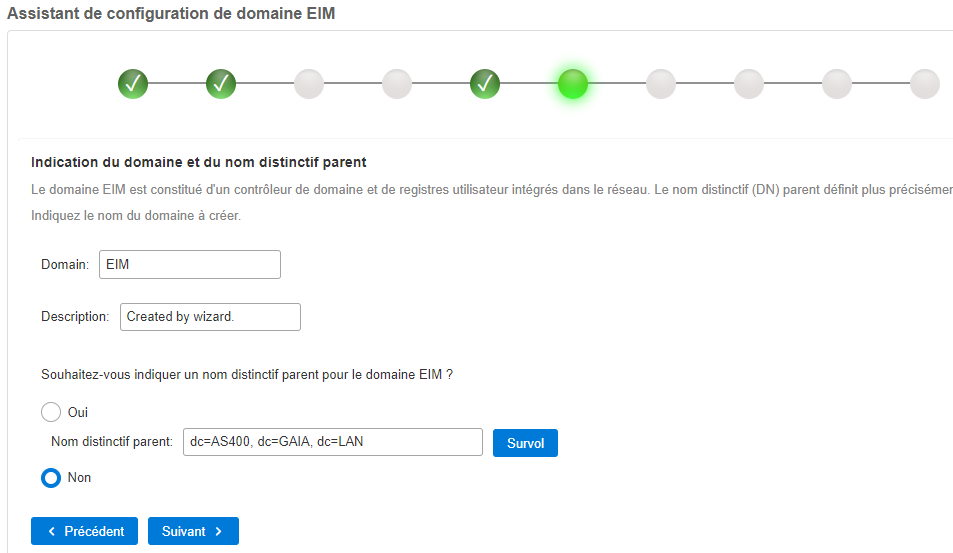

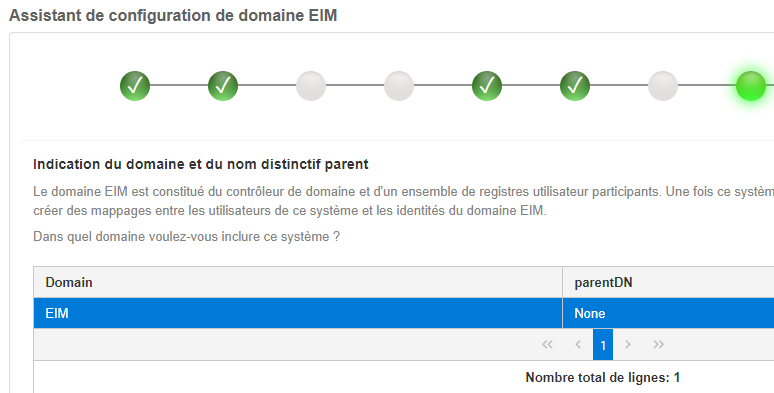

le serveur EIM fonctionne par domaine, Laissez EIM ou indiquez ici un nom (à créer)

et le suffixe LDAP sous lequel enregistrer les informations (IBM conseille de na pas indiquer de nom distinctif)

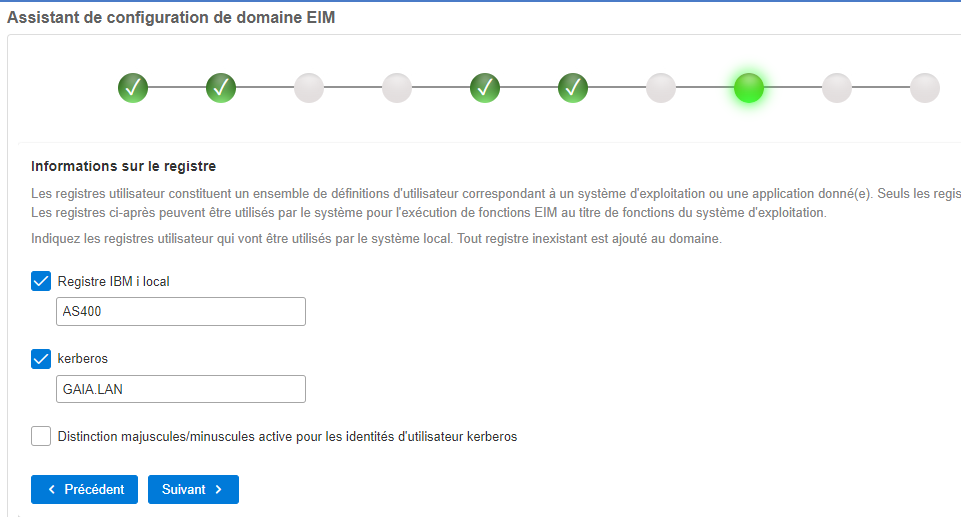

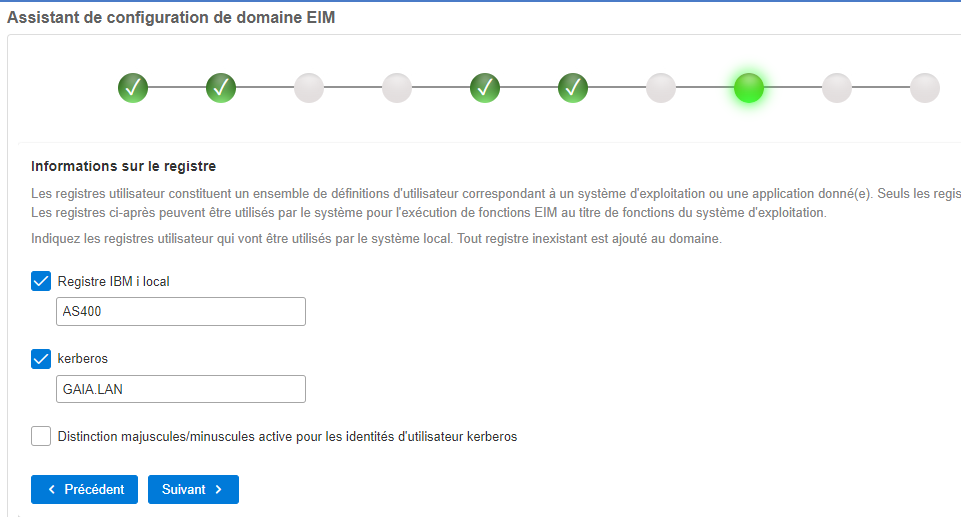

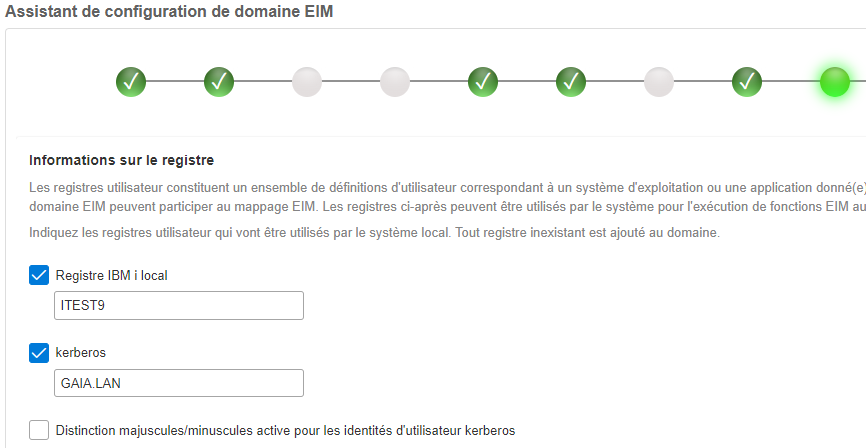

- le nom de registre sous lequel seront enregistrés les utilisateurs locaux (IBM i)

- le nom sous lequel seront enregistrés les correspondances kerberos (serveur Windows)

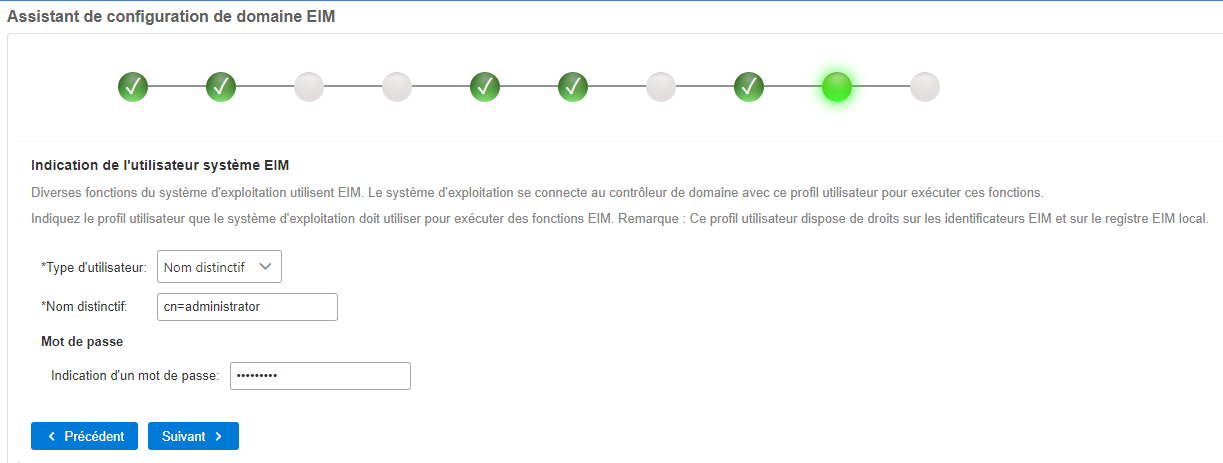

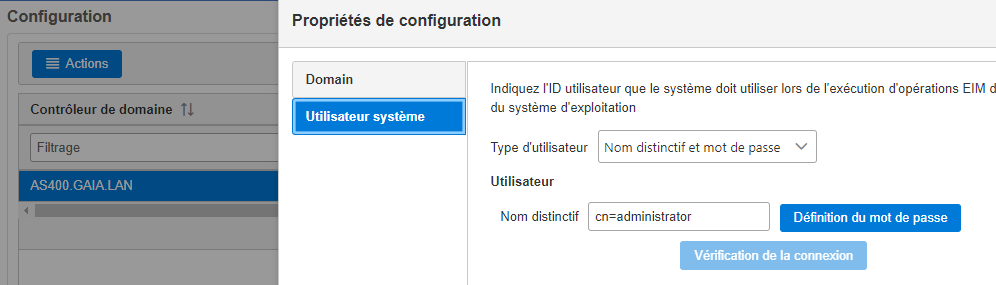

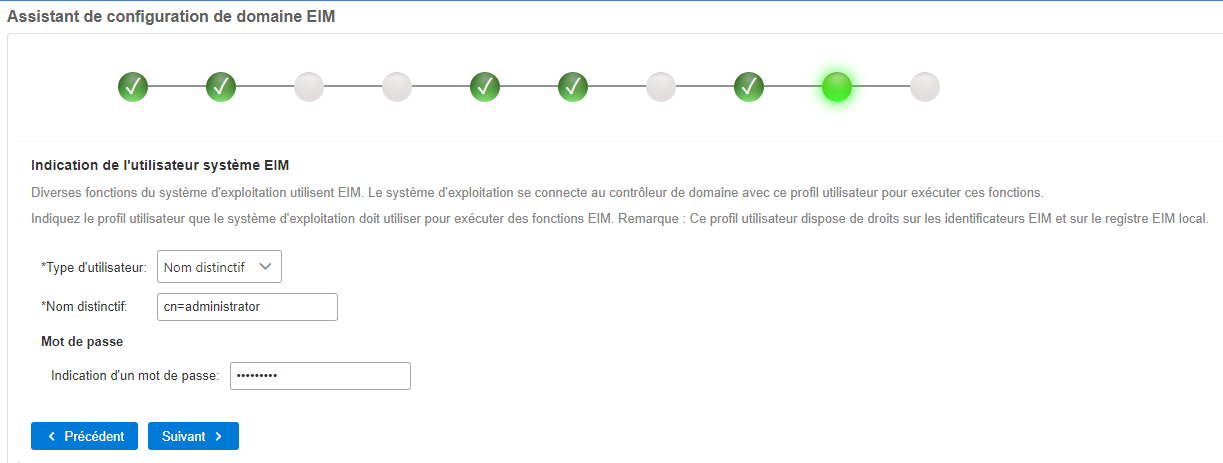

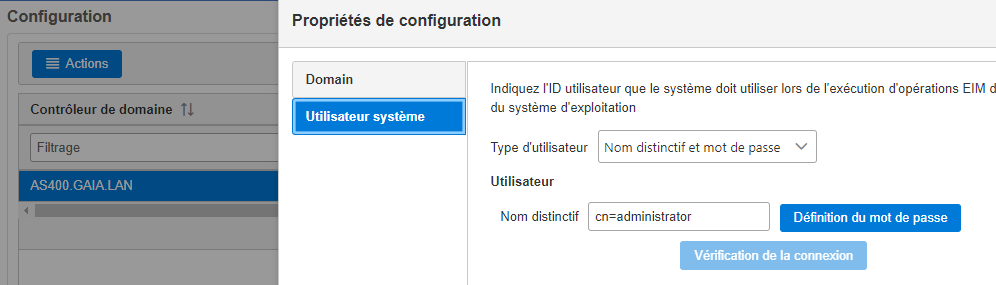

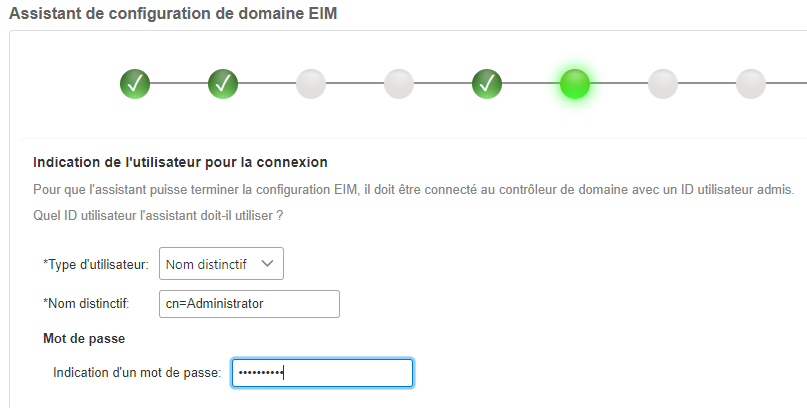

l'ID avec lequel l'OS se connectera à EIM (donc au serveur LDAP).

- en clair avec un nom distinctif (cn=administrator) et un mot de passe

- avec kerberos (éventuellement, plus tard)

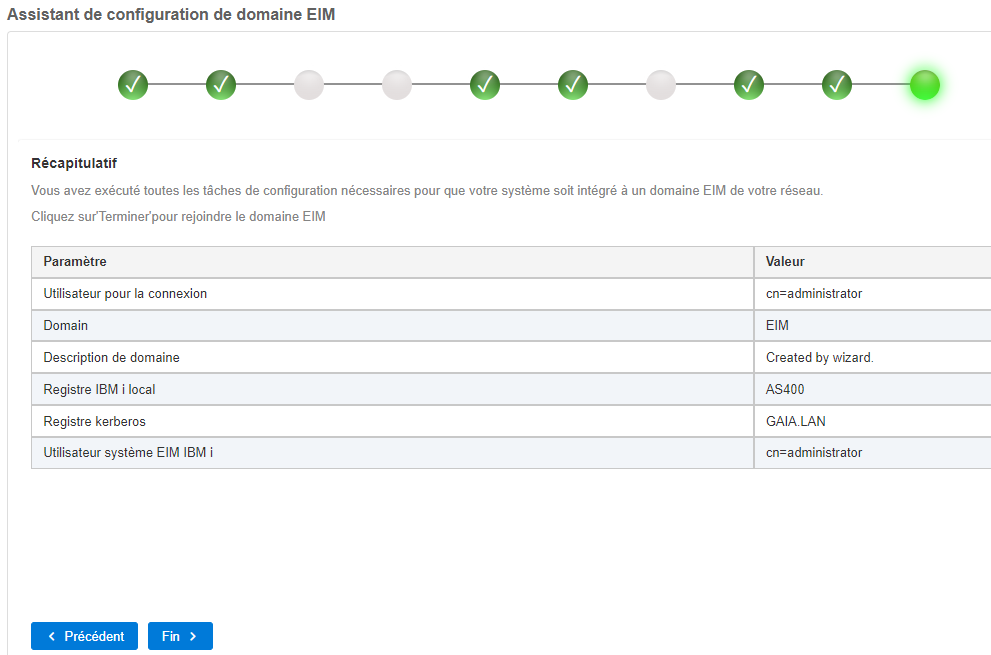

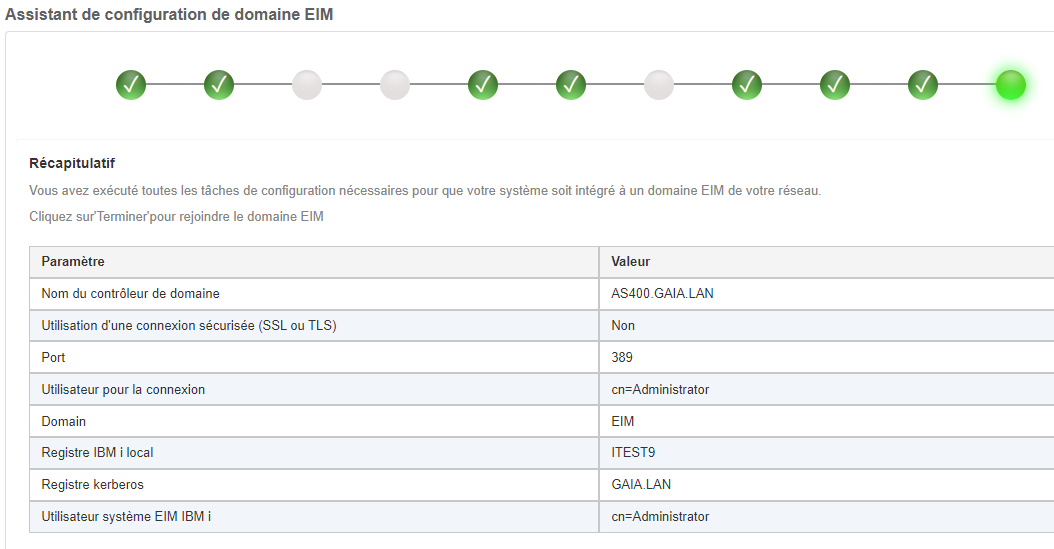

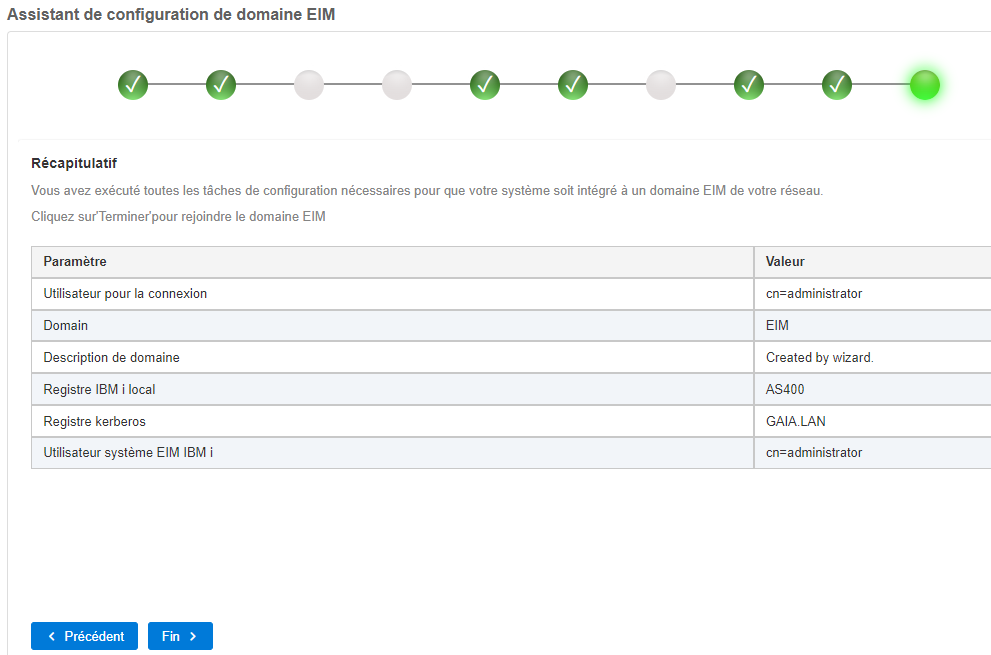

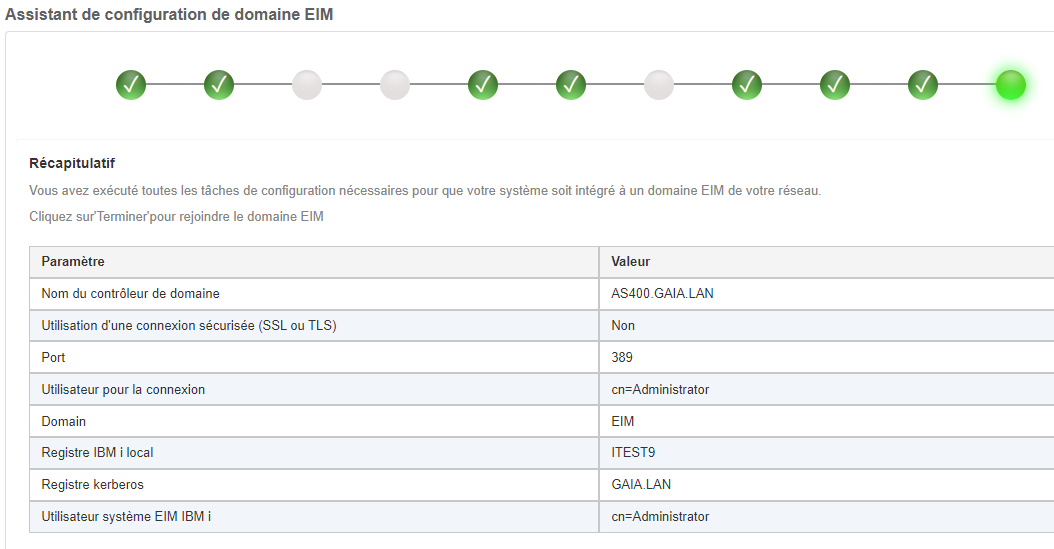

puis confirmez l'écran récapitulatif en cliquant sur Fin

Un message confirme la création du domaine pendant quelques secondes :Un message confirme la création du domaine pendant quelques secondes :

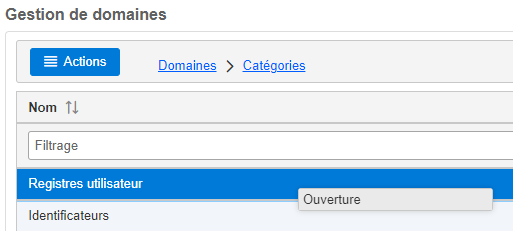

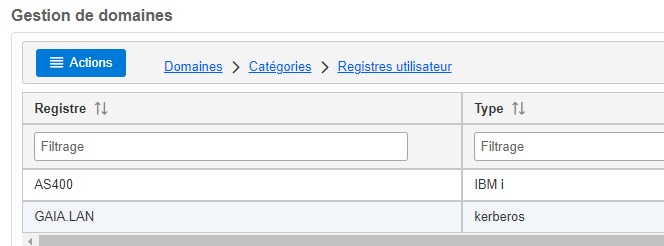

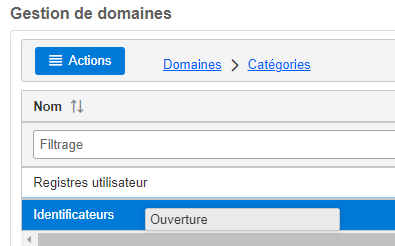

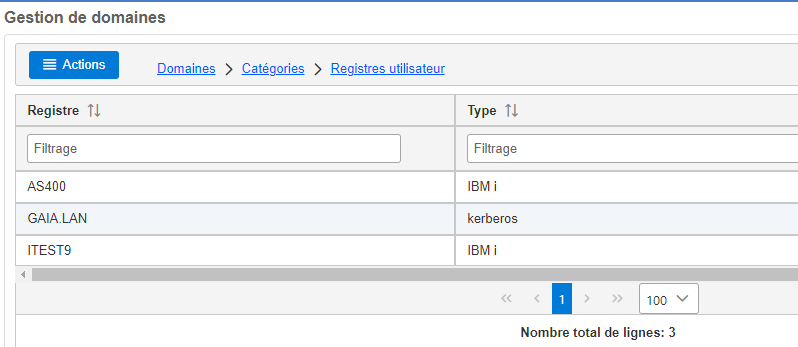

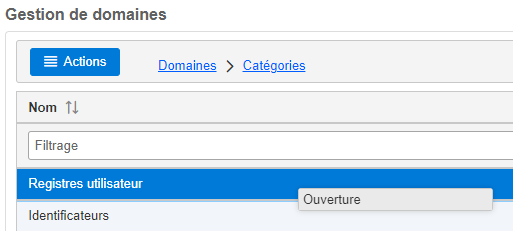

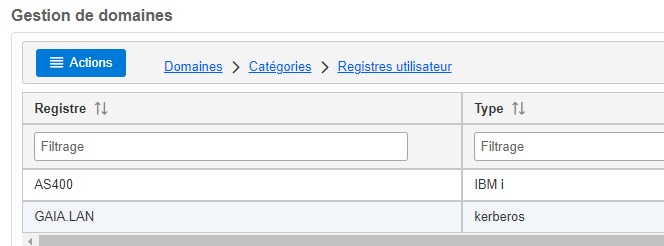

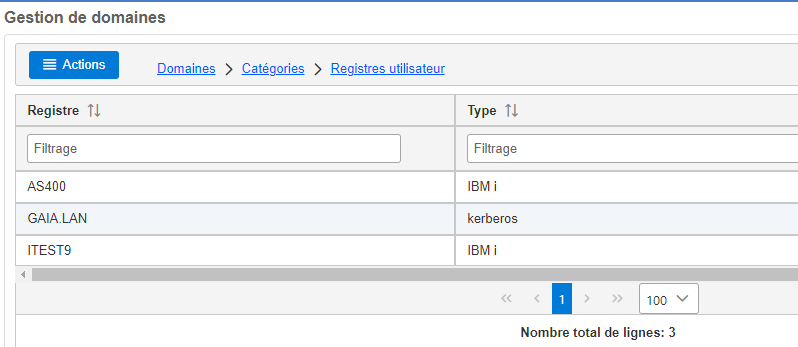

Vous devez retrouver les registres créés, sous cet affichage :

Puis

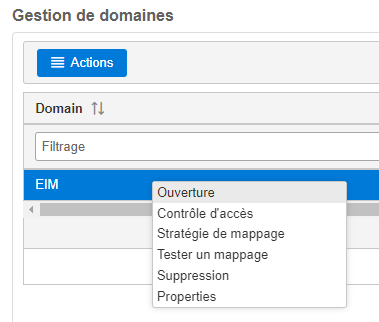

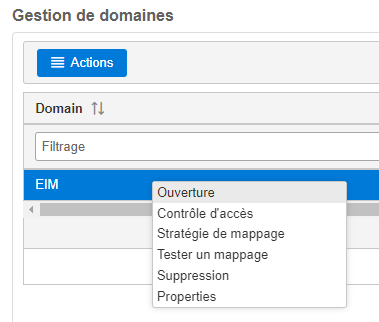

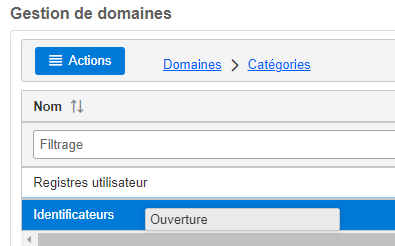

Enfin, il faut "ouvrir" le domaine :

Et vous obtenez :

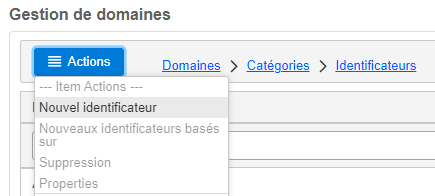

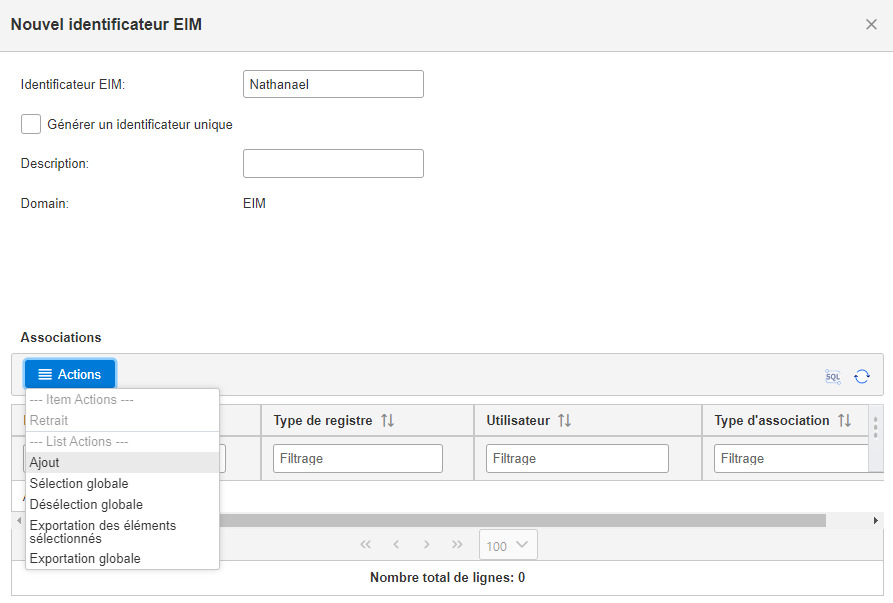

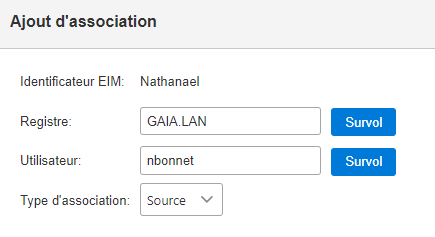

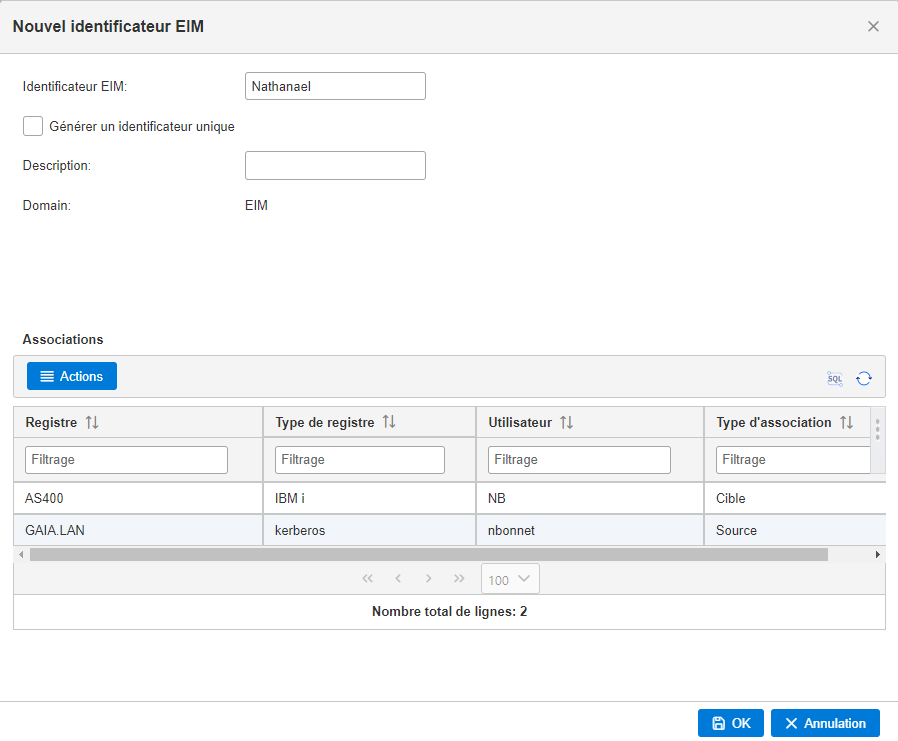

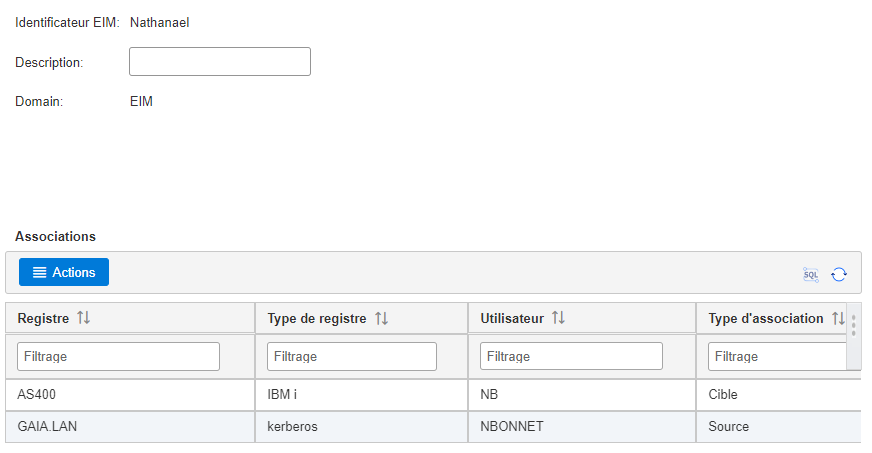

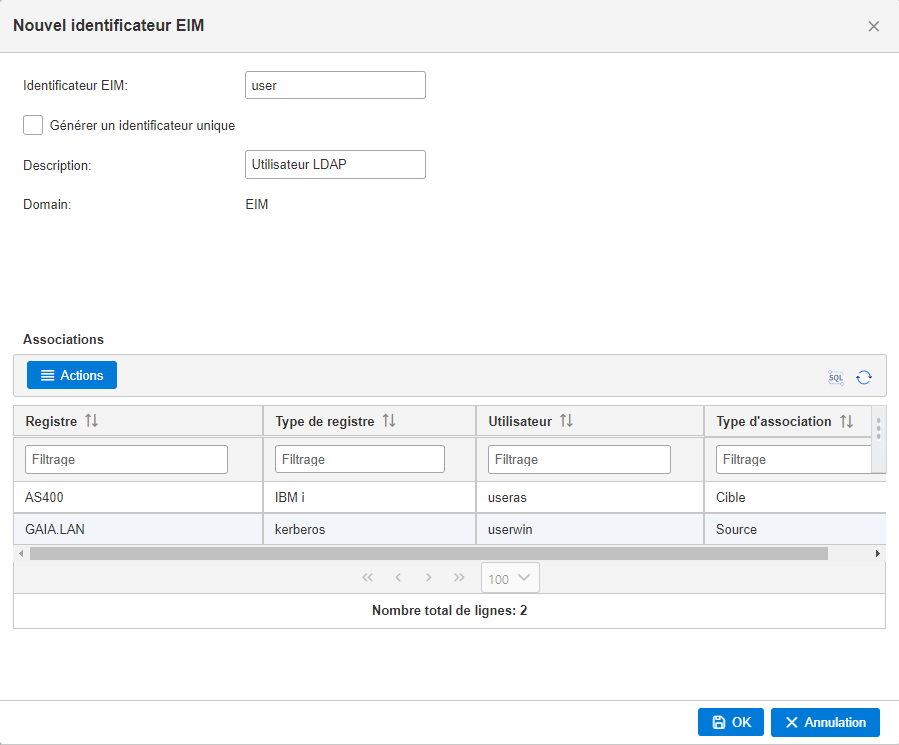

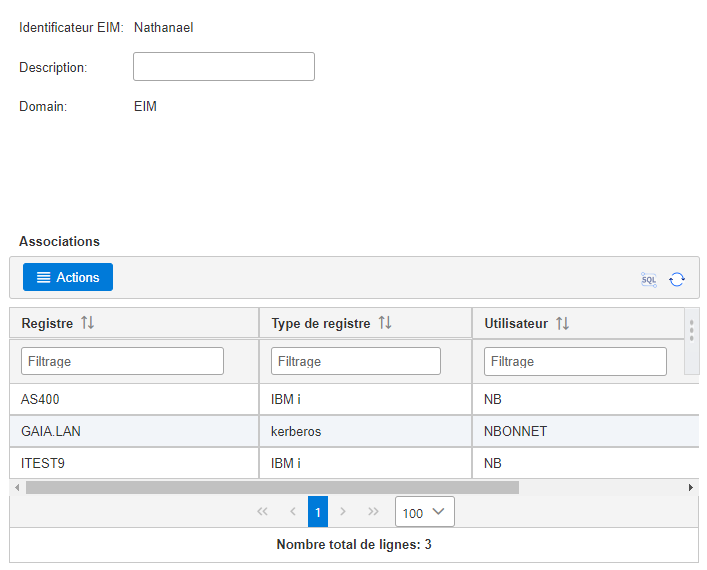

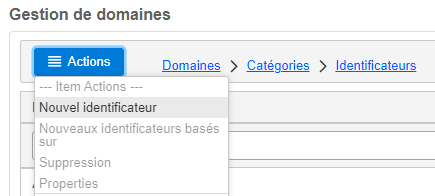

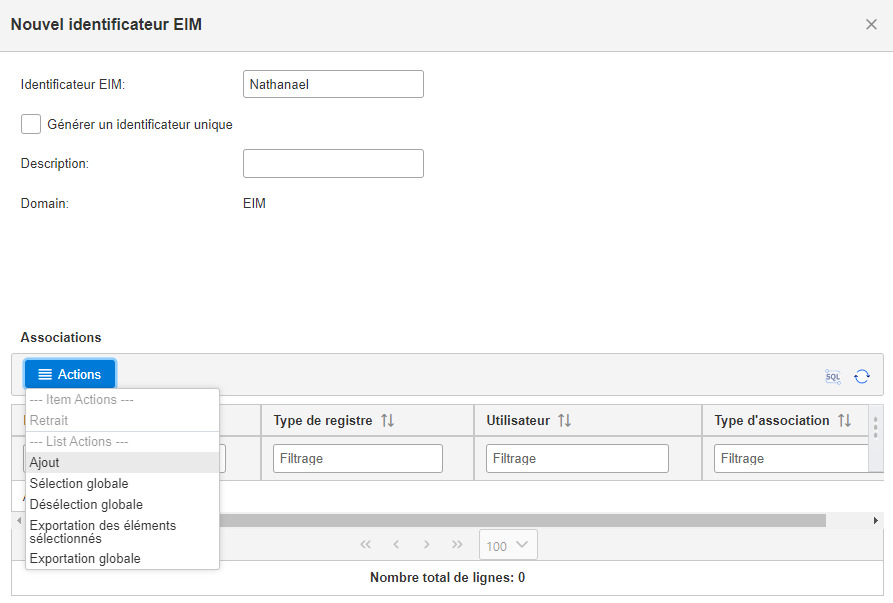

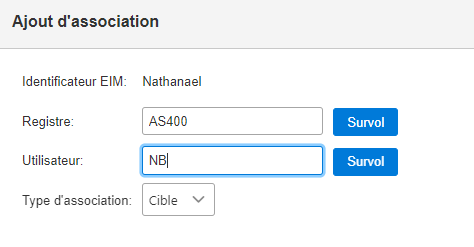

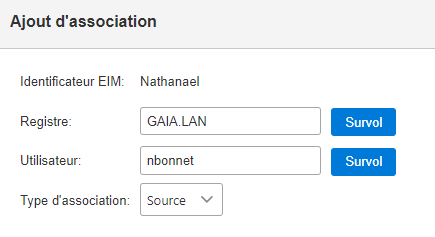

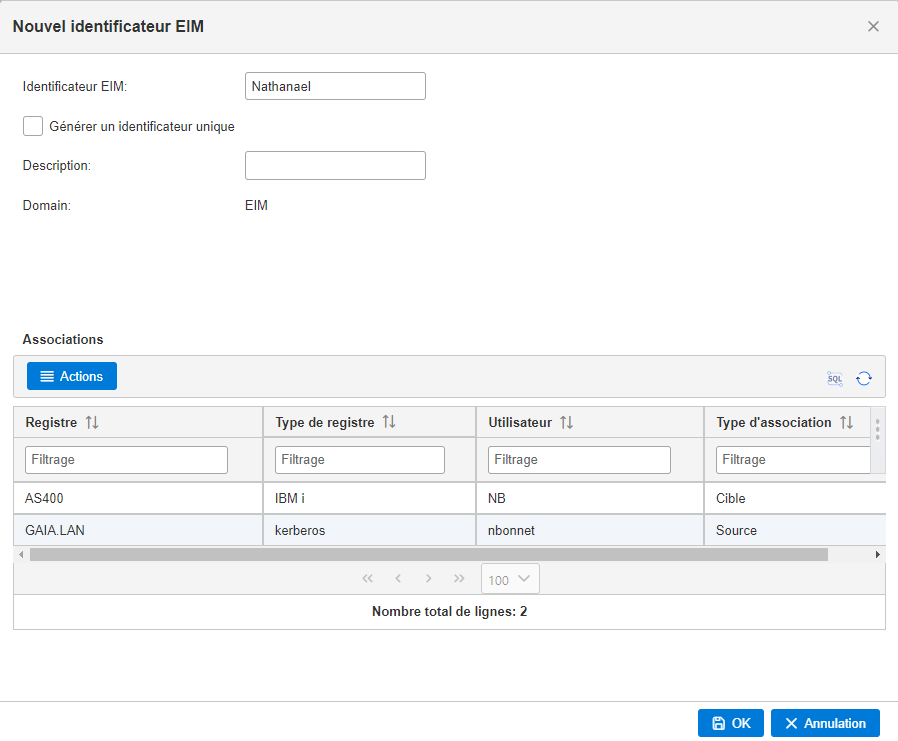

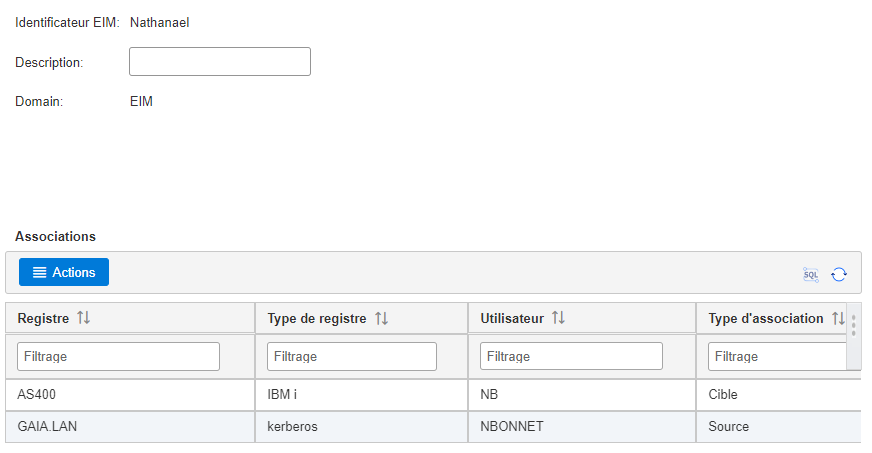

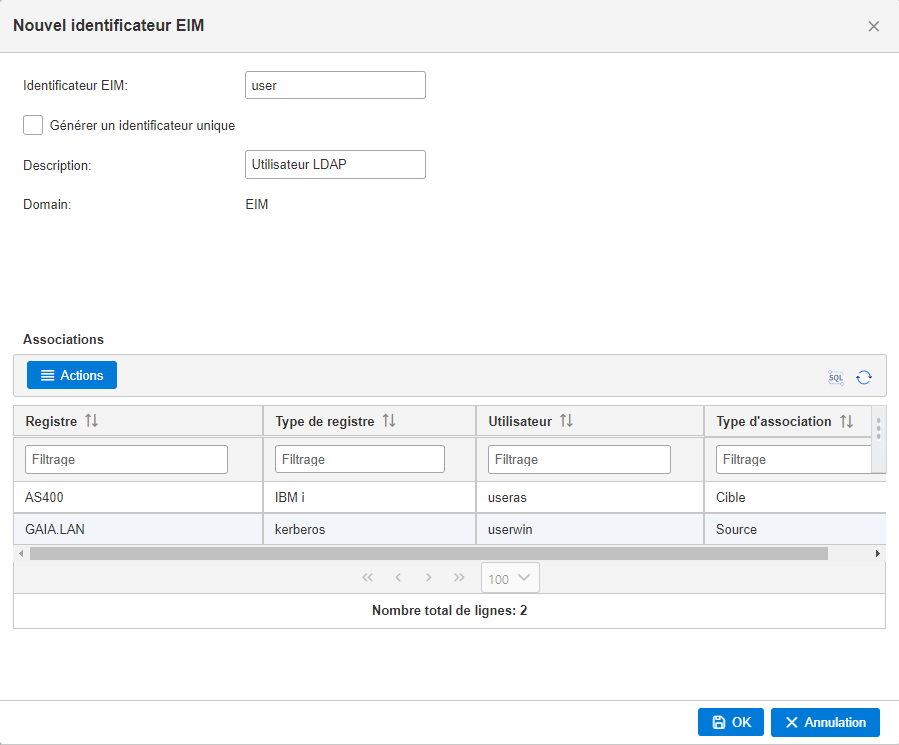

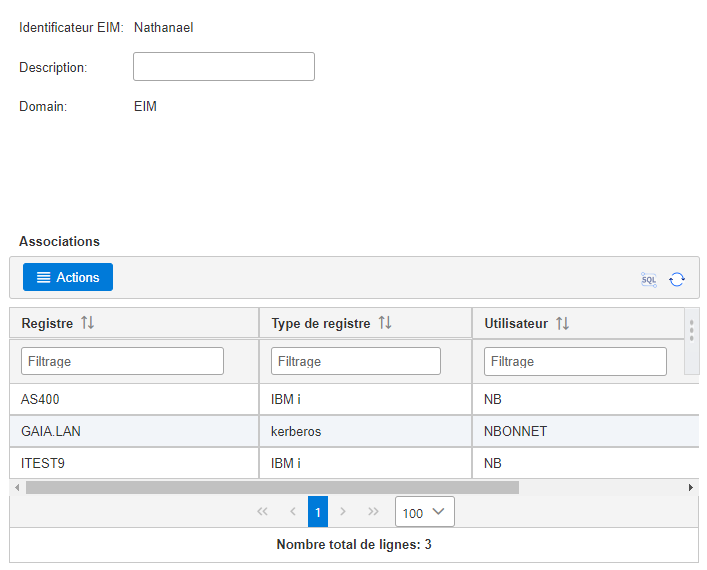

Il faut créer

- un identificateur par personne

lui définir au minimum :

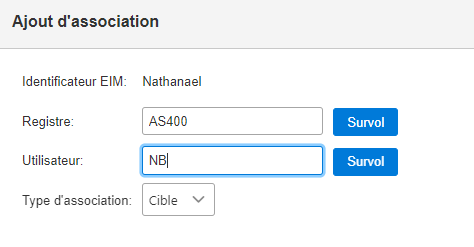

- une association cible sur le registre représentant le system i

- une association source sur le registre du serveur kerberos (Windows)

- Vous obtenez

Depuis la V6R1, vous pouvez même associer plusieurs profils CIBLE pour un même système, à condition de préciser l'adresse IP d'origine permettant de départager (options Propriétés). Ce n'est plus possible à partir de la nouvelle interface Navigator for i (vous pouvez alors réactiver la version heritage).

Et vous pouvez avoir plusieurs utilisateurs source (Windows) pour un seul utilisateur Cible.

(attention, ceci dit, à ne pas vous embrouiller, on préférera sans doute la règle du 1 pour 1)

et voilà

Du coté System i, vous pouvez aussi utiliser la commande :

CHGUSRPRF USRPRF(FORMATION1) EIMASSOC(*USRPRF *TARGET *REPLACE *CRTEIMID)

cela va créer un identificateur (grâce à *CRTEIMID) et lui associer un profil

local de même nom, de type cible.

ou utiliser les API EIM pour insérer les identificateurs par programme. (voir cet exemple)

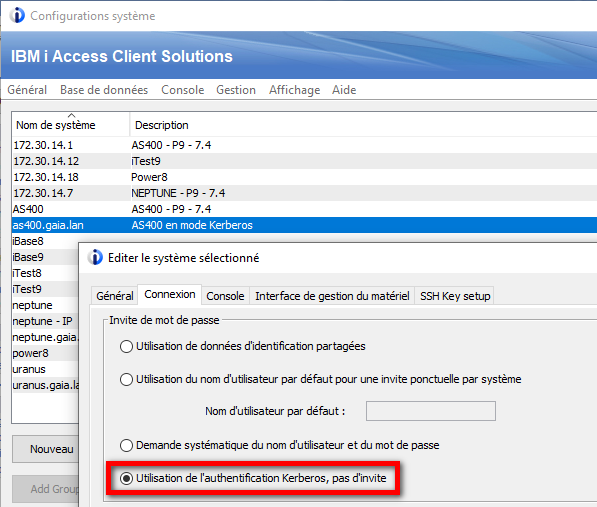

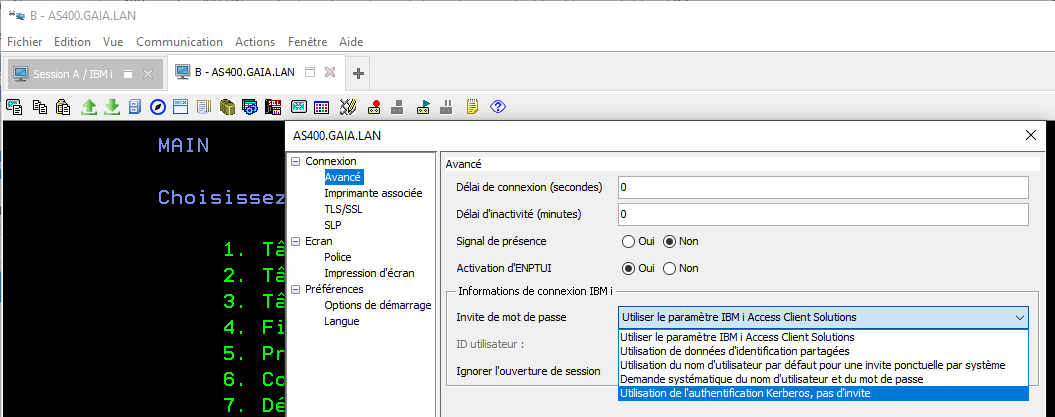

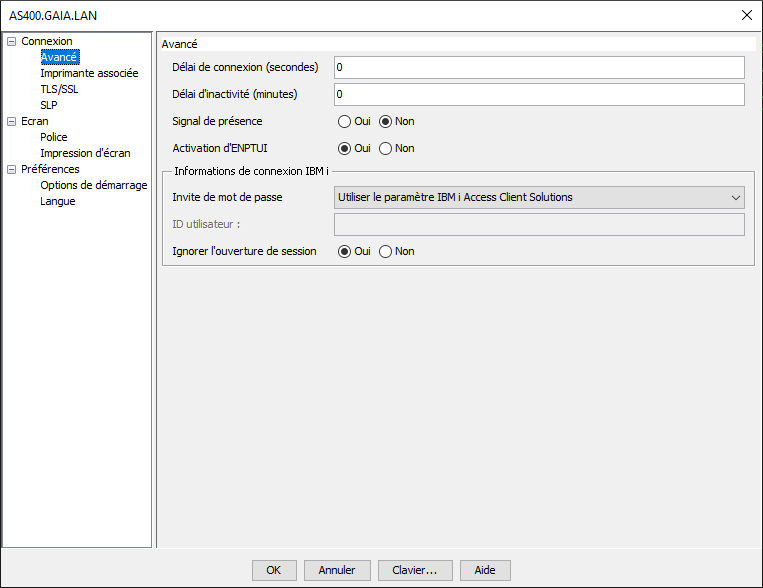

Enfin sur les postes concernés, paramétrez votre connexion

- Client Access Windows (avant Access Client Solutions, ne evrait plus être utilisé depuis windows 10) :

Base de registre

:

HKEY_CURRENT_USER\Software\IBM\Client Access Express\CurrentVersion\Environments\Mes connexions\AS400\Communication

->

Clé Signon Mode à 4.

Par session, créer ou modifier le fichier CAE

[CAE]

UserIDSource=4

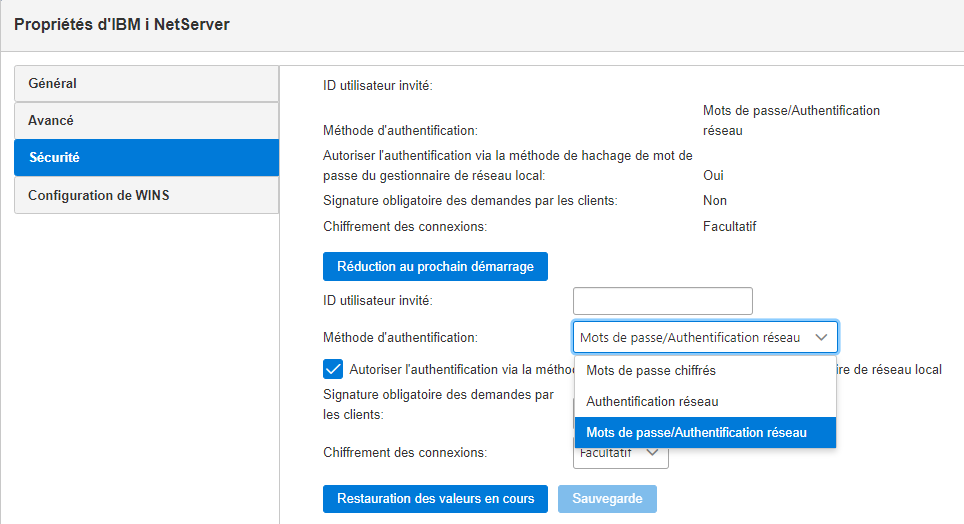

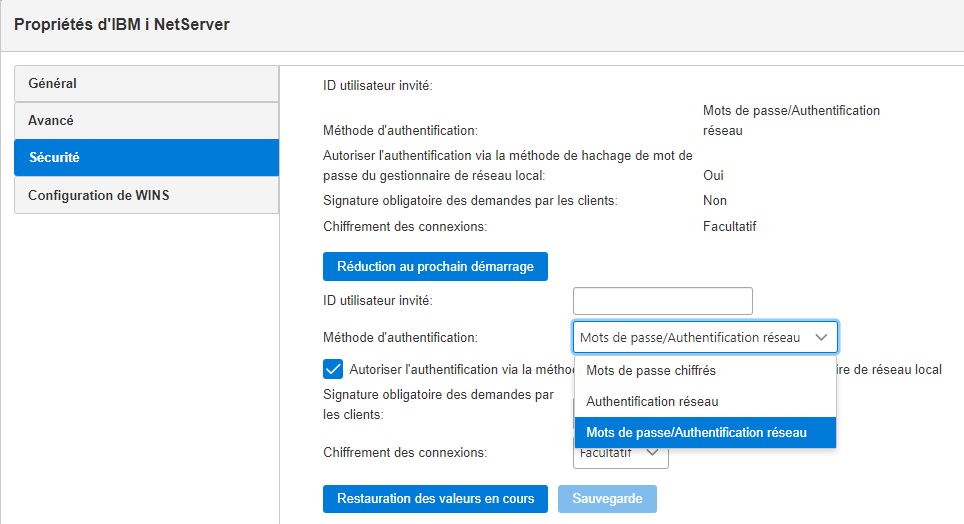

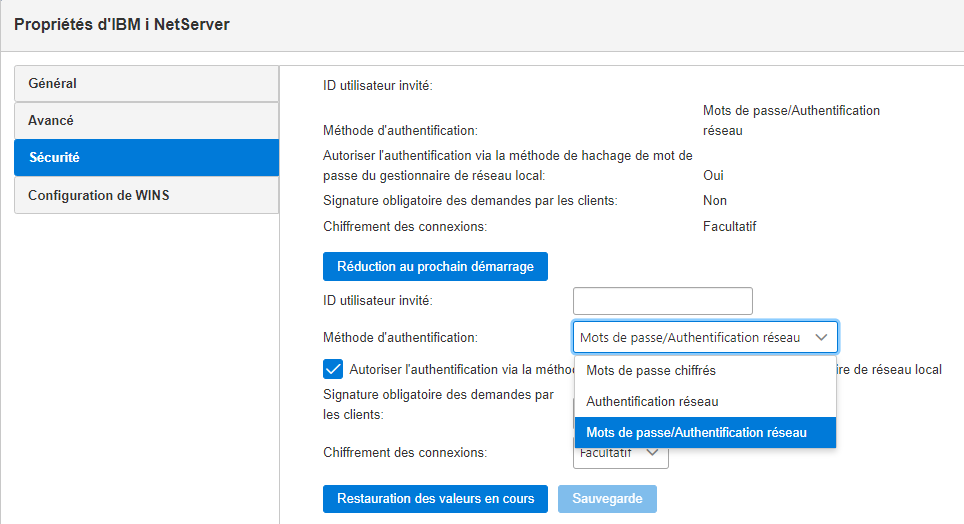

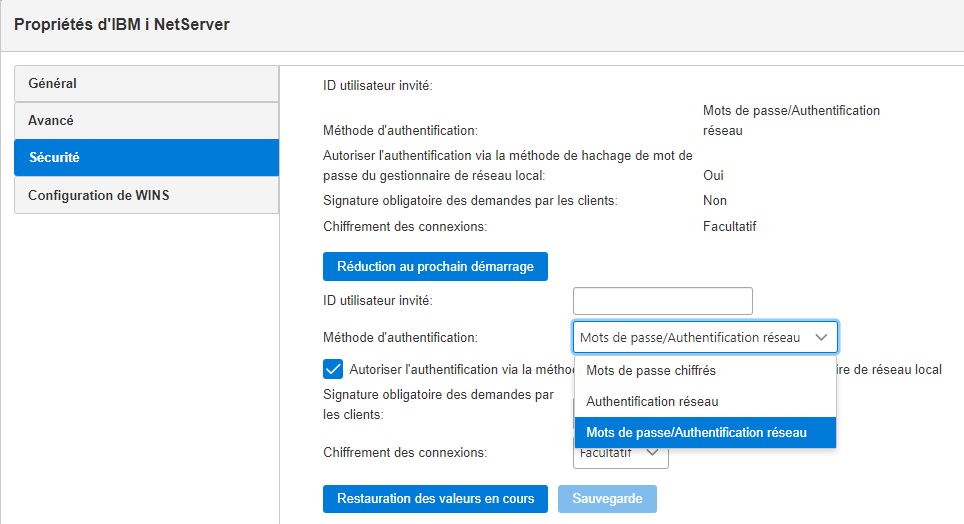

- Netserver

pour utiliser le SSO, il faudra simplement autoriser l'Authentification réseau dans les propriétés (Onglet sécurité)

- Apache

Dans la config apache pour protéger un répertoire par kerberos il faudra ajouter :

<Directory /www/apachedft/htdocs>

Order Allow,Deny

Allow From all

Require valid-user

PasswdFile %%KERBEROS%%

AuthType Kerberos

</Directory>

|

voyez ensuite la configuration des clients

- Puis testez !

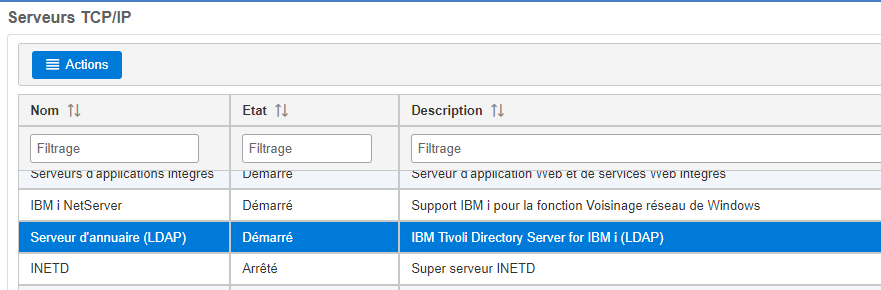

- Vérifiez que le serveur LDAP est bien démarré (il est nommé IBM Tivoli Directory Server)

- Si vous recevez cette erreur (CWBSY1012 cawin, MSGSY1012 ACS) :

Il y a une entrée pour l'adresse IP de l'AS/400 dans votre fichier

hosts autre que as400.gaia.lan (dans nos exemples)

Cela est possible particulièrement si vous avez installé WDS

client qui modifie votre fichier hosts (rappel il

se trouve dans /windows/system32/driver/etc).

Sous DOS, tapez ping -a xxx.xxx.xxx.xxx (votre adresse IP) vous verrez alors sous quel nom elle est reconnue

Si ce n'est pas le bon nom, vérifiez votre serveur DNS ou modifiez le fichier host local.

Dans tous les cas, essayez de vous reconnecter...

- Si vous recevez CWBSY1011,MSGSY1011 l'accréditation renvoyée par Windows, n'est pas trouvée :

- Fermez votre session et ouvrez la à nouveau au cas ou le ticket serait trop ancien..

- Vérifiez que vous êtes bien signé sous un Domaine (et le bon, celui ayant le realm indiqué dans l'assistant)

- Rappel, sous Windows 7 activez DES pour kerberos (n'est pas activé par défaut), voyez aussi ce document

ou bien paramétrez le serveur d'authentification pour AES

- Si vous recevez CWBSY1017,MSGSY1017 (rc=608) IBM i ne pense pas que ce service soit pour lui

(problème de nom de HOST, vérifiez CFGTCP option 10)

- Si vous recevez CWBSY1017,MSGSY1017 (rc=612) vérifiez le principal (dans l'AD)

(par exemple le cryptage DES comme vu plus haut.)

toujours sur CWBSY1017,MSGSY1017 (rc=612) cherchez des messages CPD3E3F dans la log de QZSOSIGN

avec minor code x'96C73A25' vous avez un décalage horaire trop important avec l'AD

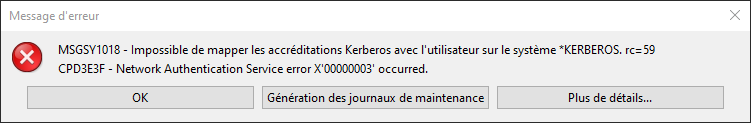

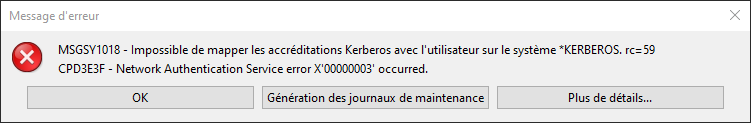

- Si vous recevez CWBSY1018 , MSGSY1018

EIM n'a pas trouvé d'association pour l'identifiant Windows, ou l'identifiant Windows est indiqué sur 2 identificateurs différents

-> Vérifiez vos identificateurs EIM

- Avec rc=59

Vérifier que le mot de passe Administrator dans LDAP

et celui mémorisé par la config EIM, sont bien identiques

- SI vous recevez MSGKRB001 : Kerberos error for system SEC_E_TARGET_UNKNOW

vous avez un problème avec le nom de votre IBMi (DNS)

voir https://www.ibm.com/support/pages/msgkrb001-kerberos-error-system-1s-secetargetunknown

- Vérifiez bien vos enregistrements DNS

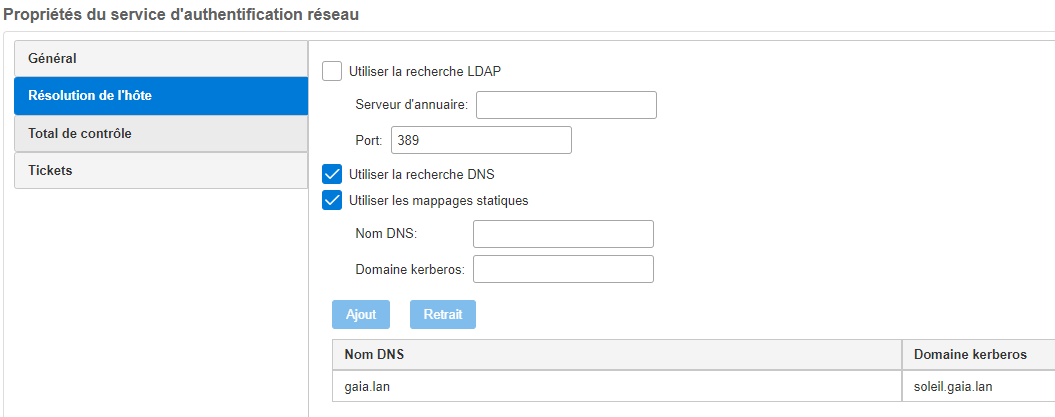

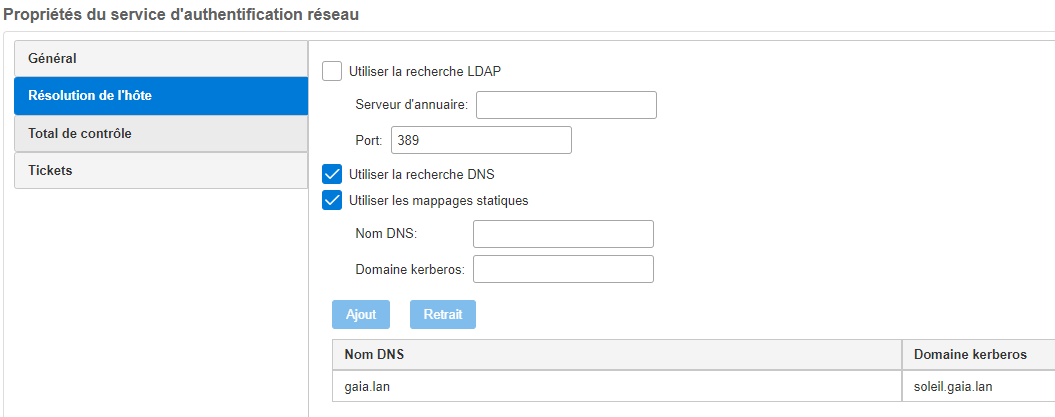

Voyez si vous devez faire un lien entre le domaine DNS et le Domaine kerberos, si ce n'est pas le même nom

Service d'authentification réseau/Propriété

- Dans tous les cas, regardez la log des travaux QZSOSIGN, qui

s'occupent de la phase d'authentification coté IBM i, aussi QDIRSRV (LDAP)

Sur une connexion 5250, regardez le travail QTVDEVICE dans QSYSWRK

Sur une authentitication Netserver, regardez QZLSSERVER dans QSERVER

- vous devriez trouver des messages CPD3E3F qui peuvent vous aider.

- X'96C73A20' Kerberos ticket is expired.

- X'96C73A25' Client and server clocks are not synchronized or authenticator is expired (voir plus haut).

- Vous pouvez aussi exporter ces variables dans un fichier envvar de la home directory de l'utilisateur ayant un problème :

- _EUV_SVC_MSG_LOGGING=STDOUT_LOGGING

- _EUV_SVC_MSG_LEVEL=VERBOSE

- _EUV_SVC_STDOUT_FILENAME=/home/<USERDIR>/trace.txt

- _EUV_SVC_DBG_MSG_LOGGING=1

- _EUV_SVC_DBG_TRACE=1

- _EUV_SVC_DBG=*.9

- L'utilitaire KerbTray (disponible sur le site Microsoft.com) permet de voir les tickets Kerberos

- Avec Windows 10 : utilisez plutôt directement la commande Klist

- Enfin, cette page de la Knowledge base IBM, donne quelques pistes sur la résolution des problèmes

Exemple de mise en place :

- Création d'un utilisateur dans l'AD : userwin

- Création d'un utilisateur IBM i : useras

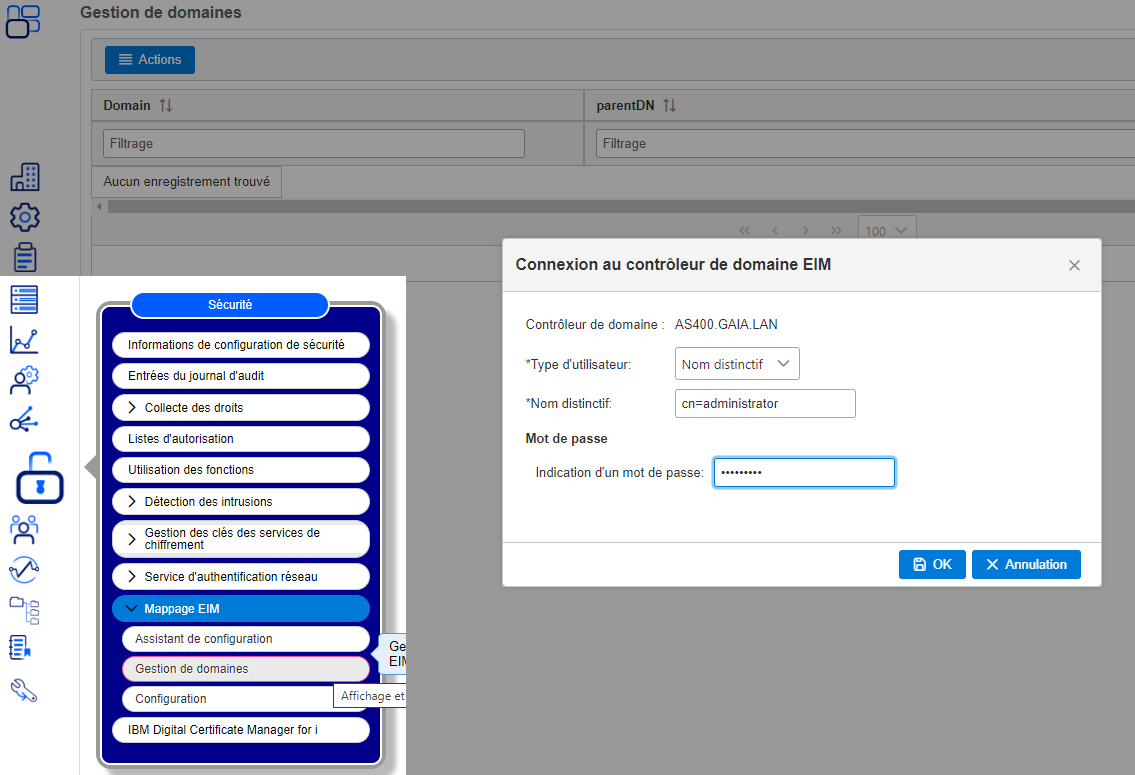

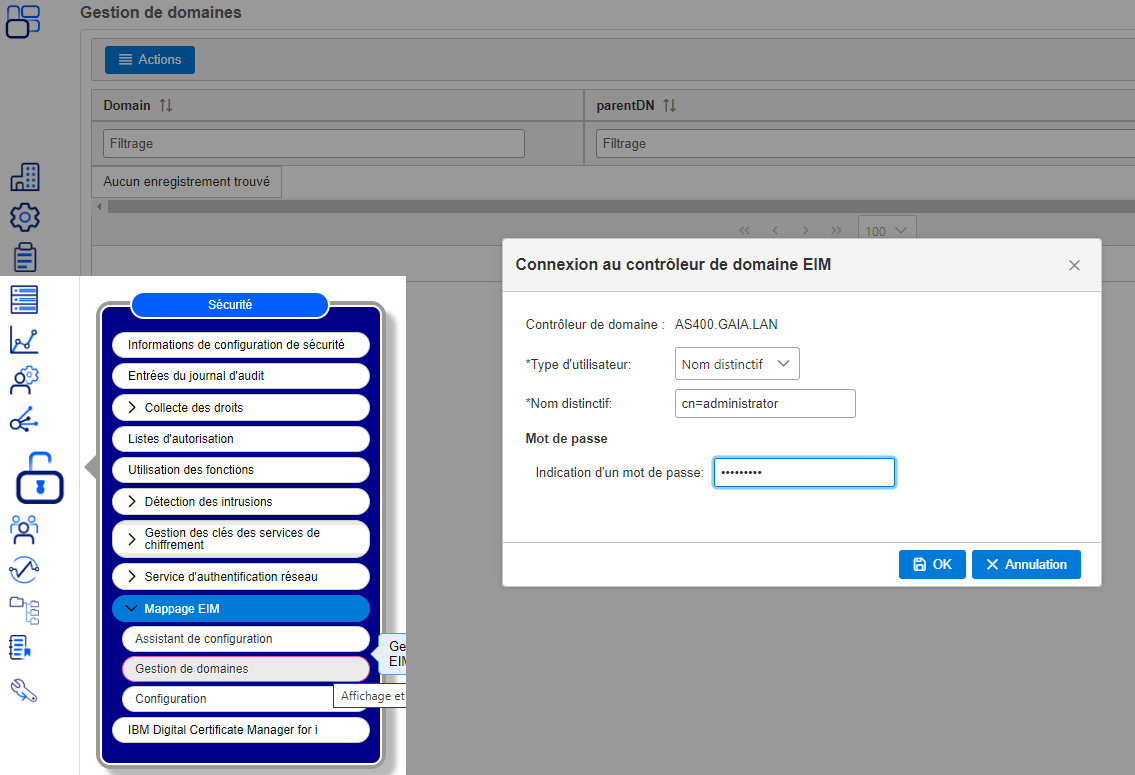

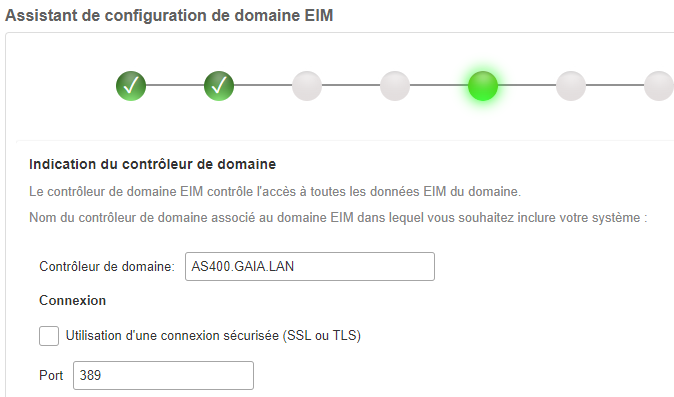

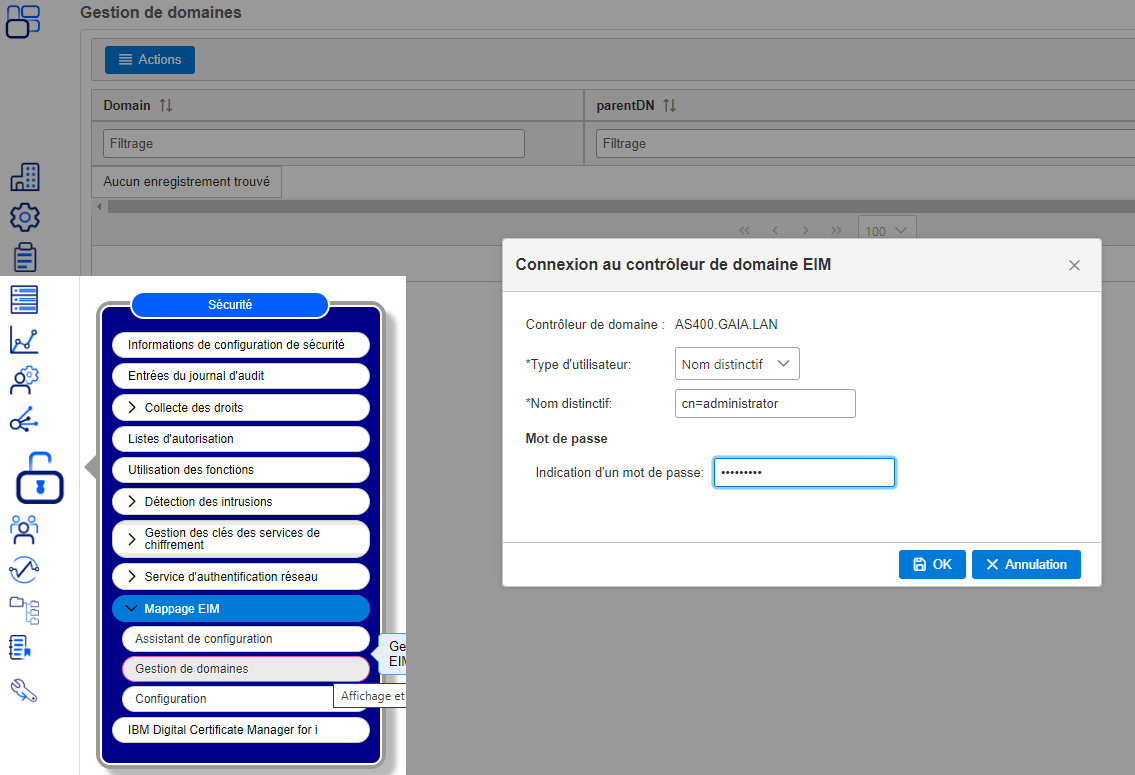

- Connexion au contrôleur de domaine EIM

- Définition d'un ID EIM (ici volontairement différent) : "user"

- Puis association des deux profils

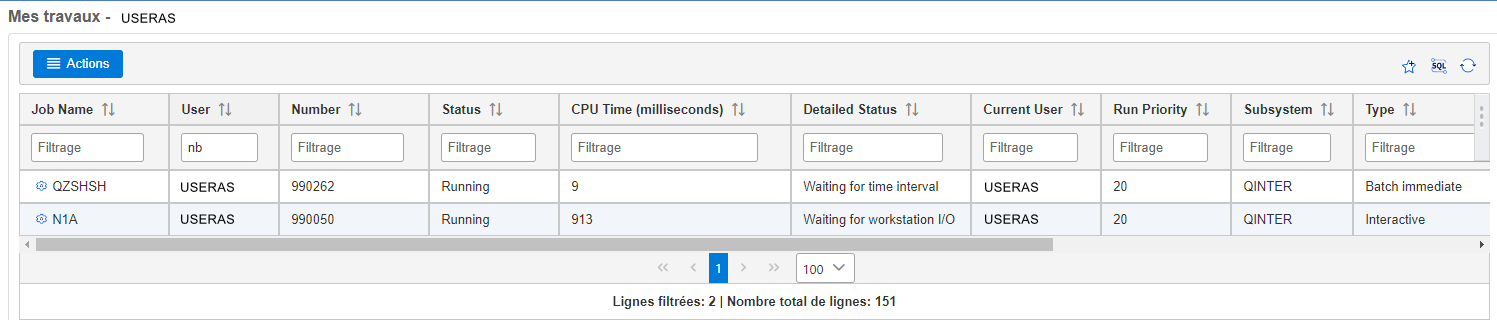

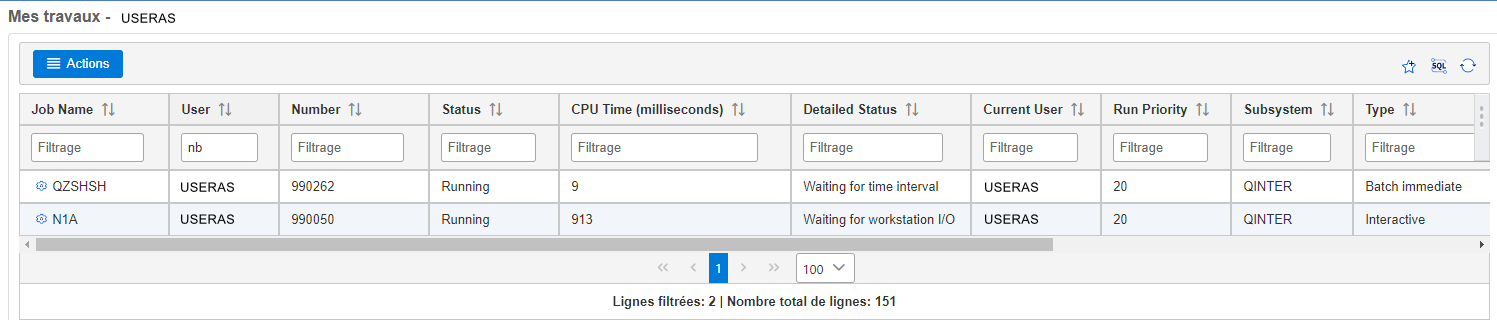

Trois tests pour valider cette association en étant connecté sous Windows avec USERWIN pour le domaine GAIA.LAN.

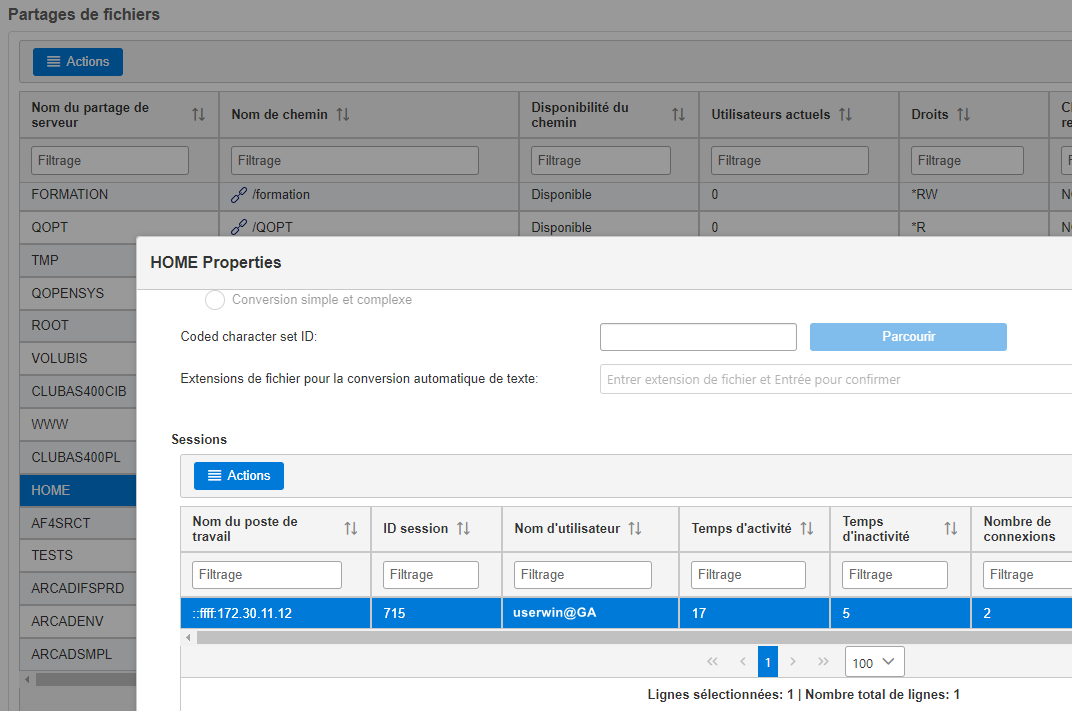

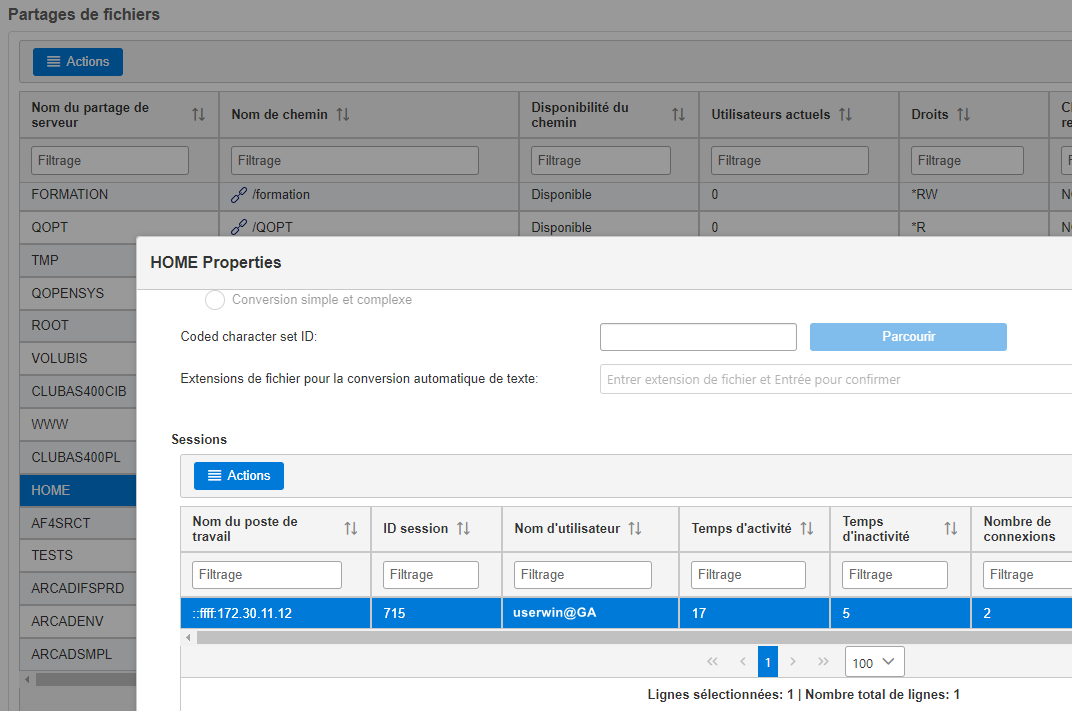

- Accès aux répertoires partagés par Netserver

- Vérifions le paramétrage Netserver (Authentification réseau)

- Suite à un accès "userwin" regardons les sessions Netserver actives

L'utilisateur est bien noté USERWIN (alors qu'il n'existe pas sur le system i)

La log du travail sur le serveur indique bien USERAS.

- Accès depuis une application de Client Access Windows

puis

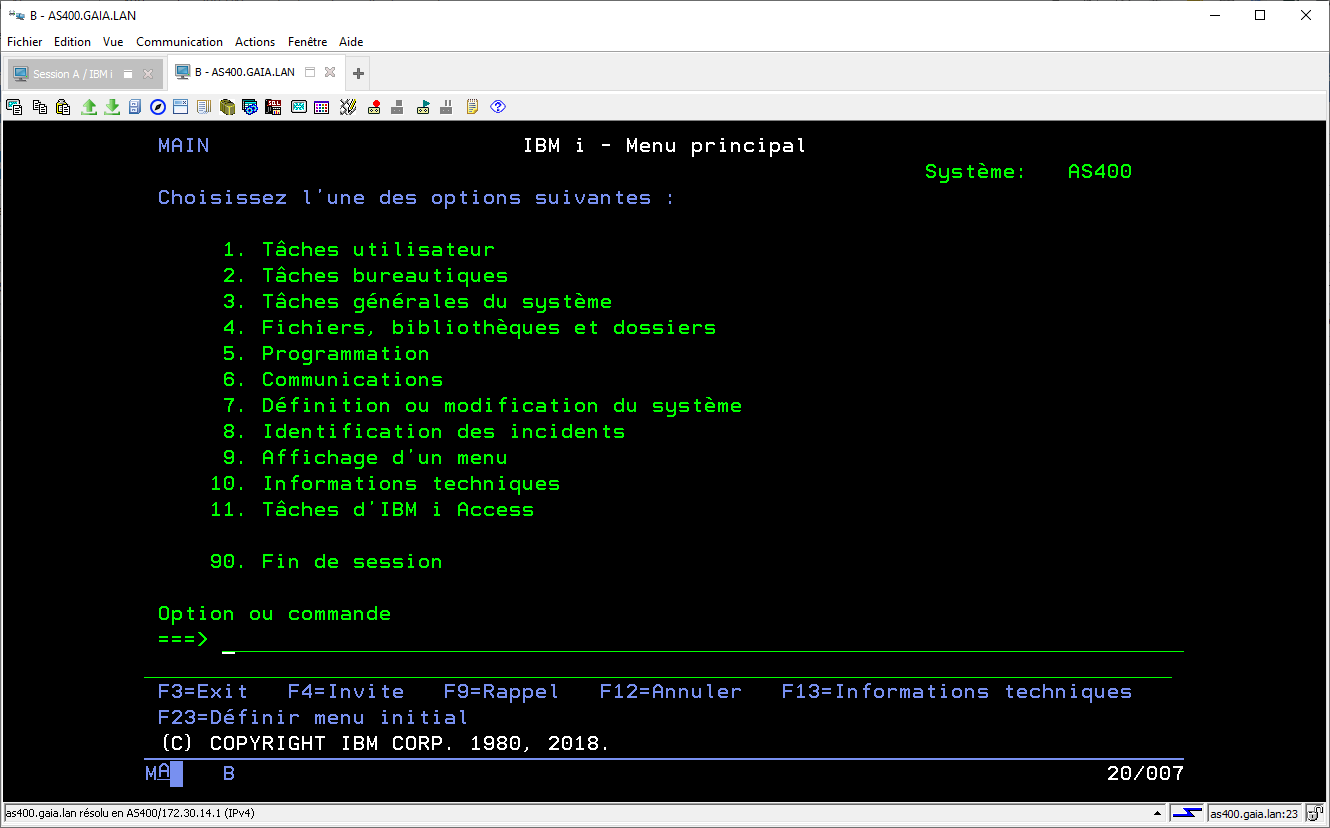

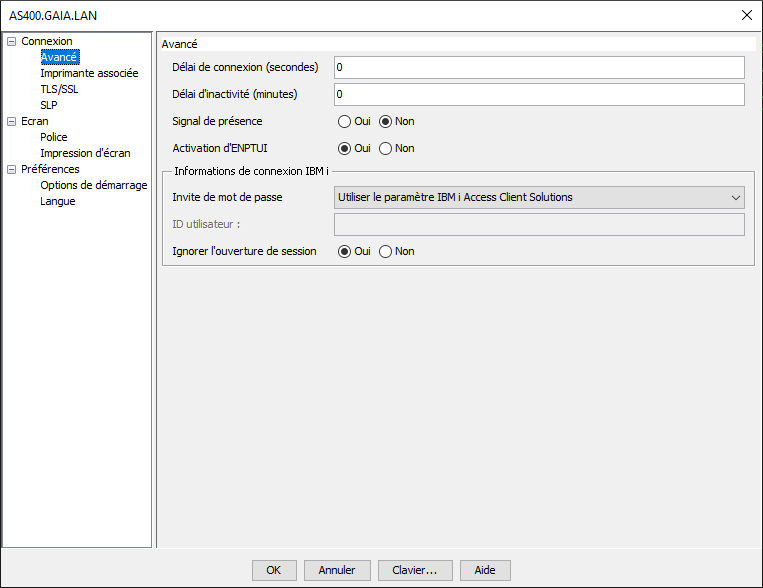

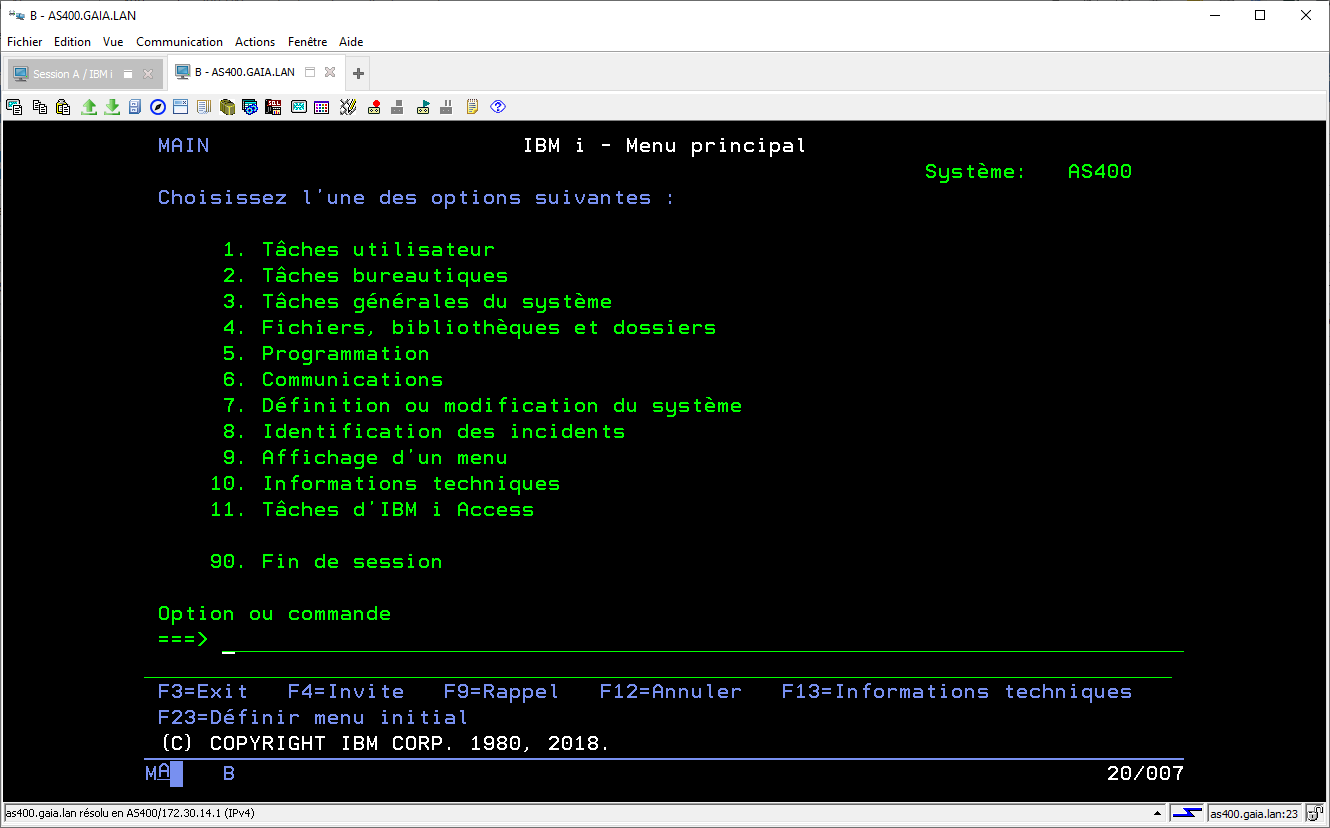

- Ouverture d'une session 5250 (même paramétrage de la connexion)

- Le saut de SIGNON est automatique

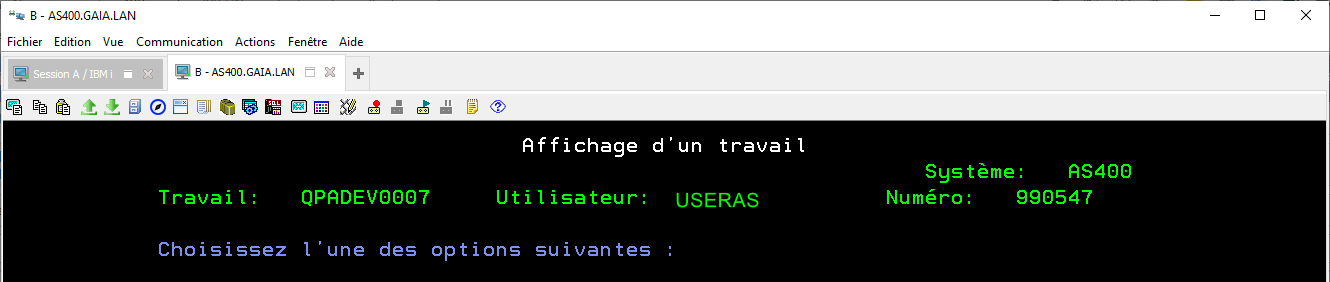

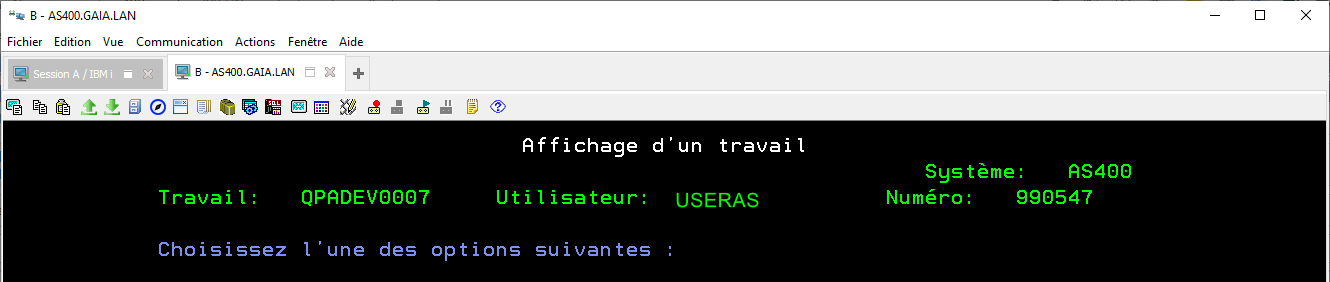

- pourtant voici ce qu'affiche DSPJOB

- Paramètre LCLPWDMGT sur le profil ?

- *YES

Le profil conserve son mot passe. Sur une session 5250, il peut clore sa session et se resigner avec mot de passe

- il doit mémoriser deux mots de passe (Windows et IBM i), qui peuvent être différents.

- *NO

Le profil n'a plus de mot de passe IBM i, il ne peut rentrer qu'avec un ticket Kerberos :

S'il clôt sa session, il doit fermer la fenêtre de l'émulateur et la relancer pour activer Kerberos

- il n'a qu'un mot de passe à mémoriser

Attention aux profils spéciaux (ftp, connexion jdbc, etc...)

ET si vous avez deux serveurs IBM i

L'une des deux doit être définie comme nous venons de le voir plus haut.

Pour l'autre (iTest9 dans nos exemples) :

- Configurez le service d'authentification réseau dans le même domaine windows

- Lancez le .bat généré sur l'AD , cela doit générer de nouvelles entrées

Attention, posez vous les mêmes questions, quant au niveau de cryptage supporté, que sur la machine principale

- testez avec kinit

- EIM

Lancez l'assistant

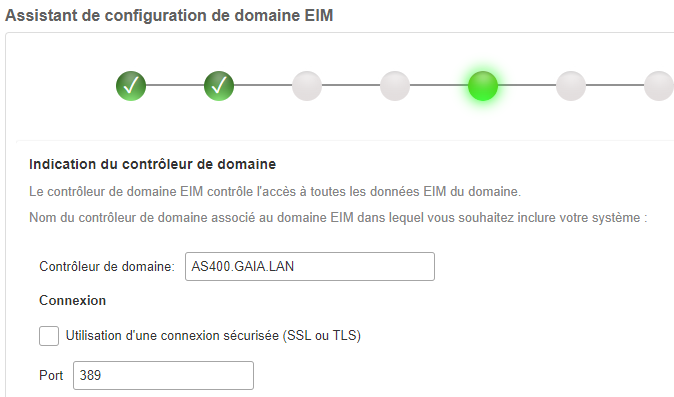

Indiquez votre machine principale comme Domaine EIM

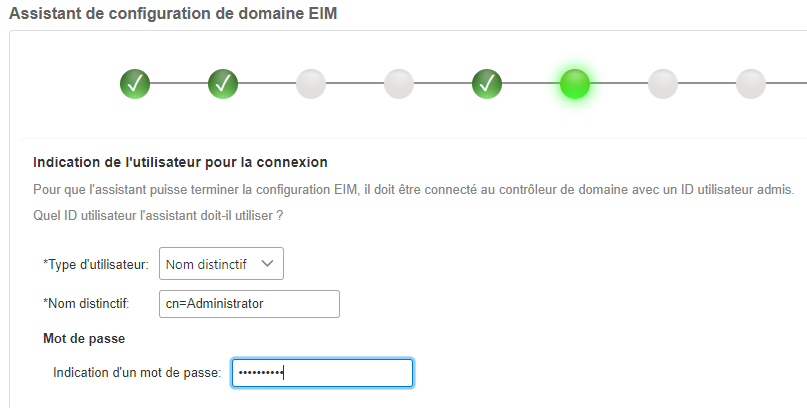

La connexion au serveur LDAP correspondant :

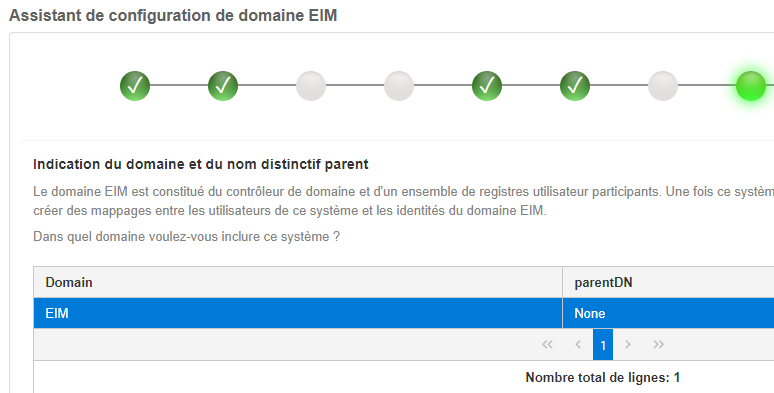

L'assistant vous affiche les informations rencontrées

Confirmez les valeurs proposées

Terminez l'assistant

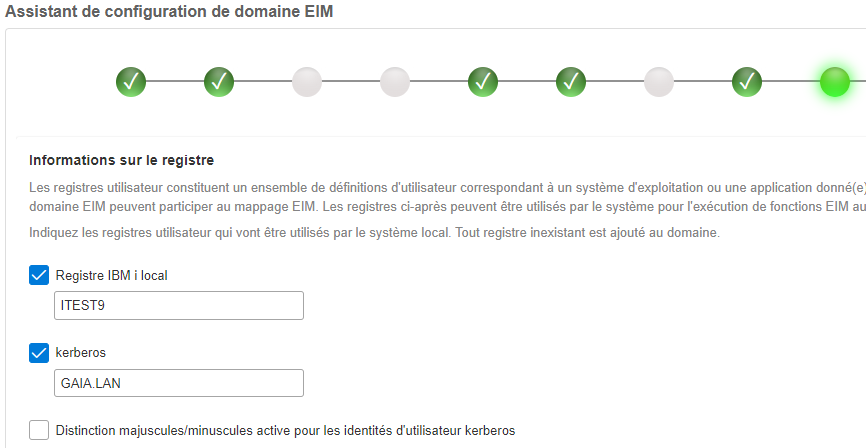

- Registres utilisateurs

- Un nouveau registre utilisateur est disponible :

- Indiquez ce nouveau registre serveur en tant que cible pour les utilisateurs concernés

-

Cette configuration peut aussi être utilisée pour passer d'un système à l'autre, particulièrement pour :

- DDM/DRDA

- QNTC

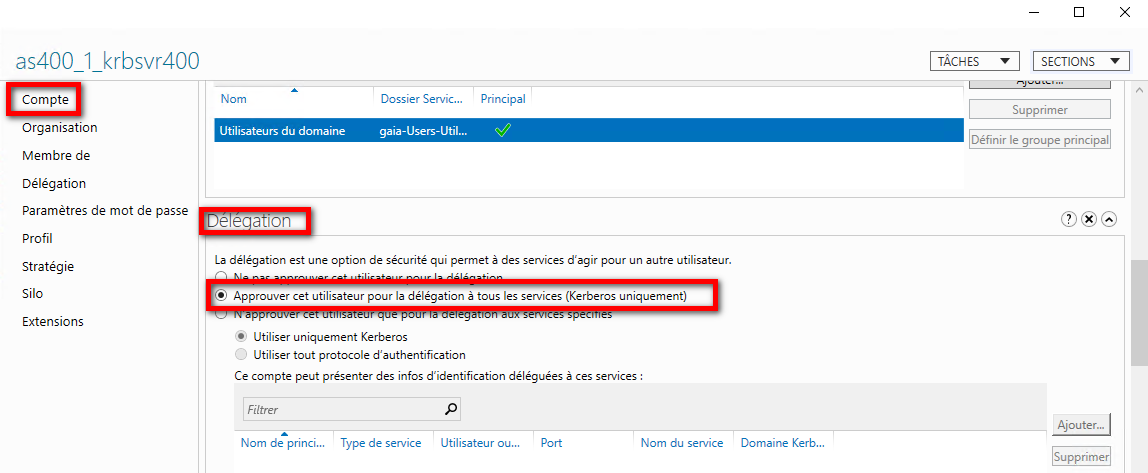

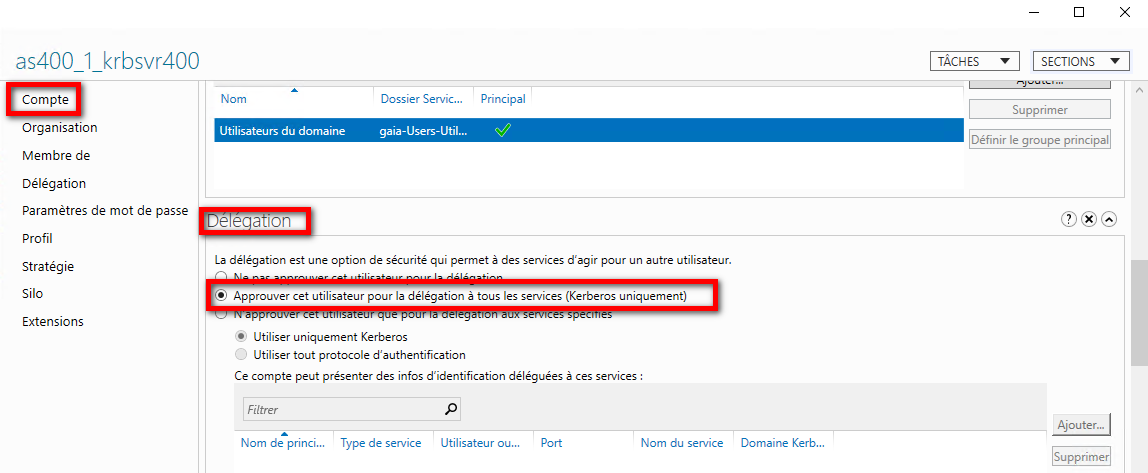

Dans tous les cas vous devez vérifier les comptes krbsvr400 (pour les deux systèmes) dans l'AD

et cocher l'option "le compte est approuvé pour délégation"

(Account is trusted for delegation en Anglais)

- DDM/DRDA

Voyez le paramétrage de DRDA

En résumé :

Sous SQL vous pouvez saisir profil/mot de passe lors du CONNECT TO.

Si vous n'en saisissez pas (nom en 3 parties ou DDM), le client cherche une entrée

(ADDSVRAUTE)

dans la liste des autorisations serveur, pour le profil en cours.

S'il n'y pas d'entrée avec mot de passe, essai de connexion avec kerberos (EIM).

si la config. kerberos n'est pas faite (ou pas valide) vous aurez

CPF9190 (puis SQ30082 si vous êtes sous SQL)

..........................................................................

:Connexion à la base de données démarrée sur TCP/IP ou sur socket locale.:

:Network Authentication Service error X'00070000' occurred. :

:Connexion socket TCP/IP ou locale à la base de données arrêtée. :

:Tentative de connexion DRDA/DDM TCP/IP non autorisée. <- CPF9190 :

:Echec d'autorisation lors de tentative de connexion à base de données :

: répartie. :

:........................................................................:

- QNTC

Kerberos ne sera utilisé que si le profil a la valeur *NO au paramètre LCLPWDMGT

(attention cela enlève le mot de passe de l'utilisateur)

Si le profil a un mot de passe, c'est le mot de passe qui sera transmis, malgrès la configuration EIM.

L'accès aux répertoires QNTC via le SSO fonctionne en activant la délégation (onglet délégation > Trust this user for delegation to any service (Kerberos only)) sur le compte de services krbsvr400 côté AD.

Il faut également créer un répertoire /home/nom_profil dans l'IFS puis modifier pour l'utilisateur côté IBM i le paramètre HOMEDIR à /home/nom_profil.

- DB2 Web Query

Utilisez la commande CFGWQSSO (SF99647 level 7)

- Apache, ajoutez les directives :

<Directory />

Order Deny,Allow

Deny From all

Require valid-user

PasswdFile %%KERBEROS%%

UserID %%CLIENT%%

AuthType Kerberos

</Directory> |

La version 7.2 propose d'utiliser aussi kerberos pour connecter deux IBM i en TELNET et FTP

- TELNET

Si vous êtes entré sur AS400 avec un ticket (en kerberos, donc) , lancez simplement

TELNET Itest.volubis.intra

RMTUSER(*KERBEROS)

- si le ticket a expiré (session 5250 ouverte depuis longtemps) renouvelez le :

- sous QSH

kinit votre_nom

tapez votre mot de passe windows

- en mode commande

ADDKRBTKT PRINCIPAL(votre_nom) PASSWORD(votre-motdepasse_windows)

- Si vous avez quand même l'écran de SIGNON, pensez à mettre la val. système QRMTSIGN à *SAMEPRF

- FTP

Vous devez au préalable enregistrer un

pseudo utilisateur de type service sur l'AD, par

NET USER itest_12_ftp XXXXX /ADD /workstations:none /DOMAIN (DSADD pour windows 2003/2008)

KTPASS -MAPUSER itest_12_ftp -princ FTP/itest.volubis.intra@DOMAINENT.VOLUBIS.INTRA

-pass XXXXX -mapOp set

N'oubliez pas d'approuver les comptes pour délégation !

La dernière version de Navigator for I propose la configuration FTP coté IBM i

Si vous ne passez pas par cet assistant, vous devez passer l'une des deux commandes :

- sous QSH

keytab add ftp/itest@DOMAINENT.VOLUBIS.INTRA -p motdepasse

keytab add ftp/itest.volubis.intra@DOMAINENT.VOLUBIS.INTRA -p motdepasse

- en mode commande

ADDKRBKTE PRINCIPAL('ftp/itest@DOMAINENT.VOLUBIS.INTRA') PASSWORD(motdepasse)

ADDKRBKTE PRINCIPAL('ftp/itest.volubis.intra@DOMAINENT.VOLUBIS.INTRA') PASSWORD(motdepasse)

- cette configuration étant faite (sur les 2 systèmes) , connectez vous par :

FTP RMTSYS(itest.volubis.intra) SECCNN(*KERBEROS)

Sauvegardes :

- la configuration EIM est sauvegardée par SAVSECDTA

- Pour restaurer, restaurez, par RSTUSPRF, le profil QSYS.

- pensez aussi à sauvegarder :

- les Bibliothèques LDAP : QUSRDIRDB, QUSRDIRCF (QUSRDIRCL, si vous avez demandé l'historisation des changements).

- IFS : Répertoires

- /QIBM/UserData/OS400/DirSrv (Config. LDAP)

- /QIBM/UserData/OS400/NetworkAuthentication (Kerberos)

- Divers : à nouveau QUSRDIRCF/QGLDCFG (*USRSPC) et QUSRDIRCF/QGLDVLDL (*VLDL), quand vous modifiez la config.

(sur les versions précédentes ces objets étaient dans QUSRSYS)

Vous pouvez répliquer les deux bibliothèques et les deux branches de l'IFS (arborescence incluse) sur une machine de backup

(LDAP sera démarré, uniquement en cas de bascule, sur la machine de backup)

Attention, ceci dit, avec des iASP (PowerHA, par exemple)

- Il n'était pas possible d'indiquer un ASP indépendant lors de la config LDAP (donc QUSRDIRDB est dans l'ASP système)

- C'est désormais accepté lors de la configuration initiale

- La bibliothèque QUSRDIRDB sera placée dans cet ASP

- Le répertoire /QIBM/UserData/OS400/DIRSRV/idsslapd-QUSRDIR (lié à l'instance) ne sera qu'un lien symbolique vers le répertoire de même nom dans l'IASP (sous QSH ls -l montre les liens symboliques)

|

Dans le cas d'une config. dans l'ASP de base :

-> Sauvegardez/restaurez les bibliothèques et les répertoires "à la main" (par exemple sauvegarde dans un SAVF d'une bibliothèque de l'iASP),

ou bien voyez la réplication de serveur LDAP à serveur LDAP en suivant ce cours

(basé sur http://www-01.ibm.com/support/docview.wss?uid=nas1618398daccf03cf3862575d6006c3ce6 )

Copyright © 2009/2023 VOLUBIS